今回のブログは、Professional Cloud Network Engineer認定取得講座6回目です!今回は、「模擬試験から重要項目をピックアップして説明します! 〜その壱〜」です!

今回から複数回にわけて、「Professional Cloud Network Engineer」認定資格の模擬試験から、私がピックアップした重要項目について説明します。模擬試験については、下記URLから受験することができます。

Professional Cloud Network Engineer 模擬試験

是非、最後までご覧いただけると嬉しいです。

グローバルアドレスとリージョンアドレス

Google Cloud Platform(GCP)における、グローバルアドレスとリージョンアドレスは、どちらもインターネットに接続するためのIPアドレスです。各アドレスについて、外部IPアドレスと内部IPアドレスがあるので、まずはそちらについて説明します。

外部IPアドレスと内部IPアドレス

Google Cloud Platform(GCP)における、外部IPアドレスと内部IPアドレスについて説明します。

外部IPアドレス

外部IPアドレスは、インターネットに接続するためのIPアドレスです。外部IPアドレスは、インターネット上の任意のリソースと通信することができます。

外部IPアドレスは、リージョン内でもリージョン外でも使用できます。リージョン内のリソースに割り当てられた外部IPアドレスは、リージョン外のインターネットにアクセスできます。

外部IPアドレスは、インターネットに公開するアプリケーションに使用されます。インターネットに公開するアプリケーションは、インターネット上のユーザーからアクセスできるようにする必要があります。そのため、インターネットに公開するアプリケーションには、外部IPアドレスが必要です。

内部IPアドレス

内部IPアドレスは、特定のネットワーク内だけで使用できるIPアドレスです。内部IPアドレスは、インターネット上の任意のリソースと通信することはできません。

内部IPアドレスは、リージョン内でもリージョン外でも使用できます。リージョン内のリソースに割り当てられた内部IPアドレスは、リージョン内の他のリソースとのみ通信できます。

内部IPアドレスは、ネットワーク内のリソース間で通信するアプリケーションに使用されます。ネットワーク内のリソース間で通信するアプリケーションは、インターネットからアクセスする必要がありません。そのため、ネットワーク内のリソース間で通信するアプリケーションには、内部IPアドレスが必要です。

外部IPアドレスと内部IPアドレスのまとめ

外部IPアドレスと内部IPアドレスの違いをまとめると下記表になります。

| 項目 | 外部IPアドレス | 内部IPアドレス |

|---|---|---|

| 利用できる範囲 | インターネット | 特定のネットワーク内 |

| 使用目的 | インターネットへの公開 | ネットワーク内のリソース間の通信 |

| 用途 | インターネットに公開するアプリケーション | ネットワーク内のリソース間で通信するアプリケーション |

外部IPアドレスと内部IPアドレスの用途まとめ

外部IPアドレスと内部IPアドレスの用途をまとめると下記表になります。

| 用途 | 外部IPアドレス | 内部IPアドレス |

|---|---|---|

| ウェブアプリ | ウェブサイトの公開 | ウェブアプリのバックエンド処理 データベースサーバの処理 |

| メールサーバ | メールサーバの公開 | メールサーバのバックエンド処理 データベースサーバの処理 |

| ファイルサーバ | ファイルサーバの公開 | ファイルサーバのバックエンド処理 |

これらの用途は、あくまでも一例です。アプリケーションの要件によって、外部IPアドレスと内部IPアドレスの使い分けは異なります。

グローバルとリージョンの違い

次に、Google Cloud Platform(GCP)における、グローバルとリージョンの違いについてまとめました。

| 項目 | グローバル | リージョン |

|---|---|---|

| 利用できる範囲 | 世界中 | 特定の地理的な場所 |

| 使用目的 | グローバルな可用性とスケーラビリティ | 低遅延と地理的冗長性 |

| 用途 | グローバルにアクセスする必要があるアプリケーション | 特定の地域で実行する必要があるアプリケーション |

グローバルとリージョンの使い分け

グローバルとリージョンの使い分けは、アプリケーションの要件によって異なります。グローバルにアクセスする必要があるアプリケーションには、グローバルリソースを使用できます。特定の地域で実行する必要があるアプリケーションには、リージョンリソースを使用できます。

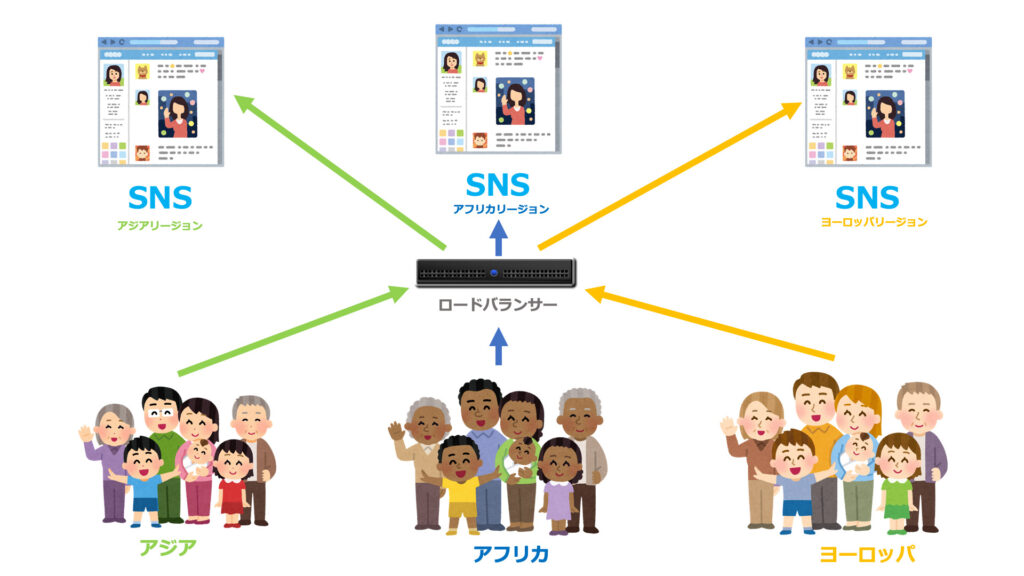

たとえば、グローバルにアクセスする必要があるSNSを構築する際には、グローバに配置します。アジアからのアクセスが多いウェブサイトを構築する際は、アジアリージョンに配置します。

マルチリージョンのロードバランシング

Google Cloud Platformのマルチリージョンのロードバランシングは、複数のリージョン(地域)にあるバックエンドサービスにトラフィックを分散する機能です。これにより、ユーザーの近くに最も近いバックエンドサービスにトラフィックを送信することで、パフォーマンスと可用性を向上させることができます。

マルチリージョンのロードバランシングは、次の場合に役立ちます。

- ユーザーが世界中に分散している場合

- アプリケーションの高可用性が必要な場合

- アプリケーションのパフォーマンスを向上させたい場合

ロードバランサは、ユーザーからのトラフィックをバックエンドサービスに分散します。ユーザーは、ロードバランサの IP アドレスまたはDNS名を使用して、バックエンドサービスにアクセスできます。

マルチリージョンのロードバランシングは、アプリケーションのパフォーマンスと可用性を向上させるための強力なツールです。ユーザーの近くに最も近いバックエンドサービスにトラフィックを送信することで、パフォーマンスを向上させることができます。また、複数のリージョンにバックエンドサービスを配置することで、アプリケーションの高可用性を向上させることができます。

VPCファイアウォールルール

VPCファイアウォールルールは、VPCネットワーク内のトラフィックを制御するために使用されるルールです。ルールは、プロトコル、ポート、送信元IPアドレス、送信先IPアドレスなどの条件でトラフィックを許可または拒否できます。

VPCファイアウォールルールは、次の3つの要素で構成されています。

- ネットワーク:ルールが適用されるVPCネットワーク

- 方向:ルールが適用されるトラフィックの方向

- 条件:ルールが適用されるトラフィックの条件

ネットワーク

ルールは、特定のVPCネットワークにのみ適用できます。

方向

ルールは、インバウンドまたはアウトバウンドのどちらかに適用できます。

- インバウンドルール:VPCネットワークへのトラフィックを制御します。外から中へのトラフィック

- アウトバウンドルール:VPCネットワークからのトラフィックを制御します。中から外へのトラフィック

条件

ルールは、プロトコル、ポート、送信元IPアドレス、送信先IPアドレスなどの条件でトラフィックを制御できます。

- プロトコル:トラフィックの種類で、TCP、UDP、ICMPv4、ICMPv6のいずれか

- ポート:トラフィックのポート番号

- 送信元IPアドレス:トラフィックの送信元IPアドレス

- 送信先IPアドレス:トラフィックの送信先IPアドレス

VPCファイアウォールルールは、VPCネットワークのセキュリティを保護するために重要な機能です。ルールを適切に定義することで、VPCネットワーク内のリソースを不正アクセスや攻撃から保護することができます。

VPCファイアウォールポリシー

VPCファイアウォールポリシーは、複数のVPCファイアウォールルールをグループ化するためのコンテナ(箱)です。ポリシーに関連付けられたすべてのルールが適用されるため、VPCファイアウォールルールを管理するための効率的な方法となります。

VPCファイアウォールポリシーには、下記のような特徴があります。

- 複数のVPCファイアウォールルールをグループ化するためのコンテナ

- ポリシーに関連付けられたすべてのルールが適用される

- 組織、フォルダ、プロジェクトの各レベルで作成可能

VPCファイアウォールポリシーとルールの違い

VPCファイアウォールポリシーとVPCファイアウォールルールの違いをまとめると、次の表のようになります。

| 機能 | VPCファイアウォールポリシー | VPCファイアウォールルール |

|---|---|---|

| 役割 | 複数のVPCファイアウォールルールをグループ化するためのコンテナ | 特定のIPアドレス、ポート、プロトコル間のトラフィックを許可または拒否するためのルール |

| 適用範囲 | 組織、フォルダ、プロジェクトの各レベル | プロジェクトレベル |

| ポリシーとの関連付け | ポリシーに関連付けられている場合、ポリシーのルールに優先される | ポリシーに関連付けられている場合、ポリシーのルールに優先される |

| 料金 | 無料 | 無料 |

VPCファイアウォールポリシーとVPCファイアウォールルールは、どちらもVPCネットワークのセキュリティを保護するために使用されます。VPCファイアウォールポリシーは、VPCネットワーク全体のセキュリティを管理するための強力なツールです。

VPCファイアウォールルールは、VPCネットワーク内の特定のインスタンスまたはサービスのセキュリティを管理するためのツールです。

VPCファイアウォールポリシーとVPCファイアウォールルールを組み合わせて使用することで、VPCネットワークのセキュリティをより強固にすることができます。

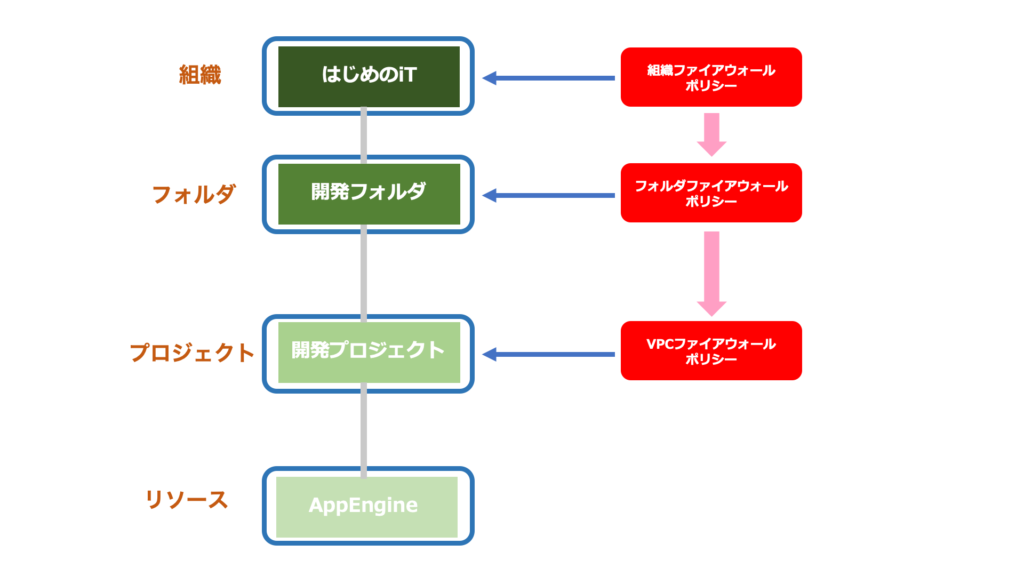

階層型ファイアウォールポリシー

Google Cloud Platform (GCP) の階層型ファイアウォールポリシーは、組織やフォルダレベルでファイアウォールルールを設定できるポリシーです。これにより、組織全体のネットワークセキュリティをより簡単に管理できます。

階層型ファイアウォールポリシーは、GCP のリソース階層で最上位のノードである組織に作成できます。ポリシーを作成したら、組織内の任意のノードに関連付けることができます。関連付けが終わると、階層内の関連するノードにあるVM等に対してポリシーのルールがアクティブになります。

階層型ファイアウォールポリシーのルールは、IPv4またはIPv6の範囲のいずれかを含めることができます。また、送信元 IP アドレス、宛先 IP アドレス、送信元ポート、宛先ポート、プロトコル、アクションなどの条件を指定できます。

階層型ファイアウォールポリシーのメリットは、次のとおりです。

- 組織全体のネットワークセキュリティを一元的に管理できます

- プロジェクト内のよりきめ細かな制御をプロジェクト オーナーに安全に任せることができます

- 組織およびフォルダレベルでは集中制御のメリットを得ることができます

階層型ファイアウォールポリシーのデメリットは、次のとおりです。

- 複雑なネットワーク構成の場合は、管理が難しい場合があります。

- ルールの評価順序が重要な場合は、注意が必要です。

たとえば、組織レベルで、すべての外部からの接続を拒否するポリシーを作成することができます。その後、プロジェクトのレベルで、特定のIPアドレスからの接続を許可するポリシーを作成することで、より柔軟なセキュリティポリシーを適用することができます。

階層型ファイアウォールポリシーは、GCP でネットワークセキュリティを管理する強力なツールです。組織のニーズに合わせて適切に使用することで、ネットワークをより安全に保護できます。

まとめ

本日は下記5点について説明しました。

- グローバルアドレスとリージョンアドレス

- マルチリージョンのロードバランシング

- VPCファイアウォールルール

- VPCファイアウォールポリシー

- 階層型ファイアウォールポリシー

今回説明した5つの項目は、「Professional Cloud Network Engineer」認定資格でも基本的なネットワーク項目になります。まずは、基本をしっかり抑えてください。

これからも、Macのシステムエンジニアとして、日々、習得した知識や経験を発信していきますので、是非、ブックマーク登録してくれると嬉しいです!

それでは、次回のブログで!