今回のブログは、Professional Cloud Network Engineer認定取得講座8回目です!今回は、「模擬試験から重要項目をピックアップして説明します! 〜その参〜」です!

今回も、「Professional Cloud Network Engineer」認定資格の模擬試験から、私がピックアップした重要項目について説明します。模擬試験については、下記URLから受験することができます。

Professional Cloud Network Engineer 模擬試験

今回は、模擬試験の問題4と6、7から重要項目をピックアップしています。

是非、最後までご覧いただけると嬉しいです。

共有VPC

概要

共有VPCは、複数のプロジェクトで共通のVPCネットワークを共有するための機能です。ホストプロジェクトと呼ばれるプロジェクトを管理者が作成し、サービスプロジェクトと呼ばれるプロジェクトを接続することで、ホストプロジェクトのVPCネットワークを共有することができます。

これにより、組織は以下のようなメリットを得ることができます。

- ネットワークリソースを集中管理しながら、インスタンスの作成や管理などの管理責任をサービスプロジェクト管理者に委任できる

- 最小限の権限でネットワーク管理、監査、アクセス制御のセキュリティのベストプラクティスを実装できる

- 組織内の複数のサービスプロジェクトに対してネットワークレベルで一貫したアクセス制御ポリシーを適用できる

- サービスプロジェクトを使用して、予算配分または内部コストセンターを分けることができる

具体的には、共有VPCは以下のような仕組みで動作します。

- 組織管理者は、1つのプロジェクトをホストプロジェクトとして指定します。

- ホストプロジェクトのVPCネットワークは共有VPCネットワークと呼ばれ、サービスプロジェクトの適格なリソースは共有VPCネットワーク内のサブネットを使用できます。

- サービスプロジェクト管理者は、共有VPCネットワークを使用してインスタンスを作成したり、ネットワークリソースを管理したりできます。

共有VPCは、組織のネットワーク管理を効率化したい場合に適した機能です。

ホストプロジェクトとサービスプロジェクト

ホストプロジェクトと呼ばれるプロジェクトを管理者が作成し、サービスプロジェクトと呼ばれるプロジェクトを接続することで、ホストプロジェクトのVPCネットワークを共有することができます。

ホストプロジェクトとサービスプロジェクトは、同じ組織に属している必要があります。ただし、プロジェクトの移行中は、一時的に異なる組織に存在することがあります。

ホストプロジェクトには、共有VPCネットワークが含まれます。共有VPC管理者は、サービスプロジェクトを接続することで、サービスプロジェクトに共有VPCネットワークを共有することができます。

サービスプロジェクトは、ホストプロジェクトと同時に兼ねることはできません。また、複数のホストプロジェクトを作成しても、各サービスプロジェクトは1つのホストプロジェクトにしか接続できません。

ホストプロジェクト内ではネットワークリソースを作成でき、選択したサブネットをサービスプロジェクトと共有できます。サービスプロジェクト内で実行されるサービスは、共有VPCを介して他のサービスプロジェクト内のリソースと通信できます。

共有VPCに参加していないプロジェクトは、スタンドアロンプロジェクトと呼ばれます。スタンドアロンプロジェクトは、共有VPCとは関係ないVPCネットワークを持つことができます。

要点をまとめると、以下のようになります。

- 共有VPCは、同じ組織内のプロジェクトを接続するための仕組み

- ホストプロジェクトとサービスプロジェクトの2つのプロジェクトが必要

- ホストプロジェクトは、共有VPCネットワークを管理します

- サービスプロジェクトは、ホストプロジェクトのVPCネットワークを共有します

- 共有VPCに参加していないプロジェクトは、スタンドアロンプロジェクト

共有VPCのネットワーク

共有VPCのネットワークとは、ホストプロジェクトで定義されたVPCネットワークを、サービスプロジェクト内の適格なリソースが使用するための共有ネットワークとする機能です。

共有VPCネットワークは、自動モードまたはカスタムモードで構成できます。自動モードでは、ホストプロジェクト内のすべてのサブネットが共有されます。カスタムモードでは、共有するサブネットを個別に指定できます。

ホストプロジェクトとサービスプロジェクトは、プロジェクトレベルのアタッチメントを介して接続されます。サービスプロジェクト管理者は、ホストプロジェクト内の共有VPCネットワークのサブネットにアクセスできます。

要約すると、共有VPCのネットワークは、複数のプロジェクトで共通のVPCネットワークを共有するための機能です。これにより、組織内のリソースを安全かつ効率的に接続することができます。

具体的なメリットとしては、以下のようなものが挙げられます。

- ネットワークの管理を集中化できる

- 複数のプロジェクト間でリソースを共有できる

- セキュリティを強化できる

共有VPCのネットワークは、組織規模が大きくなり、複数のプロジェクトで共通のVPCネットワークを必要とする場合に、有効な機能です。

VPCネットワークピアリング

概要

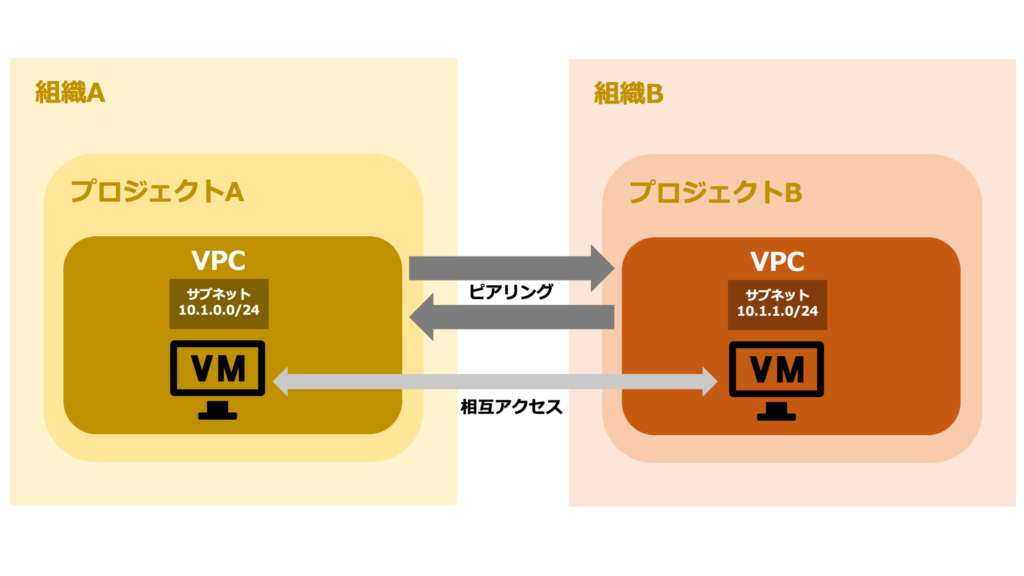

VPCネットワークピアリングは、2つのVPCネットワークをプライベート接続する機能です。ピアリングされたVPCネットワークは、同じプロジェクト、同じ組織の異なるプロジェクト、または異なる組織の異なるプロジェクトに存在できます。

VPCネットワークピアリングの特徴は下記になります。

- SaaSサービスをVPCネットワークから別のVPCネットワークに非公開で公開できる

- Compute Engine、GKE、App Engine Flexible環境などで使用可能

- ピアリング接続のパケットはGoogleの本番環境ネットワーク内に留まる

- 通常のネットワーク料金が適用される

メリット

VPCネットワークピアリングの利点は、以下の3つに分けられます。

- セキュリティ:SaaSサービスをVPCネットワークから別のVPCネットワークに非公開で公開できるため、セキュリティを向上させることができます。

- 柔軟性:Compute Engine、GKE、App Engine Flexible環境など、さまざまなサービスで使用できるため、柔軟性が向上します。

- コスト:通常のネットワーク料金が適用されるため、コストを削減できます。

VPCネットワークピアリングの利用を検討している場合は、これらの利点を考慮するとよいでしょう。

仕様

VPCネットワークピアリングの制限と利用方法をまとめると、以下のようになります。

制限

- 自動モードのVPCネットワークは同じサブネットが含まれているため、異なる自動モードのVPCネットワークをピアリングすることはできない。

- カスタムモードのVPCネットワークと自動モードのVPCネットワークをピアリングできるが、カスタムモードのVPCネットワークのサブネットは自動モードのVPCネットワークのアドレス空間(10.128.0.0/9)と重複しないようにする必要がある。

詳細

- GKEとのVPCネットワークピアリング

GKEとのVPCネットワークピアリングは、デフォルトではIPエイリアスを使用する場合にサポートされています。IPエイリアスを使用すると、GKEサービスからVPCネットワーク内のリソースにアクセスできます。IPエイリアスを使用しない場合は、カスタムルートをエクスポートしてGKEコンテナにアクセスできます。

- IPv6サポート

VPCネットワークピアリングはIPv4とIPv6の両方の接続をサポートしています。デュアルスタックサブネットを含むVPCネットワークで構成可能です。IPv6の場合は動的ルートのみが交換されます。

- ピアリング接続の上限

1つのVPCネットワークを複数のVPCネットワークにピアリングできますが、上限があります。上限は、プロジェクトの組織レベルで設定されます。

- 自動モードとカスタムモードの制限

自動モードのVPCネットワークには同じサブネットが含まれているため、異なる自動モードのVPCネットワークをピアリングすることはできません。カスタムモードのVPCネットワークと自動モードのVPCネットワークをピアリングできるが、カスタムモードのVPCネットワークのサブネットは自動モードのVPCネットワークのアドレス空間(10.128.0.0/9)と重複しないようにする必要がある。

VPCネットワークピアリングの利用を検討している場合は、これらの利用方法と制限をご確認ください。

管理の分離

ピアピアリングされたVPCネットワークは、2つのVPCネットワークを接続する機能です。この機能を使用する場合、以下の4つの要点に留意して管理する必要があります。

1. トラフィック管理

ピアリングされたVPCネットワークは、トラフィック管理ツール(ルート、ファイアウォール、VPNなど)を各ネットワークごとに独立して管理します。そのため、各ネットワークで適切なトラフィック管理を行う必要があります。

2. ピアリング接続の確立と切断

ピアリング接続は、各VPCネットワークの管理者によって確立および切断されます。ピアリング接続を有効にするには、両方のVPCネットワークで同じ設定を行う必要があります。

3. ピアリングの両側の設定

ピアリングの両側は別々に設定され、一致しないとピアリングが有効になりません。両方のVPCネットワークで、ピアリング接続の設定を確認する必要があります。

4. IAMロールの注意

ピアリング接続を作成するには、IAMロールで必要な権限を付与する必要があります。IAMロールの設定を確認して、ピアリング接続を作成できる権限が付与されていることを確認する必要があります。

Cloud NAT

概要

Cloud NATは、外部IPアドレスを持たない特定のリソースからインターネットへの接続を可能にするサービスです。具体的には、以下のリソースからの発信接続を可能にします。

- Compute Engine仮想マシン

- GKEクラスタ

- Cloud Runインスタンス

- Cloud Functionsインスタンス

- App Engineスタンダード環境インスタンス

Cloud NATは、これらのリソースからのインターネットへの接続を、Google Cloudのグローバルネットワークを介して行うことで実現します。これにより、外部IPアドレスを持たないリソースでも、インターネットに接続して、Webブラウジング、ソフトウェア更新、その他のインターネットベースのサービスを利用することができます。

Cloud NATを活用することで、外部IPアドレスを持たないリソースでも、インターネットへの接続を可能にし、コスト削減とセキュリティの向上を図ることができます。

仕様

Cloud NATは、外部IPアドレスを持たないCompute Engine VMやGKEクラスタからインターネットに接続できるようにするGoogle Cloudのサービスです。具体的には、以下の送信元からのパケットに対してNATを実行できます。

- Compute Engine VMのプライマリ内部IPアドレス

- VMのネットワークインターフェースに割り当てられたエイリアスIP範囲

- GKEクラスタの場合、一部の条件下ではクラスタに外部IPアドレスがあってもCloud NATを利用できます

Cloud NATにより、送信接続と受信レスポンスが可能になりますが、未承認の受信リクエストは許可されません。

Cloud NATゲートウェイは、1つのVPCネットワーク、リージョン、Cloud Routerに関連付けられます。データプレーン※に関与せず、コントロールプレーンを提供するため、パケットはCloud NATゲートウェイまたはCloud Routerを通過しません。

※データプレーンとは、ネットワーク機器の内部で、パケットの転送を行う部分です。パケットの送信元、宛先、プロトコルなどの情報を元に、パケットを適切な宛先に転送します。

要約すると、Cloud NATは以下の機能を提供します。

- 外部IPアドレスを持たないVMやクラスタからインターネットへの接続を可能にする

- 送信接続と受信レスポンスを可能にする

- 未承認の受信リクエストを許可しない

- データプレーンに関与しない

Cloud NATの利用を検討している場合は、これらの機能を考慮するとよいでしょう。

メリット

Cloud NATは、ネットワークアドレス変換(NAT)機能を提供するマネージドサービスです。NATは、プライベートネットワーク内の仮想マシン(VM)がインターネットに接続できるようにする技術です。

Cloud NATのメリットは、以下の4つです。

- セキュリティ:個々のVMに外部IPアドレスを割り当てる必要がないため、セキュリティが向上します。

- 可用性:ソフトウェア定義の分散マネージドサービスであるため、可用性が高いです。

- スケーラビリティ:NAT IPアドレスの数を自動的にスケーリングできるため、スケーラブルです。

- パフォーマンス:GoogleのAndromedaソフトウェア定義ネットワーキング※によって実装されており、高パフォーマンスです。

※Andromedaソフトウェア定義ネットワーキング・・・ネットワークの仮想化とSDN (ソフトウェア定義ネットワーク) の技術を活用して、柔軟性、パフォーマンス、セキュリティを向上させるネットワークサービスです。

これらの利点により、Cloud NATは、セキュアで可用性が高く、スケーラブルで高性能なネットワーキングソリューションを提供します。

まとめ

本日は下記3点について説明しました。

- 共有VPC

- VPCネットワークピアリング

- Cloud NAT

今回説明した3つの項目は、模擬試験でいうと、問題4と6、7で出題されている内容からピックアップしています。Cloud NATはよく使用するサービスなので、しっかりと理解してください。

これからも、Macのシステムエンジニアとして、日々、習得した知識や経験を発信していきますので、是非、ブックマーク登録してくれると嬉しいです!

それでは、次回のブログで!