今回のブログは、Professional Cloud Network Engineer認定取得講座4回目です!今回は、「セクション4:ハイブリッド相互接続の実装」についての概要を説明します!

今回のブログで、ハイブリッド相互接続の全体像を説明します。

是非、最後までご覧いただけると嬉しいです。

Cloud Interconnectを構成する

Dedicated Interconnect接続とVLANアタッチメント

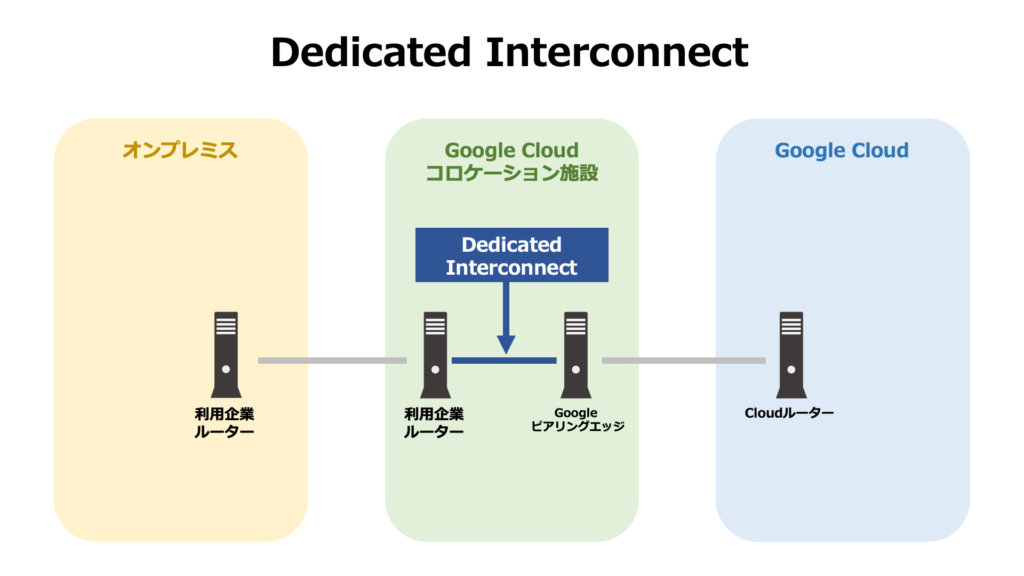

Cloud Interconnectは、Google Cloudとオンプレミスネットワークを相互接続するサービスです。Dedicated InterconnectとVLANアタッチメントは、Cloud Interconnectを構成する2つの方法です。

Dedicated Interconnectは、Google Cloudとオンプレミスネットワークを専用のリンクで相互接続します。Dedicated Interconnectは、高パフォーマンス、高可用性、およびセキュリティを提供します。

VLANアタッチメントは、Google CloudとオンプレミスネットワークをVLANで相互接続します。VLANアタッチメントは、専用接続よりもコストが効率的ですが、パフォーマンス、可用性、セキュリティは専用接続に劣ります。

Cloud Interconnectを構成する際は、次の点を考慮する必要があります。

- パフォーマンス要件

パフォーマンス要件が高い場合は、Dedicated Interconnectを使用することを推奨 - 可用性要件

可用性要件が高い場合は、複数のDedicated Interconnectを構成することを推奨 - セキュリティ要件

セキュリティ要件が高い場合は、VPNを使用することを推奨 - コスト

コストを抑えたい場合は、VLANアタッチメントを使用することを推奨

Partner Interconnect接続とVLANアタッチメント

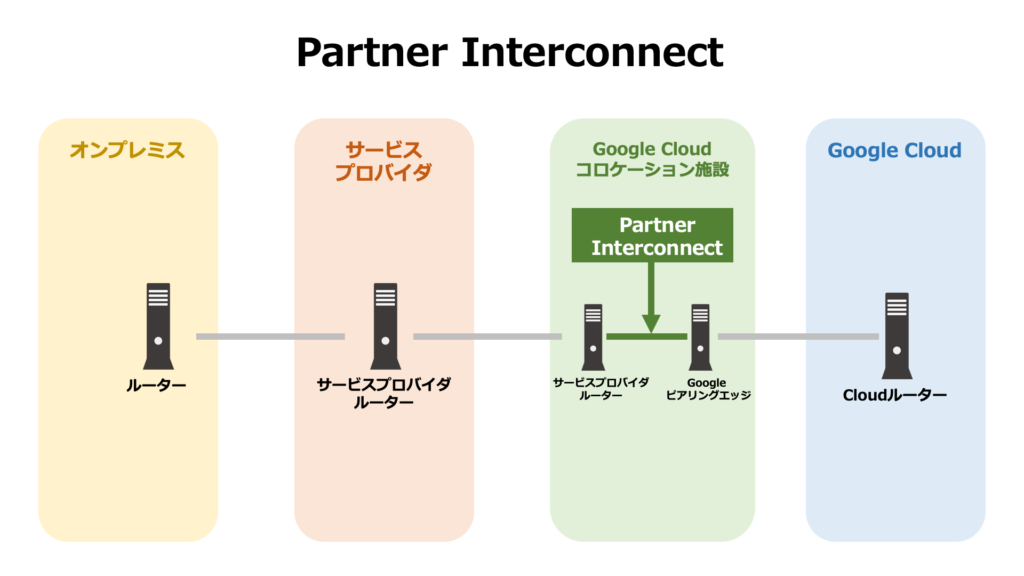

Partner Interconnectは、Google Cloudとサービスプロバイダのネットワークをプライベート接続する方法です。この接続は、Google Cloudとの間でトラフィックをやり取りするために、VPNまたは専用線を使用します。

Partner Interconnectを使用するには、まず、サービスプロバイダのネットワークをGoogle Cloudに接続する必要があります。この接続は、VLANアタッチメントと呼ばれるものです。

VLANアタッチメントを作成したら、BGPセッションを設定する必要があります。BGPセッションは、Google Cloudとサービスプロバイダのネットワーク間でルートを交換するためのプロトコルです。

BGPセッションを設定したら、トラフィックを流すことができます。トラフィックを流すには、Google CloudのVPCネットワークとサービスプロバイダのネットワークの間でルートを設定する必要があります。

Partner Interconnectを使用すると、Google Cloudとサービスプロバイダのネットワークをプライベート接続することができます。これにより、インターネットを経由してトラフィックをやり取りする必要がなくなり、セキュリティが向上します。

また、Partner Interconnectを使用すると、Google Cloudとサービスプロバイダのネットワーク間で高帯域幅の接続を実現することができます。これにより、大規模なトラフィックをやり取りすることができます。

Partner Interconnectは、Google Cloudとサービスプロバイダのネットワークをプライベート接続する、安全で高速な方法です。

サイト間IPsec VPNを構成する

高可用性VPN(動的ルーティング)

Google Cloudにおけるサイト間IPsec VPNの高可用性VPN(動的ルーティング)は、オンプレミスネットワークとGoogle Cloudネットワークを安全に接続するためのソリューションです。このソリューションでは、2つのVPNゲートウェイを使用してVPNトンネルを作成します。このトンネルは、IKE (Internet Key Exchange) およびIPsec(IP Security Protocol)を使用して暗号化されます。

高可用性VPNでは、2つのVPNゲートウェイを同じリージョンまたは異なるリージョンに配置できます。2つのVPNゲートウェイを同じリージョンに配置する場合、1台のVPNゲートウェイが使用不能になった場合でも、もう一台のVPNゲートウェイを使用してVPNトンネルを維持できます。

2つのVPNゲートウェイを異なるリージョンに配置する場合、一方のリージョンのVPNゲートウェイが使用不能になった場合でも、もう一方のリージョンのVPNゲートウェイを使用してVPNトンネルを維持できます。

高可用性VPNでは、静的ルーティングと動的ルーティングの両方を使用できます。静的ルーティングでは、手動でルート情報を設定する必要があります。動的ルーティングでは、ルート情報の自動設定をすることができます。

動的ルーティングを使用する場合、BGP (Border Gateway Protocol) を使用する必要があります。BGPを使用すると、オンプレミスネットワークとGoogle Cloudネットワークの間で、ルート情報を自動的に交換することができます。

高可用性VPNは、オンプレミスネットワークとGoogle Cloudネットワークを安全に接続するための、信頼性の高いソリューションです。

Classic VPN(ルートベースのルーティング、ポリシーベースのルーティングなど)

Classic VPN(ルートベースのルーティング、ポリシーベースのルーティングなど)について説明します。

Classic VPN(クラシックVPN)は、オンプレミスネットワークとGoogle Cloud Platform(GCP)のネットワークをIPsecプロトコルを使用して接続するVPNサービスです。Classic VPNは、GCPのネットワークサービスの中で最も古いサービスの一つで、2013年にリリースされました。

Classic VPNは、以下の特徴を備えています。

- オンプレミスネットワークとGCPのネットワークを接続

- IPsecプロトコルを使用

- 静的ルーティングと動的なルーティングをサポート

- 冗長構成をサポート

- スケーラブルな構成をサポート

Classic VPNは、オンプレミスネットワークとGCPのネットワークを安全に接続する必要がある場合に最適なソリューションです。ただし、Classic VPNは、新しいサービスであるCloud VPNに比べると、いくつかの制限があります。たとえば、Classic VPNは、Cloud VPNに比べると、設定が複雑で、パフォーマンスが低下する場合があります。

Classic VPNは、2023年3月31日をもって非推奨となり、2024年3月31日をもって廃止されます。そのため、Classic VPNを使用する場合は、Cloud VPNに移行する必要があります。

ルートベースのルーティング

ルートベースのルーティングは、Google Cloudネットワークとオンプレミスネットワークの間で、IPルート情報を交換する方法です。Google Cloudネットワークでは、オンプレミスネットワークのIPアドレス範囲へのルートを伝播し、オンプレミスネットワークでは、Google CloudネットワークのIPアドレス範囲へのルートを伝播します。これにより、Google Cloudネットワークとオンプレミスネットワーク間でトラフィックがルーティングされます。

ポリシーベースのルーティング

ポリシーベースのルーティングは、Google Cloudネットワークとオンプレミスネットワークの間で、特定のトラフィックをルーティングする方法です。ポリシーベースのルーティングでは、Google Cloudネットワークとオンプレミスネットワークの間で、トラフィックの送信元、宛先、プロトコル、ポート番号などの条件を指定してルーティングを設定できます。これにより、Google Cloudネットワークとオンプレミスネットワーク間でのトラフィックを細かく制御できます。

Classic VPNは、Google Cloudネットワークとオンプレミスネットワークを安全に接続するための方法です。ルートベースのルーティングとポリシーベースのルーティングのどちらの方式も使用でき、Google Cloudネットワークとオンプレミスネットワークの間でトラフィックをルーティングできます。

Cloud Routerを構成する

Border Gateway Protocol(BGP)属性(例:ASN、ルート優先度/MED、リンクローカルアドレスなど)

BGP属性は、BGPメッセージに含まれる情報で、BGPプロトコルを使用してルートを交換する際に使用されます。BGP属性には、次のようなものがあります。

- 自律システム番号 (ASN):BGPプロトコルを使用する各ネットワークには、一意のASNが割り当てられています。ASNは、BGPメッセージを使用して、BGPルートの発信元を識別するために使用されます。

- ルート優先度:BGPルートには、ルート優先度が設定されています。ルート優先度は、BGPルートを選択する際に使用されます。優先度が高いルートほど、選択される可能性が高くなります。

- メトリック:BGPルートには、メトリックが設定されています。メトリックは、BGPルートのコストを測定するために使用されます。メトリックが低いルートほど、選択される可能性が高くなります。

- リンクローカルアドレス:リンクローカルアドレスは、BGPメッセージに含まれるアドレスで、BGPルートの発信元と宛先のリンクを識別するために使用されます。

これらのBGP属性は、BGPプロトコルを使用してルートを交換する際に、ルートの優先順位を決定したり、ルートを選択したりするために使用されます。

Google CloudのCloud Routerでは、これらのBGP属性を設定することができます。BGP属性を設定することで、Cloud Routerをより柔軟に制御し、ネットワークのパフォーマンスを向上させることができます。

BGPによるカスタムルートアドバタイズ

BGPによるカスタムルートアドバタイズについて説明します。

Border Gateway Protocol (BGP) は、インターネットルーティングプロトコルです。BGPは、インターネットルートテーブルを管理するために使用されます。

BGPは、次の2つの方法でCloud Routerに構成できます。

- Cloud Router全体に構成可能

- BGPセッションに構成可能

Cloud Router全体に構成されたBGP設定は、Cloud RouterのすべてのBGPセッションに適用されます。

BGPセッションに構成されたBGP設定は、そのBGPセッションにのみ適用されます。

BGPによるカスタムルートアドバタイズでは、Cloud RouterがBGPピアへのルートをアドバタイズする方法を選択できます。

次の2つの方法でカスタムルートアドバタイズできます。

- ルートマップを使用

- ネクストホップを使用

ルートマップを使用すると、Cloud RouterがBGPピアへのルートをアドバタイズする方法を選択できます。

ネクストホップを使用すると、Cloud RouterがBGPピアへのルートの次のホップを指定できます。

BGPによるカスタムルートアドバタイズは、次の場合に使用できます。

- Cloud RouterがBGPピアへのルートをアドバタイズする方法を選択する必要がある場合

- Cloud RouterがBGPピアへのルートの次のホップを指定する必要がある場合

信頼性が高く冗長なCloud Routerのデプロイ

Google CloudにおけるCloud Routerの信頼性と冗長性を高めるために、いくつかの構成を行うことができます。

- 2台以上のCloud Routerを作成

各Cloud Routerを異なるリージョンにデプロイします。これにより、1つのリージョンで障害が発生した場合でも、残りのCloud Routerでトラフィックをルーティングすることができます。 - 各Cloud Routerを異なるネットワークに接続

各ネットワークを異なるリージョンにデプロイします。これにより、1つのネットワークで障害が発生した場合でも、残りのネットワークでトラフィックをルーティングすることができます。 - 各Cloud Routerを異なるピアリング接続に接続

各ピアリング接続を異なるネットワークに接続します。これにより、1つのピアリング接続で障害が発生した場合でも、残りのピアリング接続でトラフィックをルーティングすることができます。

これらの構成を行うことで、Google CloudにおけるCloud Routerの信頼性と冗長性を高めることができます。

さらに、Cloud Routerの冗長性を高めるために、次の点にも注意してください。

- 各Cloud Routerに異なるIPアドレスを割り当て

これにより、1つのCloud Routerで障害が発生した場合でも、残りのCloud Routerにアクセスすることができます。 - 各Cloud Routerに異なるルートテーブルを割り当て

これにより、1つのCloud Routerで障害が発生した場合でも、残りのCloud Routerでトラフィックをルーティングすることができます。 - 各Cloud Routerを異なるロードバランサに接続

これにより、1つのCloud Routerで障害が発生した場合でも、残りのCloud Routerにトラフィックをルーティングすることができます。

これらの点に注意することで、Google CloudにおけるCloud Routerの冗長性をさらに高めることができます。

まとめ

本日は下記3点について説明しました。

- Cloud Interconnectを構成する

- サイト間IPsec VPNを構成する

- Cloud Routerを構成する

今回説明した「セクション 4:ハイブリッド相互接続の実装」は、Google Cloudにおけるハイブリッド相互接続の実装における概要になります。今後のブログでより詳細に説明を行うので、まずは概要をしっかり抑えてください。

これからも、Macのシステムエンジニアとして、日々、習得した知識や経験を発信していきますので、是非、ブックマーク登録してくれると嬉しいです!

それでは、次回のブログで!