今回は、Cloud Identityを使用して、Google Cloudサービスをセキュアに使用する方法を説明します。

Google Cloudサービスとは、Google Cloud Platform(GCP)だけではなく、その他のサービス、例えば、Google WorkspaceやChrome Enterprize等、Google Cloudサービスの総称になります。

Cloud IdentityとGoogle Cloudサービスは連携されているので、Cloud Identity を使用することで、2段階認証プロセスやパスワードの管理を利用し、Google Cloudサービスをセキュアに使用することができます。

また、私が今まで顧客に提案した推奨設定も併せてご紹介いたします。

是非、最後までご覧いただけると嬉しいです。

2段階認証プロセス

2段階認証プロセスとは、ユーザーが知っているパスワード情報と所持しているもの(スマートフォン等)の2つを使用してアカウントにログインする方法です。

昨今、SNSやWebサイト等でも2段階認証プロセスが広まっています。理由としては、パスワード漏洩等により、アカウントの不正使用を防ぐためです。パスワードは、英数字等の組み合わせなので、時間をかければ、解読することができます。また、アカウント情報は、闇サイト等で売買されています。

以上のことから、パスワード認証だけではなく、他の方法を使用する認証の需要が高まっています。

Cloud Identityにも、2段階認証プロセス機能が備わっており、それを使用することで、Google Cloudサービスをセキュアに使用することができます。

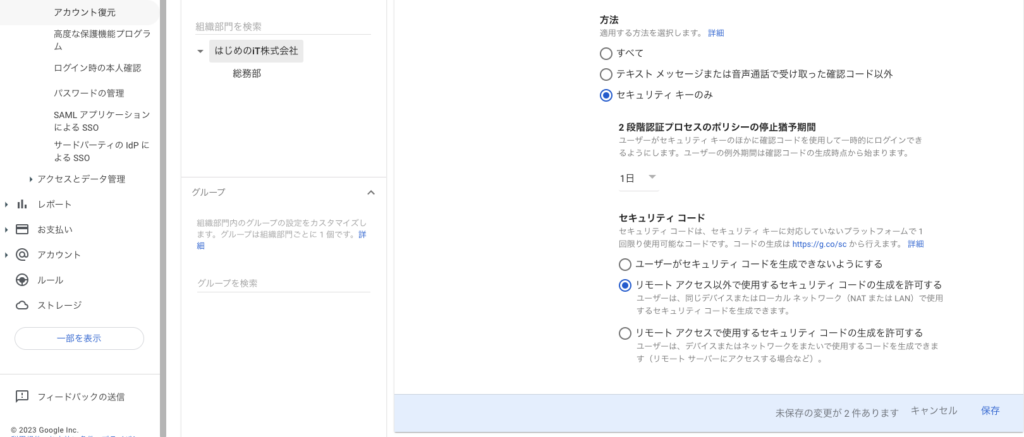

設定項目

実際に、Cloud Idenitityで設定できる項目は下記になります。実際の画面と一緒にご確認ください。

- ユーザーが2段階認証プロセスを有効にできる

※「有効」にした場合、下記が設定可能

<適用>

・強制しない

・今すぐ強制

・指定日時に強制※オンにした場合下記が設定可能

新しいユーザーの登録期間:1日、1週間、2週間、1ヶ月、3ヶ月、6ヶ月から選択可能

※「今すぐ強制」又は「指定日時に強制」を選択した場合、下記が設定可能

<頻度>

・信頼できるデバイスの登録を許可する

<方法>

・すべて

・テキスト メッセージまたは音声通話で受け取った確認コード以外

・セキュリティ キーのみ

※「セキュリティ キーのみ」をオンにしたのみ下記が設定可能

<2段階認証プロセスのポリシーの猶予期間>

1日、2日、5日、1週間から選択可能

<セキュリコード>

・ユーザーがセキュリティ コードを生成できないようにする

・リモート アクセス以外で使用するセキュリティ コードの生成を許可する

・リモート アクセスで使用するセキュリティ コードの生成を許可する

2段階認証プロセスの方法

Googleアカウントで使用できる2段階認証の方法には、下記4つがあります。

- セキュリティーキー

USBドングルのようなもので、USB又はNFCでパソコンに接続して使用します。

参考:https://store.google.com/jp/product/titan_security_key?pli=1&hl=ja - Google認証システムなどの確認コード

Androidの場合は「Google認証システム」、iOSの場合は「Google Authenticator」をスマフォ等にインストールして使用します。

参考:https://play.google.com/store/apps/details?id=com.google.android.apps.authenticator2&hl=ja&gl=US - テキストメッセージ又は音声通話で受け取った確認コード

スマフォ等のモバイルキャリアの通信サービスを使用して確認コードを取得します。 - バックアップコード

Googleアカウントの管理ページから発行するコードです。

参考:https://support.google.com/accounts/answer/1187538?hl=ja&co=GENIE.Platform%3DAndroid

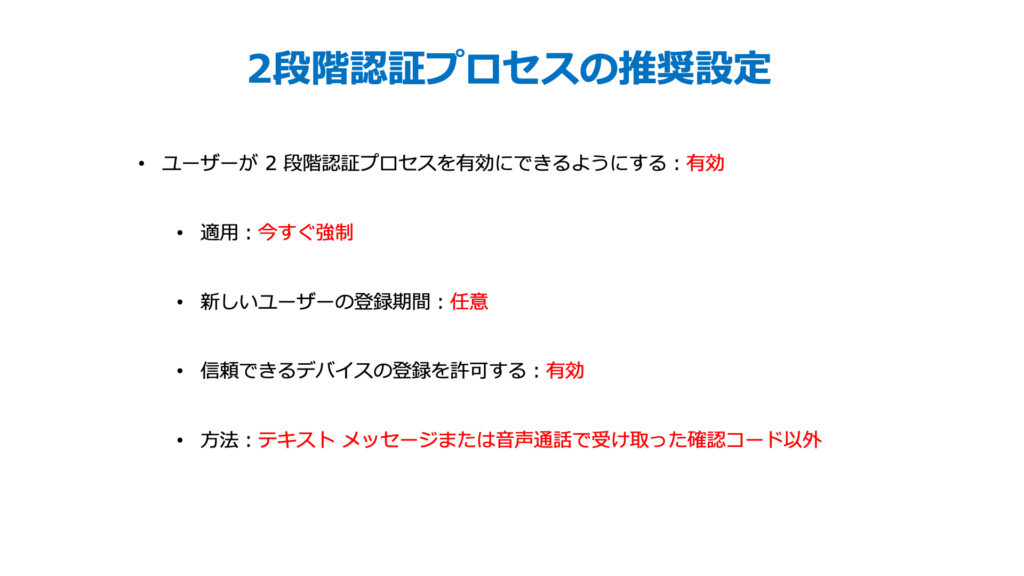

推奨設定

Googleのベストプラクティスと私の実体験から推奨設定は、下記になります。

- ユーザーが 2 段階認証プロセスを有効にできるようにする:有効

・適用は、「今すぐ強制」を選択し、Google Cloudサービスへのログインは、即時2段階認証を必要とする設定です。

・新しいユーザーの登録期間は、実際の業務を鑑みて決めます。アカウント発行とGoogle Cloudサービスの使用開始日が違う場合、それに応じて決定します。この期間に2段階認証プロセスの設定を行わない場合、ユーザーがログインできなくなります。

・信頼できるデバイスの登録を許可する:有効

アカウントログイン時、使用するデバイスを登録することができる機能です。これを行うことで、毎回Google Cloudサービス使用時の認証を省くことができます。業務負担を考えて、こちらは有効にすることを推奨します。たとえ信頼できるデバイスの登録を行っていても、デバイス盗難時等、いつもと違う場所などからGoogle Cloud サービスを使用する際は、認証が必要になります。こちらについて、別のブログで監視について書く予定なので、そのときに説明します。

・方法は、「テキスト メッセージまたは音声通話で受け取った確認コード以外」を推奨します。ちなみに、テキストメッセージ又は音声通話で受け取った確認コードは、Googleが推奨していません。理由としては、「外部の携帯通信会社ネットワークを使用するため、傍受される危険性があります。」とのことです。(参考:社内でのセキュリティ キーの使用を検討する」)

Googleのベストプラクティスは、セキュリティーキーを使用する方法です。私もベストな方法はセキュリティーキーと考えています。Google Cloudサービスの使用者数が少なければこの方法が良いですが、使用者数が多い場合、鍵の管理や紛失等の対応が必要になります。私は、Google認証システムを使用するのが、ベストだと考えています。自分もこの方法を使用しています。理由は、今までこの方法を使用している人で、アカウントが不正使用された事例を聞いたことがなからです。

セキュリティーキーについては、機密情報を扱う人のみ使用を強制する等の運用がよいと考えています。

・2 段階認証プロセスのポリシーの停止猶予期間は、業務を鑑みて決めます。この設定は、セキュリティーキーを紛失した場合、一時的に確認コードを使用して認証する方法が使用できる期間です。セキュリティーキーの予備等があり、すぐに対応できる場合は、少ない日数。そうでない場合は、日数を増やします。

・セキュリティコードは、「ユーザーがセキュリティ コードを生成できないようにする」を推奨します。この設定は、セキュリティーキーを紛失した場合、セキュリティーコードを使用して認証を行いますが、それをだれができるかの方法です。セキュリティーキーを紛失することは、イレギュラーです。よって、セキュリティコードの生成は、ユーザーではなく、情報システム部門等だけにすることを推奨します。

以上で、2段階認証プロセスの説明は終わりになります。

パスワードの管理

パスワードの管理では、パスワードポリシーを設定できます。

設定項目

実際に、Cloud Idenitityで設定できる項目は下記になります。実際の画面と一緒にご確認ください。

- 安全なパスワードを適用する※有効にした場合、下記が設定可能

- 長さ:最小の長さ〜最大の長さ

- 次回ログイン時にパスワードポリシーを適用する

- パスワードの再利用を許可

- 有効期限

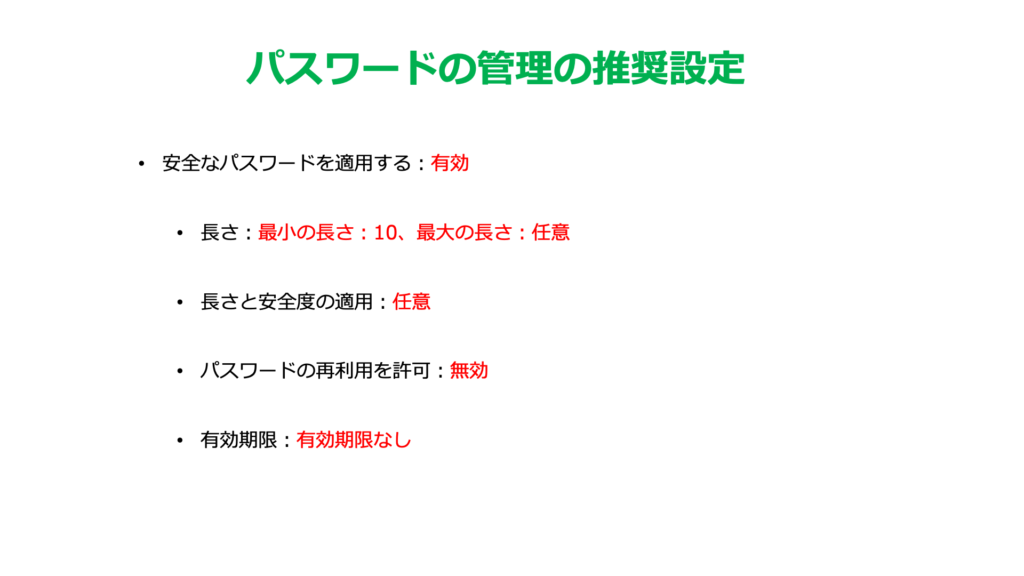

推奨設定

Googleのベストプラクティスと私の実体験から推奨設定は、下記になります。

- 安全なパスワードを適用する:有効

・長さ:最小の長さは10を推奨します。Googleのベストプラクティスは8文字ですが、内閣サイバーセキュリティセンター発行の「インターネットの安全・安心ハンドブック※」の「第1章 3.1 パスワードの安全性を高める」を確認すると、最小桁数が10桁と記載されています。8桁より10桁のほうが、組み合わせでできる数が多くなるので、私はこちらを推奨します。

・次回ログイン時にパスワード ポリシーを適用する:任意

必要に応じて設定します。次回ログイン時に、新しいパスワードのポリシーを適用するかの設定です。

・パスワードの再利用を許可:無効

理由としては、パスワード情報は一度流出すると、それが闇サイトで売買されたりするので、基本的には、パスワードの再利用を許可しないことを推奨します。

・有効期限:有効期限なし

理由としては、上記の「インターネットの安全・安心ハンドブック」の「第6章 1.8 パスワードの定期変更は基本は必要なし。ただし流出時は速やかに変更する」でも謳っていますが、定期的なパスワード変更は必要ではなく、流出の可能性がある場合のみ、変更が必要だと考えているからです。

※内閣サイバーセキュリティーセンター発行 インターネットの安全・安心ハンドブックVer 5.00(令和5年1月31日)

https://security-portal.nisc.go.jp/guidance/pdf/handbook/handbook-all.pdf

以上で、パスワード管理の説明は終わりになります。

まとめ

本日は下記について説明しました。

- 2段階認証プロセス

- パスワードの管理

昨今、企業が使用するサービスが、クラウドに移行していることを考えると、これからは、そのクラウドをセキュアに使用することが求められています。

そこで重要なのが、2段階認証プロセスです。2段階認証プロセスを導入することで、パスワード漏洩等のアカウント不正使用から、企業の情報を守ることができます。これからは、2段階認証プロセスが、認証に関するスタンダードになっていくと考えています。

これからも、Macのシステムエンジニアとして、日々、習得した知識や経験を発信していきますので、是非、ブックマーク登録してくれると嬉しいです!

それでは、次回のブログで!