今回は、サイバーセキュリティについて説明します!

昨今、企業では、サイバーセキュリティに関する需要が増しています。理由は、フィッシング詐欺やランサムウェア等の被害が急増しているからです。

本ブログでは、サイバー攻撃の種類と、それから企業のサーバやクラウドを守るための様々な方法について説明します。

これを知ることで、企業の大切な資産を守ることができますので、是非、最後まで御覧ください。

サイバーセキュリティリスク

まずは、サイバーセキュリティリスクについて説明します。主なセキュリティリスクは、下記になります。

- APT攻撃

- フィッシング攻撃

- ランサムウェア攻撃

- DoS/DDoS攻撃

- クラウドサービスの不適切な設定を狙った攻撃

一つずつ詳しく説明します。

1.APT攻撃

APTとは、Advanced Persistent Threatの頭文字をとったもので、高度で継続的な脅威という意味です。攻撃対象を分析し、その対象の脆弱性を狙って緻密に計画した攻撃です。APT攻撃は、特定のターゲットが使用している機器を調査し、その機器の未知の脆弱性を発見して侵入を試みます。

具体的な手順は、

①攻撃者は闇サイトから攻撃対象が使用しているVPNクレデンシャル情報を入手

②VPN経由で対象のネットワークに侵入

③社内のネットワークにあるサーバやパソコン等の機器を調査

④社内の機器に侵入し、そこから情報を入手

⑤入社した情報を闇サイト等に販売しお金や暗号資産を入手

になります。

闇サイトで何故VPNクレデンシャル情報が入手できるのかについては、例えば、社員のパソコンにウィルスが侵入してそこから情報を盗み取る方法や、社員がその情報を売買する等があります。

2.フィッシング攻撃

フィッシング攻撃の代表的な例としては、有名なショッピングサイトやSNSを名乗って、パスワードを変更するよう促すメールを送り、上記サイトによく似たサイトからアカウント情報やクレジットカード情報等をを入手する方法がよく使われています。

そのほかに、フィッシング攻撃は、リンクをクリックしてダウンロードしたウィルスを使用してパソコンや社内に侵入し、サーバ等から情報を入手する手法もあります。

3.ランサムウェア攻撃

ランサムウェア攻撃は、パソコンやサーバ上のデータを暗号化(パスワードロック)し、身代金を請求するウィルスの総称です。ランサムウェアの侵入方法としては、メール、Webサイト、VPNやリモートデスクトップ等のリモートソフトがあります。

私も過去1度だけ、ランサムウェアの被害に遭遇しました。そのときは、私の顧客で他社導入Windowsサーバを、ファイルサーバと使用しており、共有フォルダが全て暗号化されていました。

4.DoS/DDoS攻撃

DoS攻撃は、Denial of Service attackの略で、単一のサーバから、過剰なアクセスや脆弱性を狙ったサービス停止を目的とした攻撃です。

DDoS攻撃は、Distributed Denial of Service attackの略で、複数のサーバから、DoS攻撃を行ったものになります。

5.クラウドサービスの不適切な設定を狙った攻撃

クラウドサービスの不適切な設定を狙った攻撃としては、例えば、顧客に関するデータを、パスワードを設定することなくクラウドで共有することで、そのURLを知っている第三者が情報を盗み取ったりする場合です。

また、GCPやAWSといったクラウドインフラで構築したアプリケーション(サービス)において、SSH接続を全てのネットワークからアクセスできる設定を行うことで、アプリケーションが乗っ取られる等の攻撃があります。

このようなセキュリティリスクから、会社の資産を守るために有効な対応策が脆弱性診断になります。

脆弱性診断

脆弱性診断とは、判断基準に対して評価対象のシステムを評価することです。評価対象は、Webアプリケーション、サーバ、ネットワーク等があります。脆弱性診断は、1年に一回行うことが望ましいです。理由は、使用しているサービスやライブラリには、何かしらの不具合があるので、定期的に診断することが望ましいからです。脆弱性診断は、高額のため、現在企業では内製化する取り組みが進んでいます。

最適な脆弱性診断は、様々なツールを用いて診断することです。1つのツールだけでは、どうしも弱いので、様々なツールを使うことが最適です。

脅威分析

脅威分析とは、構造的な脆弱性等の潜在的な脅威を特定し、列挙、優先順位をつけるためのプロセスです。脅威分析は、脆弱性診断の前に行います。順位の付け方は、顧客情報や決済情報等、最も守るべき情報を特定し、それを基準に考えます。手法としては、マイクロソフトが提唱したSTRIDE法があります。

<STRIDE>

Spoofing:なりすまし

Tampering:改ざん

Repudiation:否認

Information disclosure:情報漏洩

Denial of service:DoS攻撃(サービス妨害)

Elevation of privileg:権限昇格

<脅威分析に必要なプロセス>

1.保護する対象の特定

例:顧客情報

2.脅威の定義

例:漏洩

3.脆弱性の検出

例:自動化ツール

ウェブ脆弱性診断

ウェブサイトに対して、基準項目を設け、診断するものです。診断する方法として、ツールや、人間が手動で行う方法などがあります。ウェブ脆弱性診断を行う際、アカウントの権限設定に注意が必要です。アカウントによって、アクセスできる権限が異なるので、それを念頭に診断を行う必要があります。

サーバ脆弱性診断

サーバ脆弱性診断も、基準項目を設け、診断するものです。外部公開されているサーバの場合は、一般利用者と同じように、外部から診断を行うことが必要です。サーバ脆弱性診断の場合、使用しているサービスのバージョン情報をもとに診断します。例えば、Apacheの該当バージョンの既知の脆弱性は診断せず、そのほかの診断を行います。

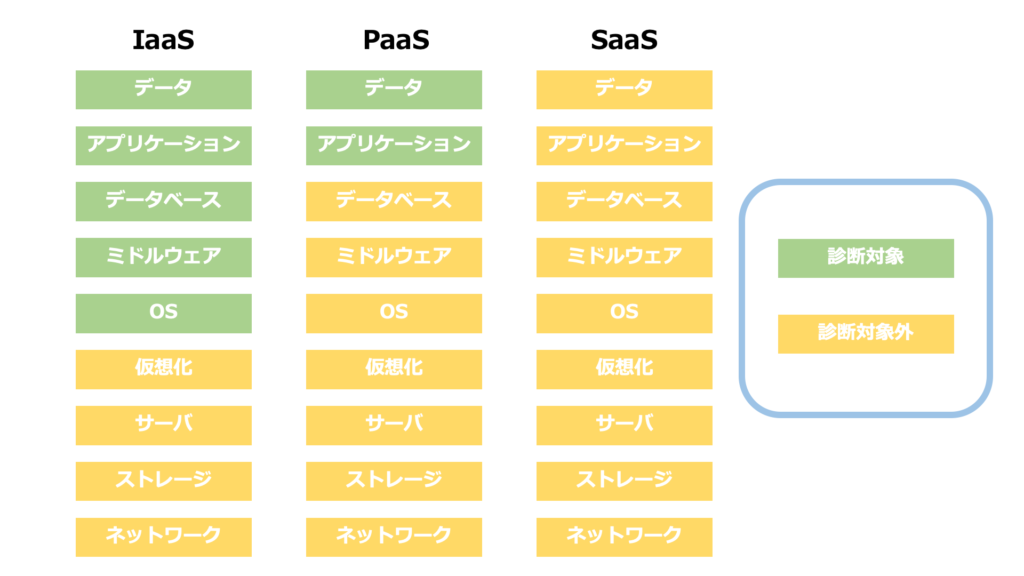

クラウド脆弱性診断

クラウド脆弱性診断は、GCPやAWSといったクラウドサービスに構築した環境を診断するためのものです。クラウドサービスの場合、提供されているサービス内容によって、利用者が診断する項目が異なります。

クラウドサービスには、主に3つのサービスがあります。

- IaaS

IaaSは、「Infrastructure as a Service」の略で、クラウド上の仮想マシンやネットワークを利用するサービスです。 - PaaS

PaaSとは、「Platform as a Service」の略で、仮想マシンやネットワークは、クラウドサービスで提供されます。使用者は、アプリケーション(サービス)だけ作成すれば、リリースできます。 - SaaS

SaaSとは、「Software as a Service」の略で、アプリケーションをインターネット経由で利用できるサービスです。

上記のように、各サービスで診断対象が異なります。

デジタルフォレンジック

デジタルフォレンジックとは、事故が起こった後に、発生経緯等を調査することを目的としています。ちなみに、事故直後に行う対応は、インシデントレスポンスと呼び、事故後どのようなワークフローで対処するかを考えておきます。

インシデントレスポンスは、例えば、PCがウィルスに感染した場合、

- PCをネットワークから切断する

- PCにインストールされているウィルスソフトに最新の定義ファイルが適用されていることを確認又は実施する

- PC全体のウィルス検索を行う

- ウィルスが検出された場合対処する

- ウィルス感染の経緯に関するレポートを提出する

レポートの記入項目は、感染経路、使用OS、ウィルスソフトバージョン、定義ファイルバージョン等です。

上記の様な形です。

デジタルフォレンジックの進め方

デジタルフォレンジックのワークフローは4つです。

①初動対応

②データ保全

③データ分析

④報告

①初動対応

調査の目的を決定します。事前に事故発生時の初期対応方針を整理しておきます。例えば、「ネットワーク機器のログやPCのログを収集する」などです。

②データ保全

初動対応で決めた各種ログを取得します。今後の調査でログは重要なエビデンスになります。ログの改ざんを防ぐために、物理的に保存します。例えば、ログが保存されているハードディスクを保管するなどです。

ただ単にコピーしたデータの場合、改ざんされる可能性があります。論理的な保存の場合は、複数の人間でチェックを行うや、ログの更新日付を写真にとっておくなどの二重チェックを行う必要があります。

③データ分析

取得したログデータの分析を行います。故意に削除されたデータがある場合、このフェーズで復元作業を行います。

④報告

調査の結果を報告します。フォレンジックを行っても有益な情報がでない場合もあります。その場合、どのようなサービスを使用すれば次のアプローチができるかを報告内容に練り込みます。

セキュリティ対策製品

最近は、多くのセキュリティ対策製品が提供されているので、紹介します。

Endpoint Protection Plan(EPP)

ウィルス対策ソフトが該当します。定義ファイルベースや機械学習を用いた検出を行います。

例)ESET Cyber Security、ウィルスバスタークラウド

Endpoint Detection and Response(EDR)

パソコンやサーバにおける不審な挙動を検知し、迅速に対応するソフトです。EPPは、ウィルスの侵入から守る目的ですが、EDRは、侵入後の動作を監視する目的があります。

例)ESET Enterprise Inspector、FALCON INSIGHT

Intrusion Detection System(IDS)

侵入検知システムになります。IDSは、検知するだけでブロック等はしません。

例)Fortinet製FortiGate、Palo Alto Networks PAシリーズ

Intrusion Prevention System(IPS)

侵入防止システムになります。IPSは、不正な通信を検知及び遮断します。IPSだけの場合、正常な通信も遮断してしまうこともあるので、IDSと組み合わせて使用することが一般的です。

例)Fortinet製FortiGate、Palo Alto Networks PAシリーズ

Unified Threat Management(UTM)

統合脅威管理という意味の通り、上記IDSやIPS等複数の機能を1つに集約しているものになります。

例)Fortinet製FortiGate、Palo Alto Networks PAシリーズ

Web Application Firewall(WAF)

ウェブアプリケーションを対象とした、ファイアウォールになります。上記IDSやIPSの機能が備わっています。UTMとWAFの違いは、UTMは社内のネットワークの入り口(ゲートウェイ)等に設置し、社外のネットワークからの攻撃を遮断します。WAFは、ブログ等のウェブアプリケーションに対する攻撃を遮断するものになります。

例)攻撃遮断くん、Cloud Armor、AWS WAF

セキュリティ対策製品の注意点

様々なセキュリティ対策製品をご紹介しましたが、1つのサービス(機器)だけでは、完璧にセキュリティリスクから守ることができません。よって、複数のセキュリティ対策製品を組み合わせることや、別々のベンダーの製品を導入する等の工夫が必要になります。

私も以前、Fortinet製UTM「Fortigate」の設置を行っておりましたが、迷惑メールはすり抜けておりました。よって、サイバーセキュリティは、一つのセキュリティ対策製品に依存せず、複数のセキュリティ対策製品を導入する必要があります。

私が考える企業のセキュリティ対策は、下記5点です。

1.UTM

2.EPP

3.EDR

4.定期的な社員教育

5.データのバックアップ

まとめ

今回は、下記4点について説明を行いました。

- サイバーセキュリティリスク

- 脆弱性診断

- デジタルフォレンジック

昨今、フィッシングメールは、さらに巧妙化し、一般の人には区別ができません。サイバーセキュリティは、可能な限りシステム化し、また、社員教育を徹底することでサイバーセキュリティリスクから守ることができます。

また、被害に合った場合、原因を突き止めることで次に活かすことができます。

サイバー攻撃によって、企業の情報が漏洩することで、顧客からの信頼、社会的信用を失うことになります。今後、サイバーセキュリティ対策は、ますます重要性が増しますので、是非、このブログを参考にして、導入を検討してください。

これからも、Macのシステムエンジニアとして、日々、習得した知識や経験を発信していきますので、是非、ブックマーク登録してくれると嬉しいです!

それでは、次回のブログで!