今回は、UTMシェア一位のFortinet製UTM「FortiGate」の初期設定について説明します。

最近、Emotet等のランサムウェア被害が拡大しており、そういったウィルスから社内ネットワークのファイアーウォール(防火壁)の役割を担うのがUTMです。

私は仕事柄、FortiGateの提案・構築業務を担ってます。今後、FortiGate構築業務を行う人に向けて、セットアップ方法について説明します。今回説明するのは、基本設定です。環境やクライアントによって、微調整を行う必要はあります。

注意事項

・FortiGateをセットアップする際、インターネット接続しない状態でセットアップしてください。理由は、インターネット接続すると、そこが使用開始日になってしまう可能性があるからです。FortiGateは、ウィルスソフトのようにライセンスの使用年数が決められているので、インターネット接続すると、そこがライセンスの開始日になる可能性があります。

・今回セットアップで使用したFortiOSのバージョンは、6.4.9になります。経験上、他のバージョンも基本設定について、大きくは違いません。

FortiGateのモード設定

FortiGateには、2つのモード設定があります。

- NATモード

- トランスペアモート(TPモード)

上記の2つのモードは何が違うかというと、ルータとして使用するか、しないのか設定になります。ルータとして設定する場合は、ネットワークの入り口に配置します。すでに、他にルータ等があり、そのルータをそのまま使用する場合、トランスペアモードとして設定します。ルータの下に配置します。

今回は、NATモードの設定方法について解説します。

PCとの接続

FortiGateは、電源アダプタを接続しコンセントに差し込むと、自動的にOSが起動する仕様となっています。InternalのポートにLANケーブルを接続し、片方をPCと接続してください。FortiGateとPCを1対1で接続します。

初期設置では、DHCPサービスが有効になっています。PCを接続すると、PCにIPアドレス「192.168.1.x」が振られます。

管理画面にアクセス

FortiGateのセットアップは、Webブラウザ経由で行います。推奨Webブラウザは、Firefoxになりますので、事前にセットアップするPCにインストールしておきます。

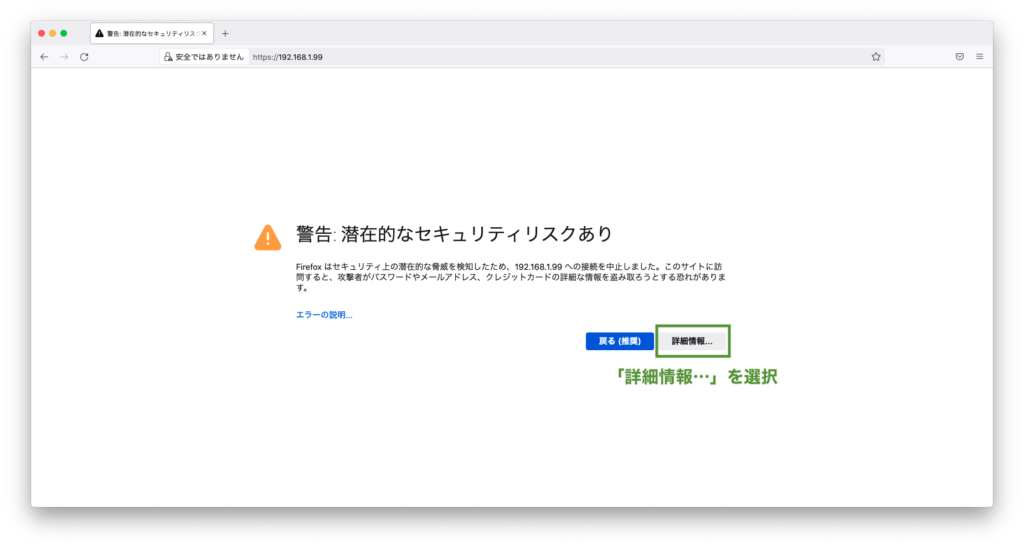

FortiGateからDHCPでIPアドレスを振られていることを確認後、Webブラウザのアドレスバーに、

https://192.168.1.99

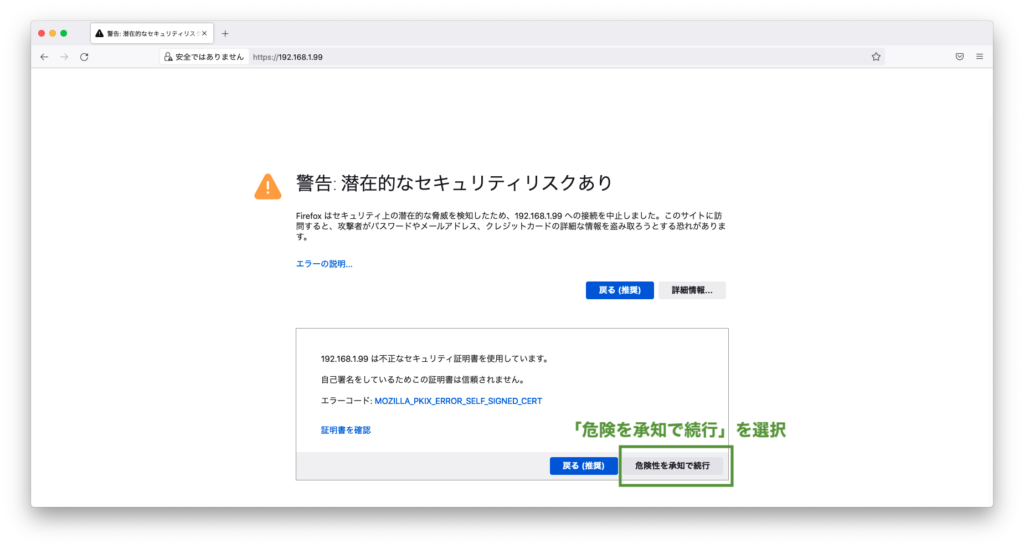

上記アドレスを入力してreturn(Enter)キーを押します。すると、下記セキュリティに関するメッセージが表示されます。「詳細情報」を選択後、「危険を承知で続行」を選択します。

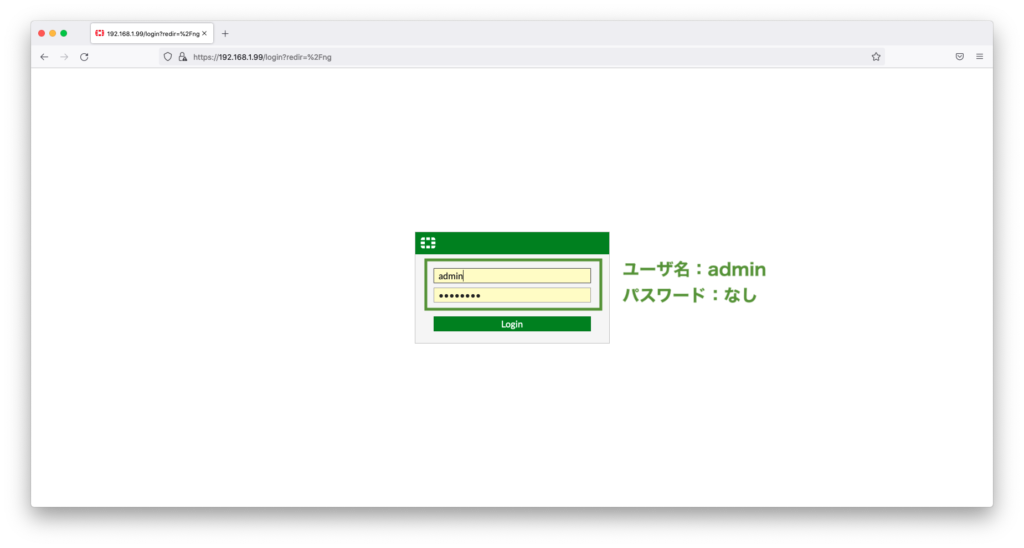

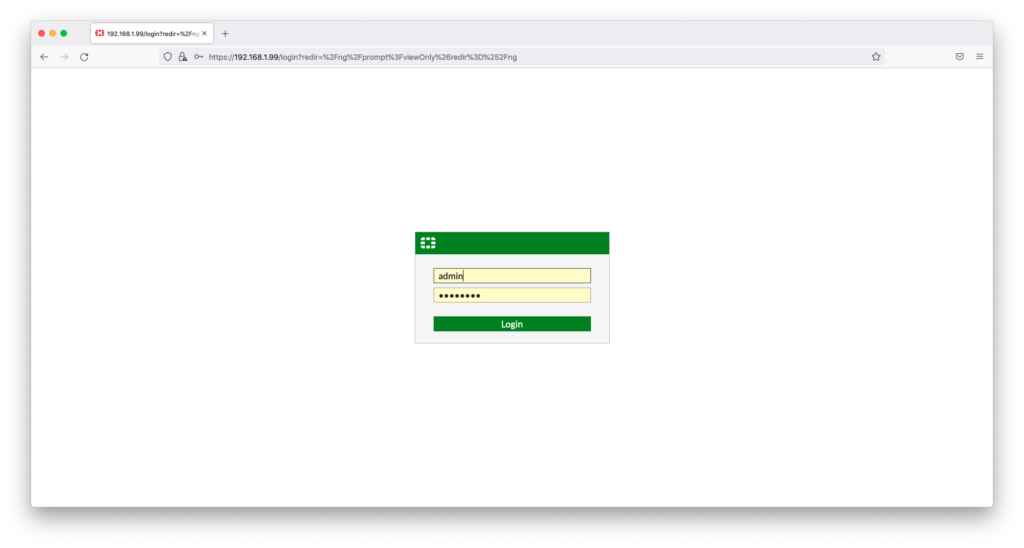

管理画面にログイン

ユーザ名:admin

パスワード:設定なし(空欄)

上記でログインします。画像は、パスワードが入力されていますが、私は何度も設定を行っているの、パスワード保存機能で自動的にパスワードが入力されているだけです。パスワードの初期設定は「なし」になります。

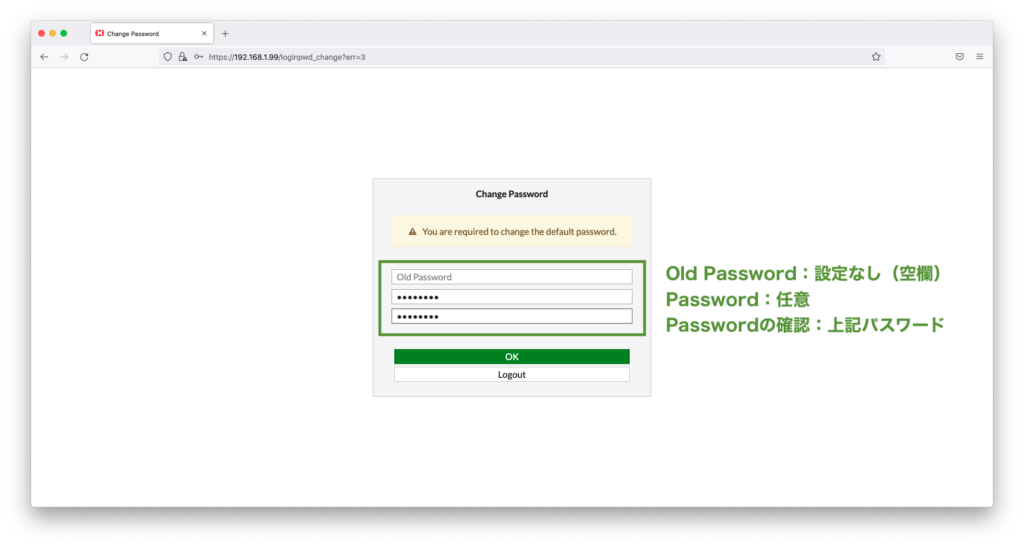

パスワード設定

ログインすると、パスワードの設定画面が表示されますので、パスワードを設定します。

Old Password:設定なし

Password:任意

Passwordの確認:上記パスワード

パスワードに関しては、複雑なパスワードを設定することをオススメします。理由としては、以前別のブログでも書いてますが、インターネット上にあるルータやサーバは、常に危険にさらされています。私の経験上、必ずといっていいほどルータ等は不正侵入を試みられているので、簡単なパスワードを設定しないでください。

基本的には、私は下記条件でパスワードを設定しています

- 半角英数(小文字、大文字含む)

- 数字

- 記号

- 13桁以上

以前、Twitterで上記パスワード設定の場合、「解読するのに40万年以上必要」とのつぶやきを見たので、その設定をしています。

また、セキュリティを高めるため、私が仕事で納品する場合は、特定のグローバルIPアドレスか社内LANからしかFortiGateの管理画面に「admin」でアクセスできないよう設定しています。こちらの設定に関しては、また別のブログで説明します。

パスワード入力後、「OK」ボタンを選択すると、再度ログイン画面が表示されます。

ログイン画面

ユーザ名:admin

パスワード:上記で設定したパスワード

上記でログインします。

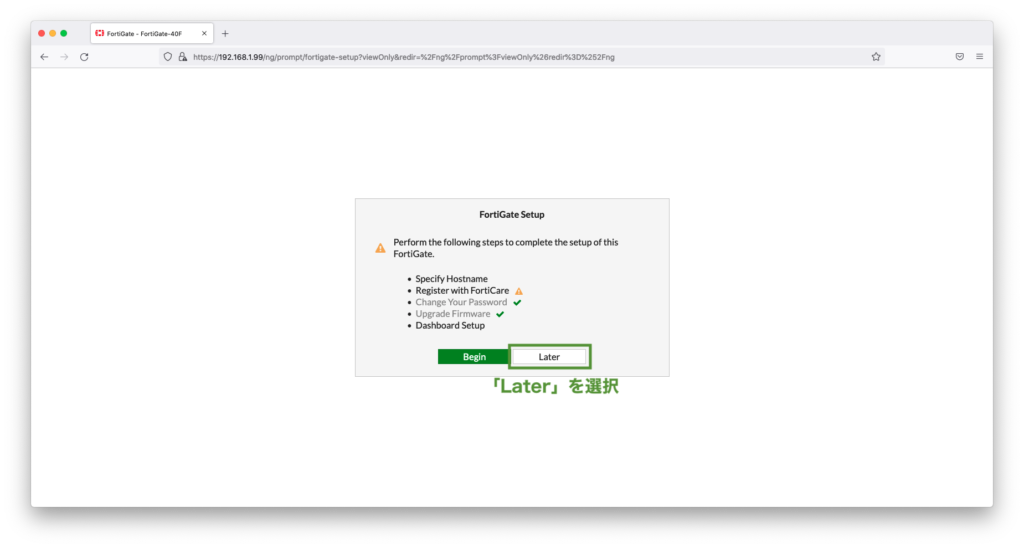

すると、下記セットアップメッセージ画面が表示されますので、「Later」を選択します。

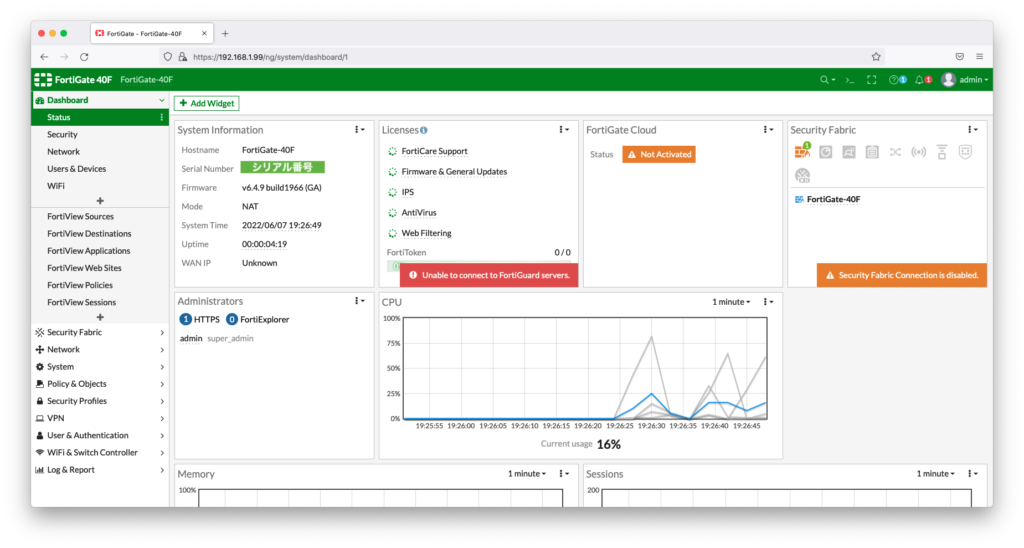

ダッシュボード

ログインすると、下記ダッシュボード画面が表示します。初期設定は、英語表示なので、後で日本語表示に変更します。

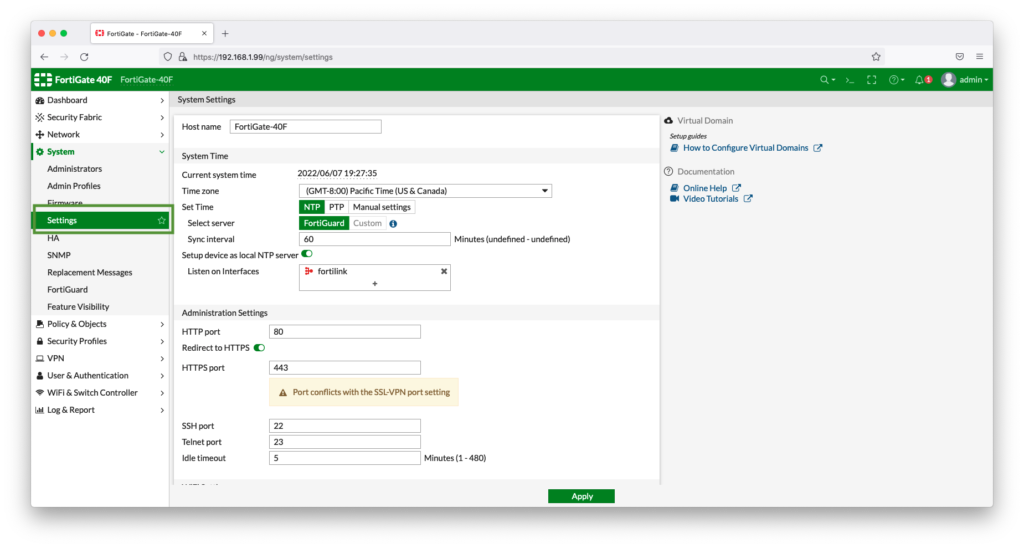

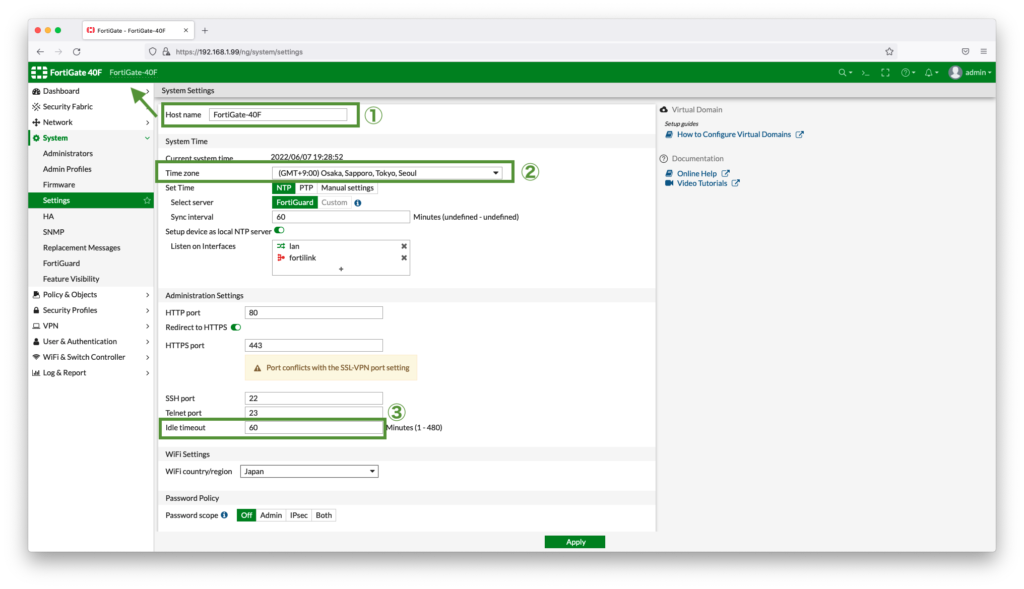

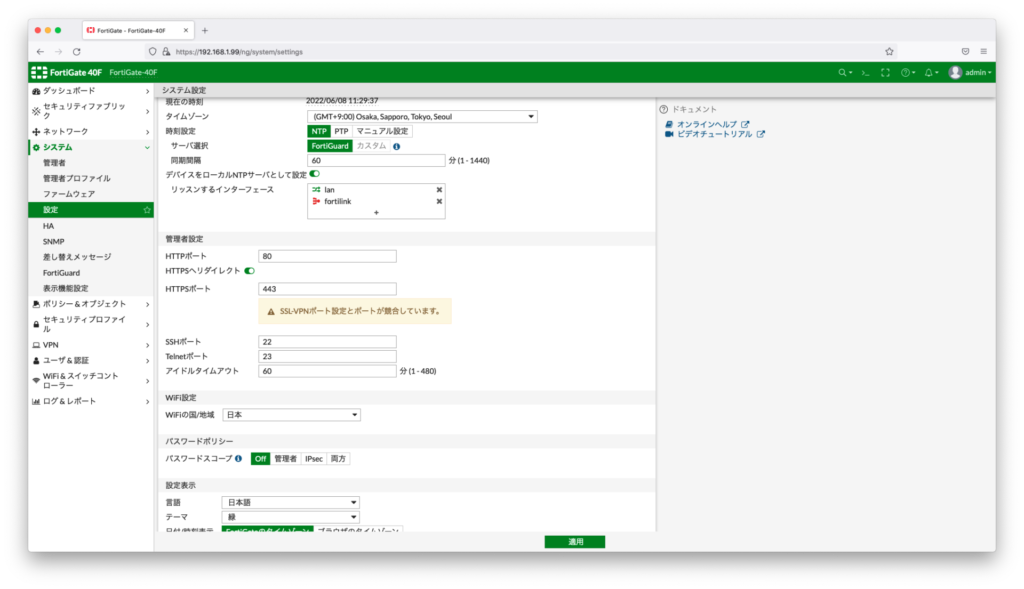

システム設定

サイドバーから「System」を選択し、その中にある「Settings」を選択します。

ここでは、時刻や言語、FortiGateの名前を設定します。

①Host name:FortiGateの名前の設定です。設定は任意です。私は、顧客のFortiGateの管理を行っているので、基本、顧客名の頭文字等にしています。「Host name」を変更すると、管理画面の左上の部分(矢印)が変更されます。

②Time zone:タイムゾーンの設定です。「(GMT+9:00)Osaka, Sapporo,Tokyo,Seol」を選択します。

③Idle timeout:管理コンソールにアクセスした際のアイドルタイムアウト時間を指定します。アイドルタイムアウト時間とは、何も操作されなかった時間です。私は、60分(1時間)にしています。

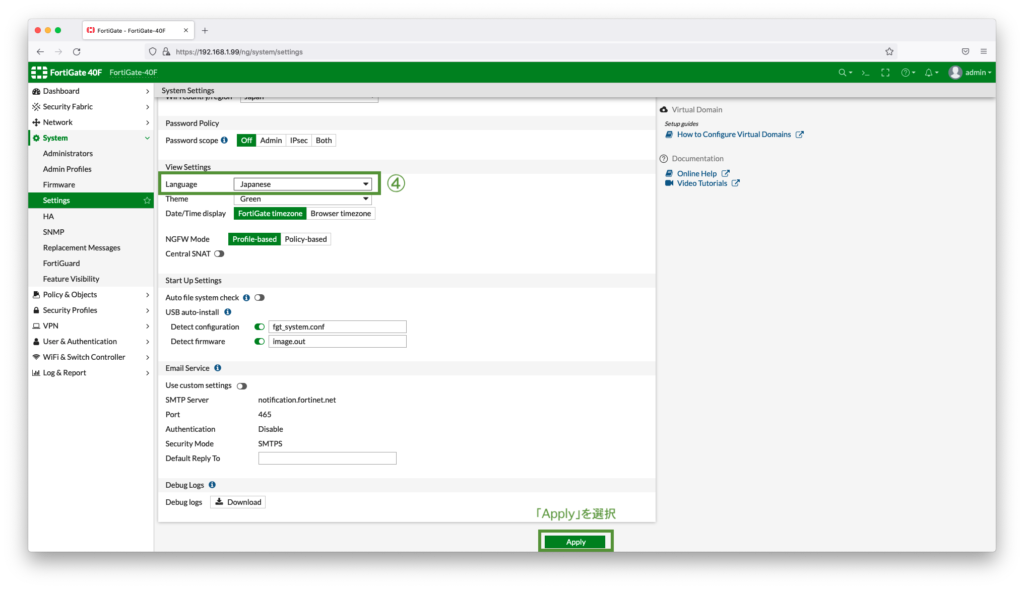

④Language:Japaneseを選択します。

設定後、「Apply」を選択します。

設定後、インターフェースが日本語表示に変わります。

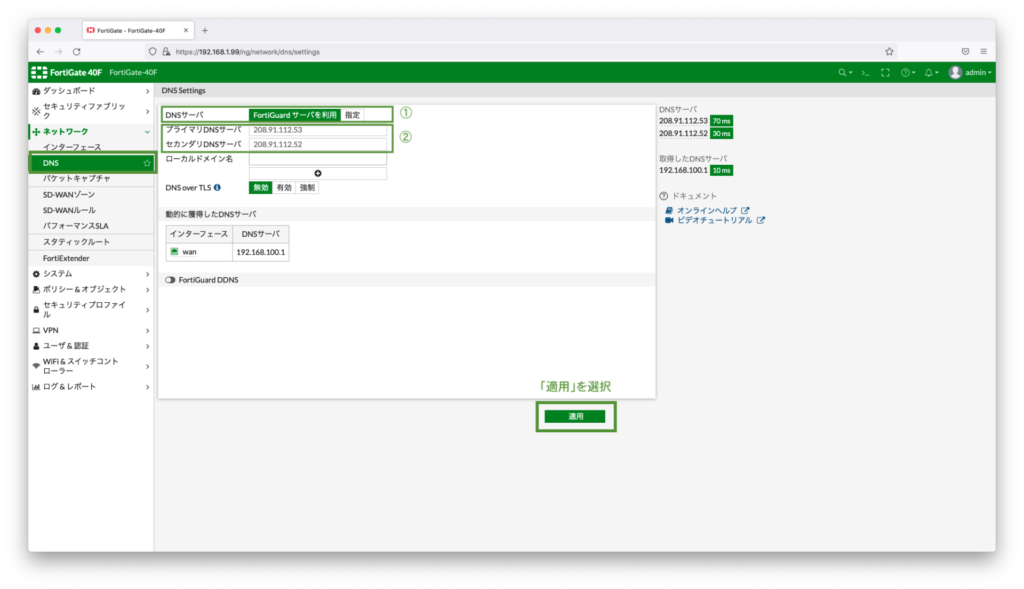

DNSの設定

サイドバーから「ネットワーク」を選択し、その中にある「DNS」を選択します。

①DNSサーバ:DNSサーバの設定です。インターネットプロバイダから、DNSの指定ある場合は、「指定」を選択します。特に指定がない場合、「FortiGuardサーバを利用」を選択します。

②プライマリDNSサーバ、セカンダリDNSサーバ:上記プロバイダから提供されたDNSサーバを入力します。

設定後、「適用」を選択します。

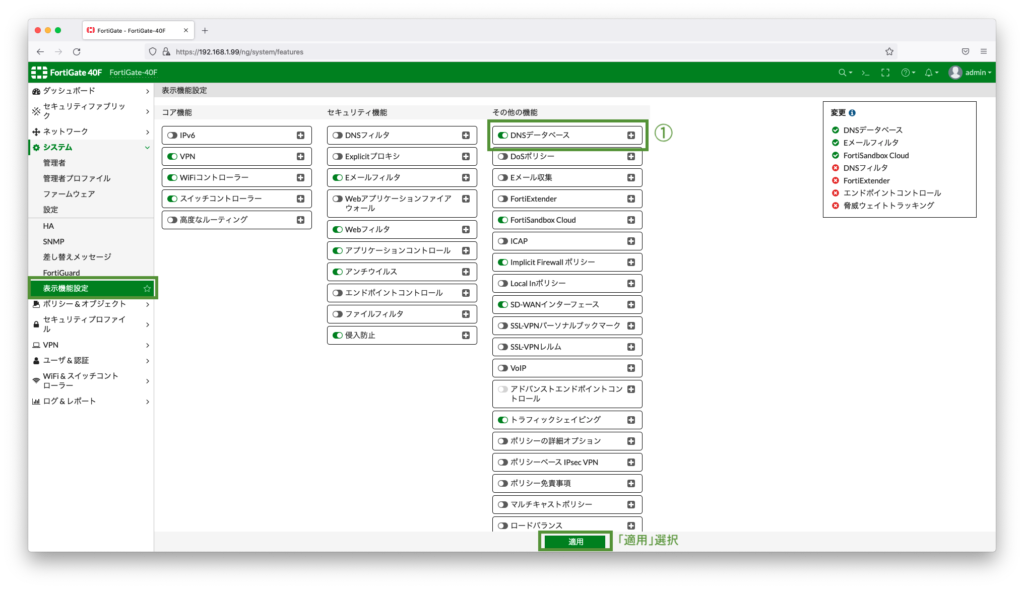

表示機能設定

サイドバーから「システム」を選択し、その中にある「表示機能設定」を選択します。

①DNSデータベース:有効にします。有効にすると、サイドバーの「ネットワーク」に「DNSサーバ」が追加されます。NATモードで設定する場合、「DNSデータベース」を有効にします。

設定後、「適用」を選択します。

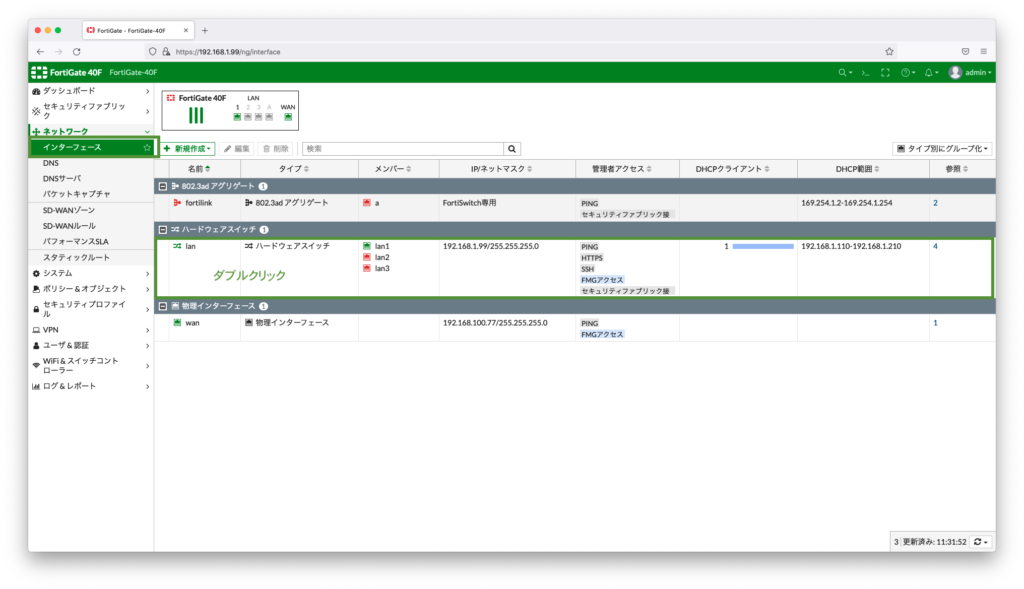

Lan設定

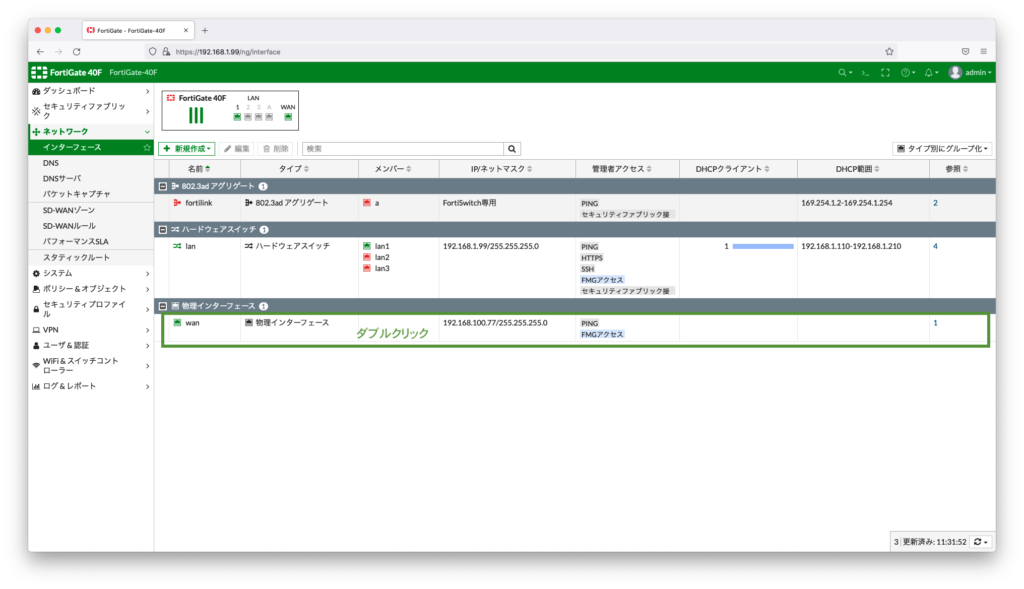

サイドバーから「ネットワーク」を選択し、その中にある「インターフェース」を選択します。

lanの部分をダブルクリックして開きます。

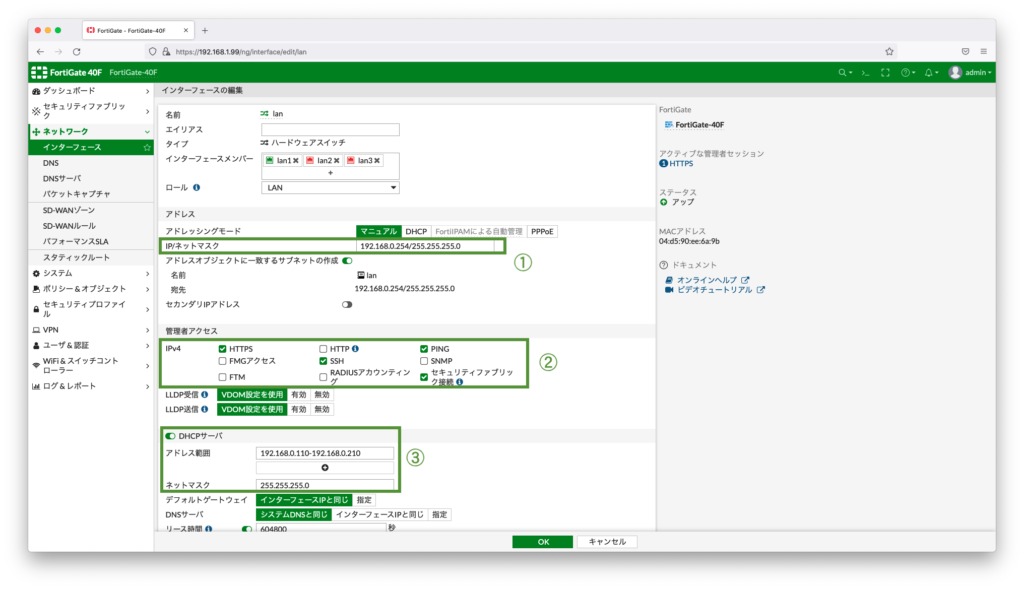

①IP/ネットマスク:LAN側のIPアドレスを設定します。記述方法は、「192.168.0.254/255.255.255.0」又は「192.168.0.254/24」どちらかの記述方法にします。

②管理者アクセス:「HTTP」と「FMG」のチェックを外します。

③DHCPサーバ:DHCPの設定を行う場合は、ここで設定します。

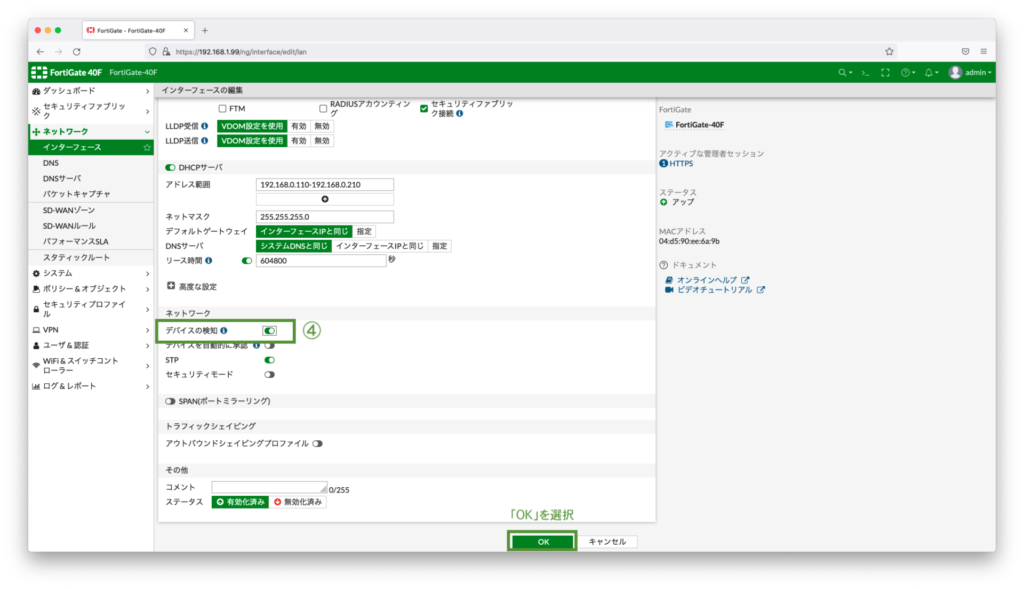

④デバイスの検知:有効にします。デバイスの検知は、このインターフェースに接続されているデバイス情報を収集するかの設定です。有効にすると、MACアドレスフィルタリングを設定できます。

設定後、「OK」を選択します。

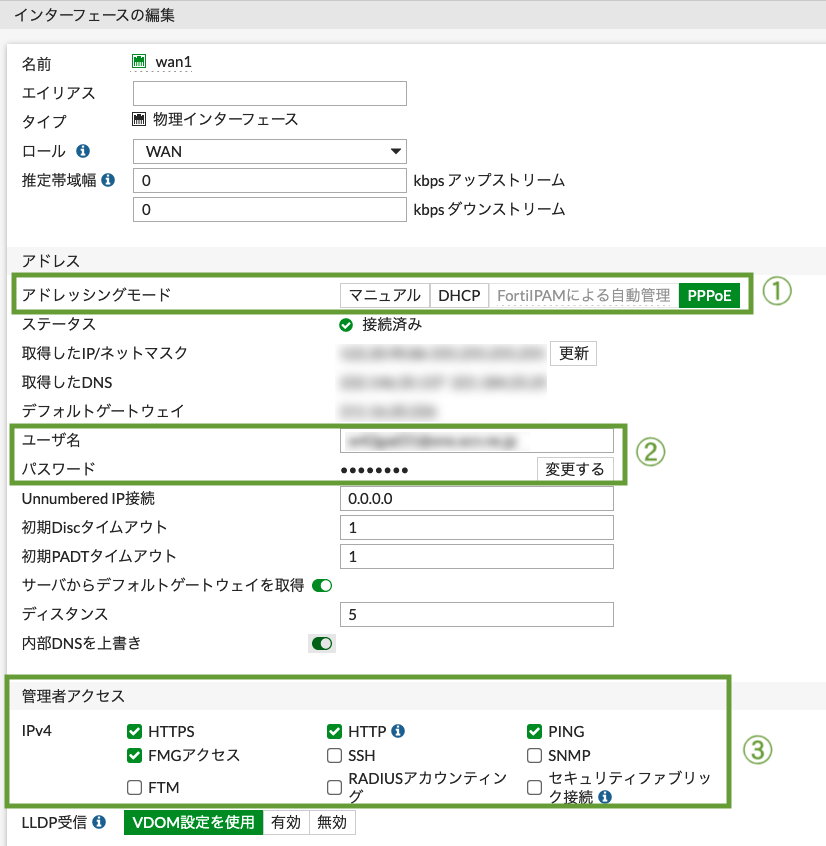

WAN設定

WANの部分をダブルクリックして開きます。

①アドレッシングモード:アドレッシングモードを設定します。画像は、「PPPoE」で設定した場合のものになります。

②ユーザ名とパスワード:インターネットプロバイダから提供された、「ユーザ名」と「パスワード」を入力します。

③IPv4:管理者アクセスの設定を行います。私は仕事柄リモートで障害対応を行うので、「HTTPS」の設定を有効にしています。社内管理者の場合は、外した方が良いです。この設定は、インターネット越しにFortiGateにアクセスする設定になるので、安全性を考えた場合、外した方がセキュリティを高めることができます。

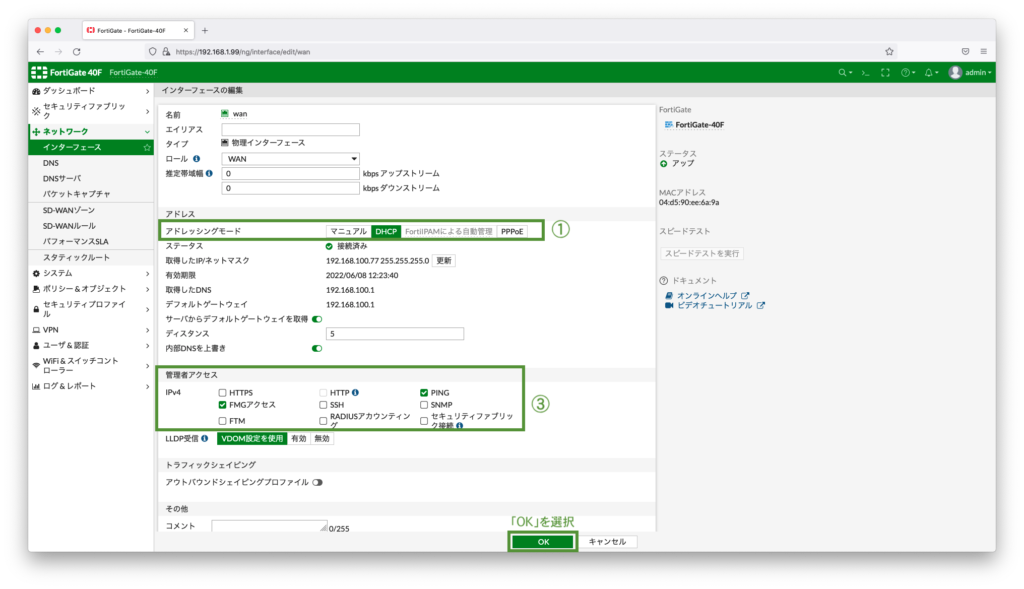

下記は、アグレッシングモードを「DHCP」にした場合の設定です。インターネット回線がソニーの「NURO」などの場合ONU側で固定IPアドレスが割り振られるので、DHCPの設定を使用します。

設定後、「OK」を選択します。

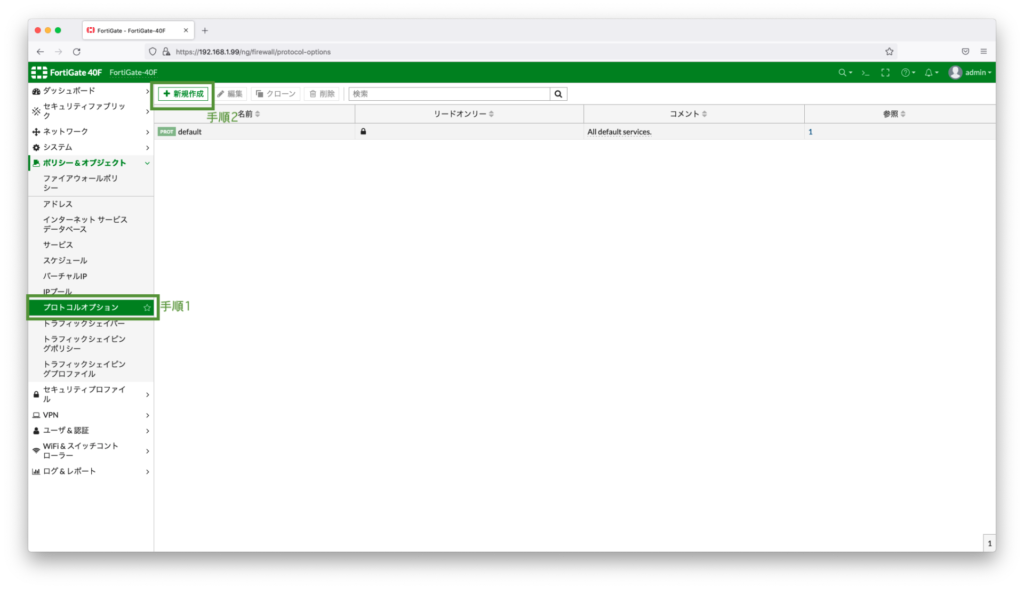

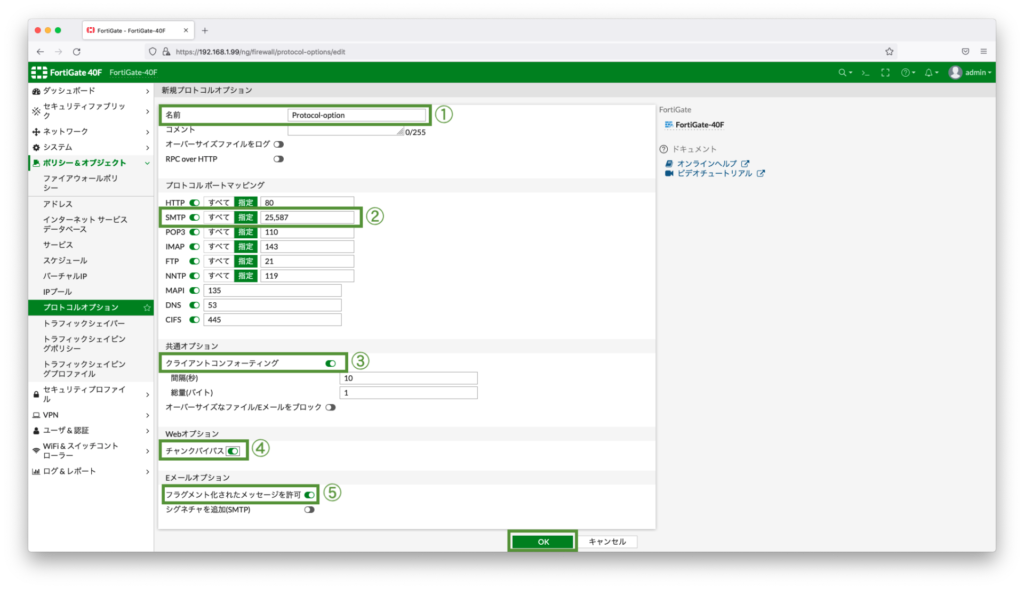

プロトコルオプション

サイドバーから「ポリシー&オブジェクト」を選択し、その中にある「プロトコルオプション」を選択します。その後、画面上部の「新規作成」を選択します。

①名前:名前を設定にします。名前は任意です。

②SMTP:「587」を追加します。複数のポートを指定する場合、「,」(コンロ)を入力します。(例:25,587)

③クライアントコンフォーティング:有効にします。クライアントコンフォーティング設定は、FortiGateがアンチウイルスのスキャン実行時、通常、スキャンが完了するまでファイルはダウンロードされないのですが、有効にすると、間隔と総量で指定したデータをクライアントに転送します。昨今、インターネット越しに大容量のデータをやり取りすることが多いので、有効にしています。

④チャンクバイパス:有効にします。チャンクバイパスは、メールやWebサイトなど、リクエストに対して生成されるコンテンツに対してのレスポンスが早くなります。

⑤フラグメントされたメッセージを許可:有効にします。大容量のメールは、メッセージを分割して送信されます。そのメッセージにマルウェアが含まれている場合、分割されたメッセージは、マルウェアを検知することができないことがあります。しかし、メッセージの分割は、頻繁に実行されているので、有効にします。

設定後、「OK」を選択します。

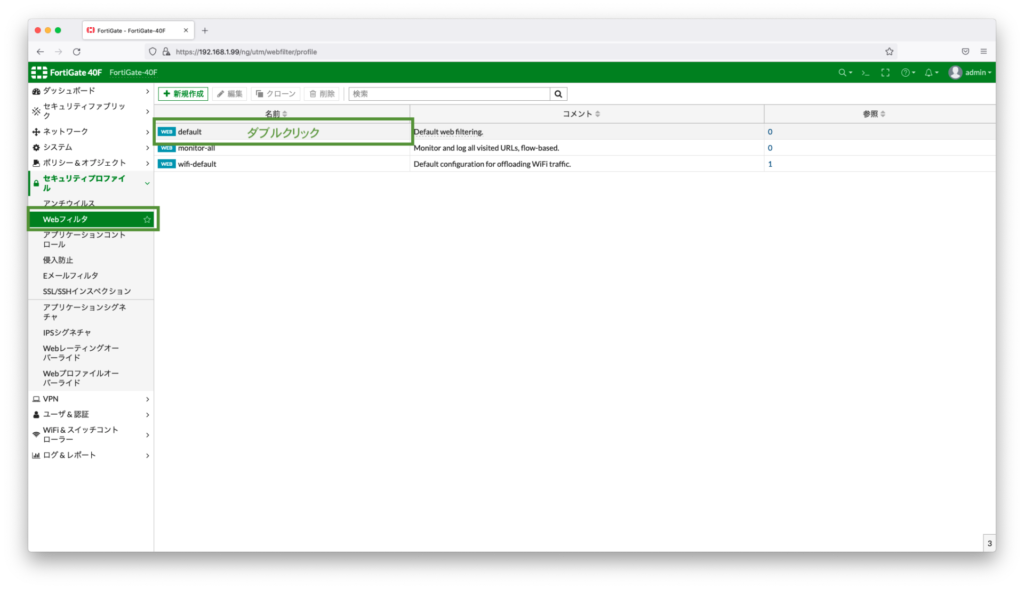

Webフィルタ

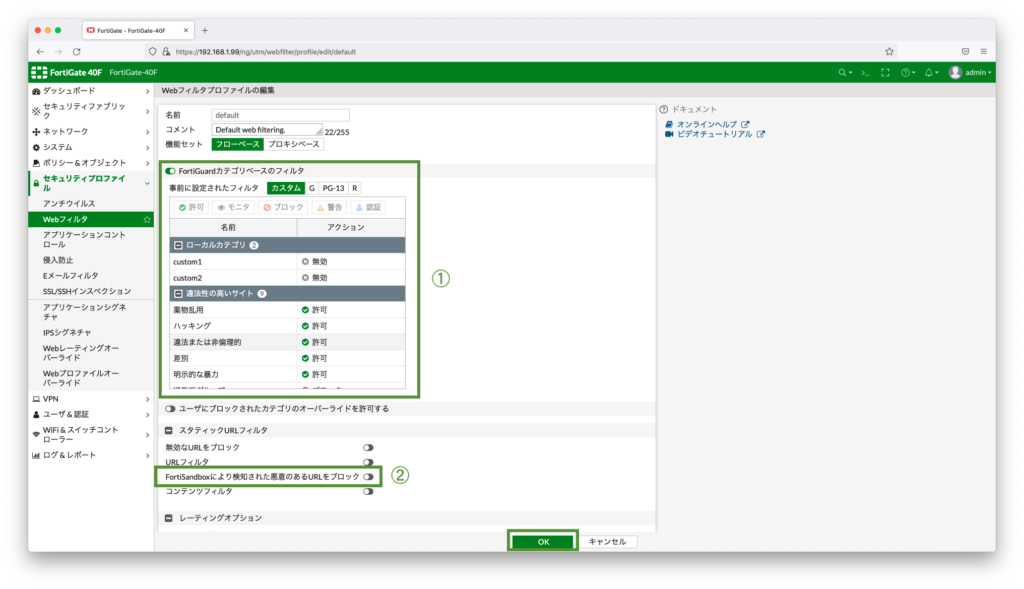

サイドバーから「セキュリティプロファイル」を選択し、その中にある「Webフィルタ」を選択します。その後、名前の下にある「default」をダブルクリックして開きます。

①FortiGuardカテゴリーのフィルタ:有効にします。カテゴリごとのサイトを「許可」「ブロック」「モニタ」「警告」「認証」5つの設定でアクションを設定します。(※カテゴリーについては、下記引用を参照してください。)

②FortiSandboxにより検知された悪意のあるURLをブロック:有効にします。

引用元:Fortinet社HP

設定後、「OK」を選択します。

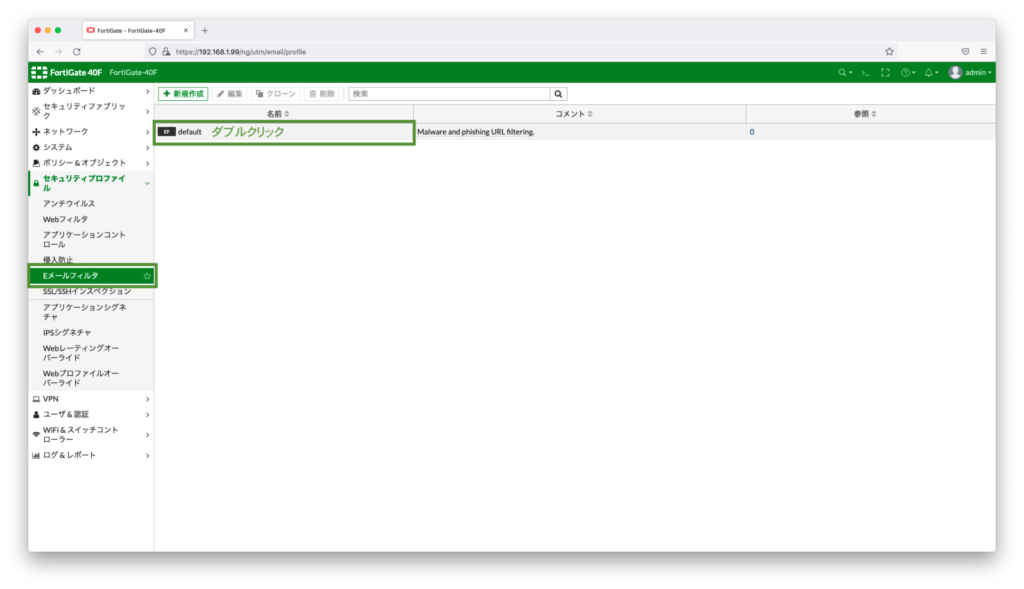

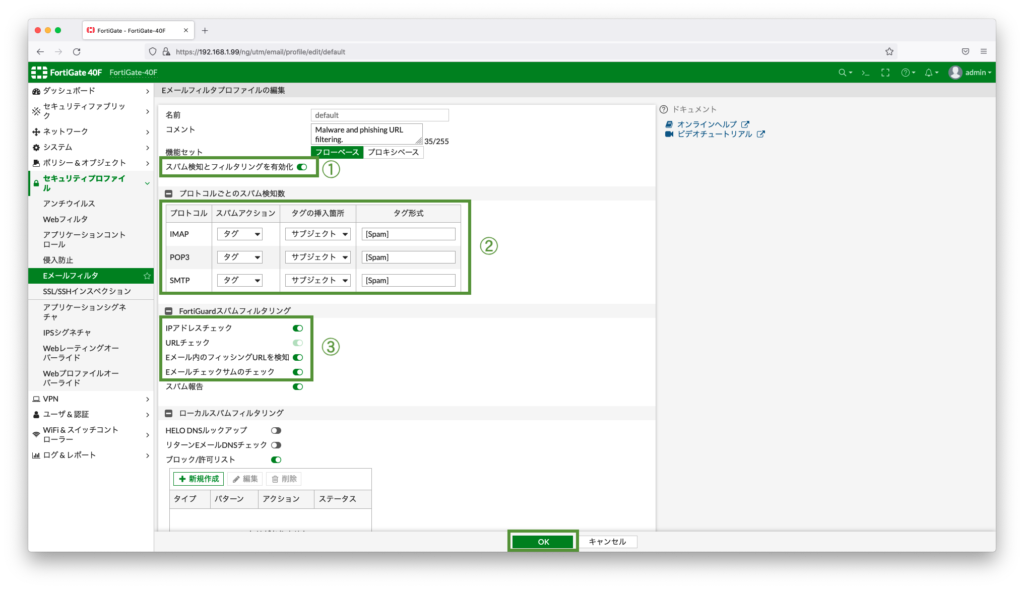

Eメールフィルタ

サイドバーから「セキュリティプロファイル」を選択し、その中にある「Eメールフィルタ」を選択します。その後、名前の下にある「default」をダブルクリックして開きます。

①スパム検知とフィルタリングを有効化:有効にします。

②プロトコルごとのスパム検知数:スパムメールと判断されたメールに対して行うアクション設定です。「スパムアクション:タグ」、「タグの挿入場所:サブジェクト」、「タグ形式:(任意のタグ)」で設定します。

③FortiGuardスパムフィルタリング:「IPアドレスチェック」「Eメール内のフィッシングURLを検知」「Eメールチェックサムのチェック」を有効にします。

設定後、「OK」を選択します。

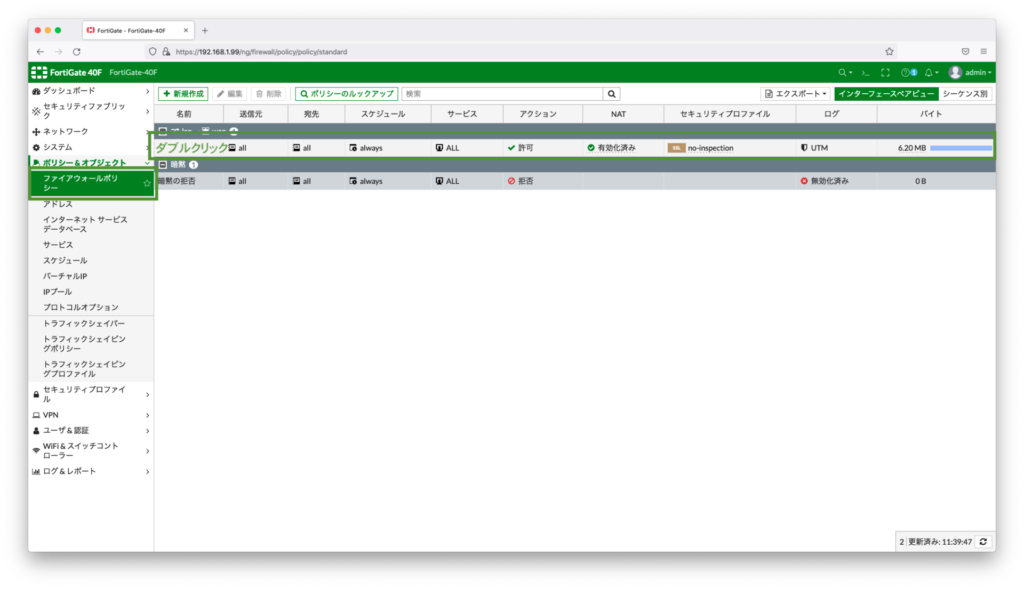

ファイアーウォールポリシー

サイドバーから「ポリシー&オブジェクト」を選択し、その中にある「ファイアーウォールポリシー」を選択します。その後、「lan→wan」の下にあるリストをダブルクリックして開きます。

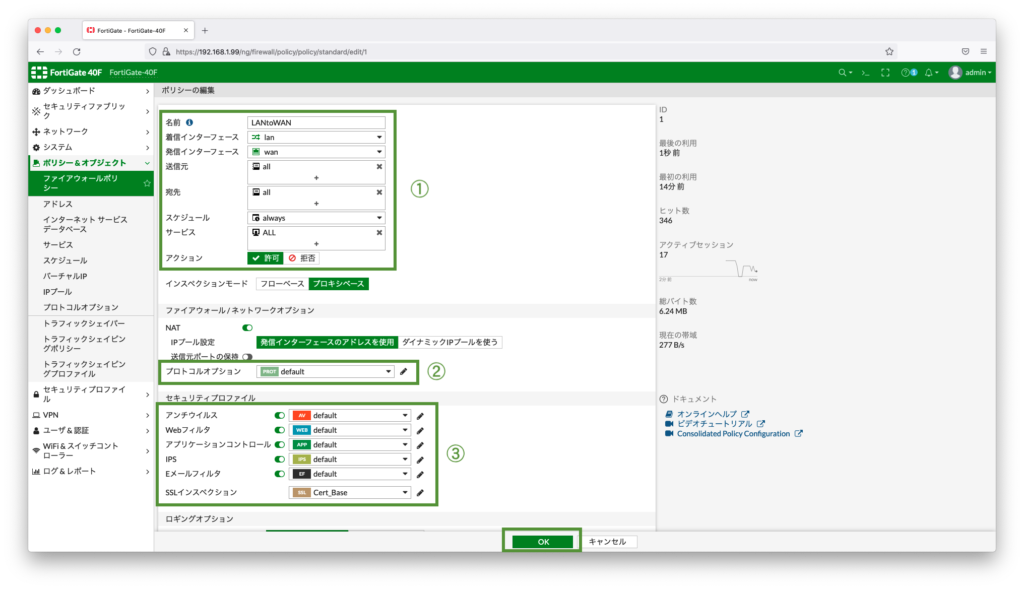

①ポリシーの編集

・名前:任意

・着信インターフェース:lan

・発信インターフェース:wan

・送信元:all

・宛先:all

・スケジュール:always

・サービス:有効

②プロトコルオプション:14で作成したプロファイルを選択

③セキュリティプロファイル

・アンチウィルス:有効

・Webフィルタ:有効

・アプリケーションコントロール:有効

・IPS:有効

・Eメールフィルタ:有効

設定後、「OK」を選択します。

まとめ

今回のブログは、私がFortiGateを設定する際の手順について書きました。こちらの設定を行えば、基本設定は完了です。

これからも、Macのシステムエンジニアとして、日々、習得した知識や経験を発信していきますので、是非、ブックマーク登録してくれると嬉しいです!

それでは、次回のブログで!