今回も、過去の試験問題を題材にして、情報処理安全確保支援士試験で使用されている専門用語について説明します。

今回は、SAMLについて説明します。

是非、最後までご覧いただけると嬉しいです。

SAML

問題 標準化団体 OASISが, Web サイトなどを運営するオンラインビジネスパートナー間で認証、属性及び認可の情報を安全に交換するために策定したものはどれか。

ア SAML

イ SOAP

ウ XKMS

エ XML Signature

引用:情報処理技術者試験 令和6年 春 午前Ⅱ問4

解答

ア SAML

SAMLとは

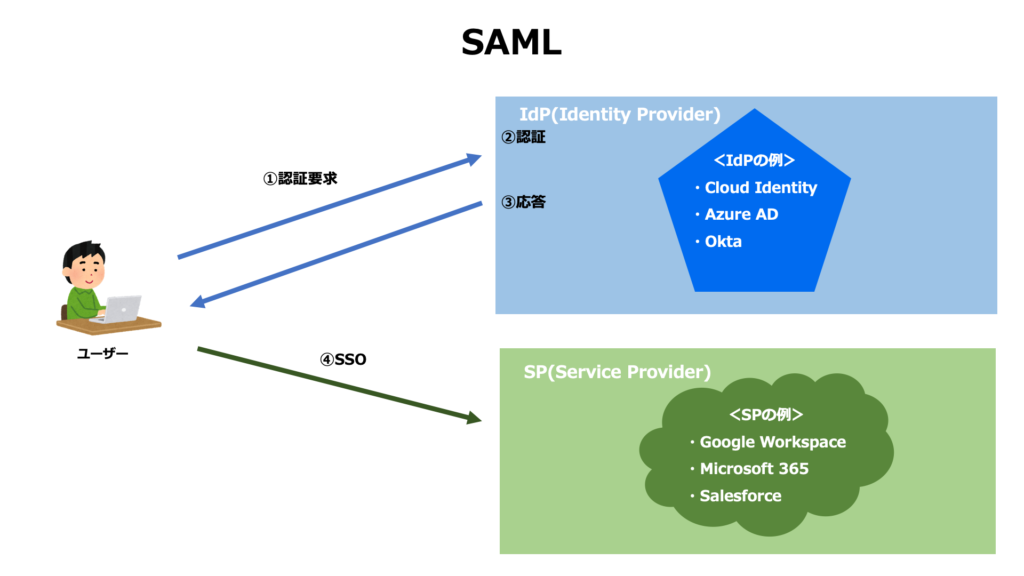

SAML(Security Assertion Markup Language)とは、ユーザーの認証と認可情報を安全に交換するための標準的なマークアップ言語※です。主に、異なるドメイン間でのシングルサインオン(SSO)を実現するために使用されます。SAMLは、ユーザーが一度ログインすると、他の連携されたサービスにも自動的にアクセスできるようにする仕組みを提供します。

※マークアップ言語は、コンピューターに対して文書の構造や書式を指示するための言語です。主にHTMLやXMLが一般的であり、タグを使って要素を定義し、属性を追加して情報を表現します。これにより、ウェブページや文書の構造やデザインを指定することができます。

SAMLの主な特徴と機能

SAMLの主な特徴と機能は以下になります。

シングルサインオン(SSO)

SAMLは、ユーザーが一度のログインで複数の異なるWebサービスにアクセスできるようにするシングルサインオン機能を提供します。これにより、ユーザーは異なるサービスごとに再度ログインする必要がなくなります。

フェデレーション

SAMLは、異なる組織間での信頼関係を構築し、ユーザー情報を安全に交換するためのフェデレーション機能(連携機能)をサポートしています。これにより、異なる企業やサービス間でのユーザー認証が容易になります。

認証情報(アサーション)

SAMLは、認証情報(アサーション)をXML形式で表現します。アサーションには、ユーザーが認証されたことを示す情報や、ユーザーの属性情報、権限情報などが含まれます。プロトコルのSAMLには、アサーションを送信するためのプロトコルが定義されています。これにより、認証情報の交換が標準化され、異なるシステム間での相互運用性が確保されます。

その他の答え

イ SOAP

ウ XKMS

エ XML Signature

SOAP

SOAP (Simple Object Access Protocol) は、分散環境下での複雑な通信を行うためのプロトコルです。XML※ベースのメッセージフォーマットを使用して、インターネット上で異なるシステム間での情報交換を可能にします。SOAPは、Webサービスの基盤として広く利用されており、異なるプラットフォームやプログラミング言語間での相互運用性を実現します。

※XML(Extensible Markup Language)は、テキストベースのデータ形式で、データを階層構造で表現するための言語です。XMLはタグを使ってデータをマークアップし、データの意味や構造を記述します。主にデータの交換や保存、ウェブページの作成などに利用されます。

SOAPの主な特徴

SOAPの主な特徴と機能は以下になります。

プラットフォームと言語の独立性

SOAPメッセージはXMLで構成されているため、異なるプラットフォームや言語で開発されたアプリケーション間でも通信が可能です。

標準化されたフォーマット

SOAPはW3C (World Wide Web Consortium) によって標準化されており、メッセージフォーマットと通信規則が厳密に定義されています。

セキュリティ

SOAPメッセージはHTTPSを使用して暗号化されることが多く、セキュリティの面でも信頼性が高いです。

拡張性

SOAPのヘッダ部分には、トランザクション管理やセキュリティなどの追加機能を実装するための情報を含めることができます。

ユースケース(使用例)

SOAPを使用してデータをやり取りする具体的な例としては、以下のようなサービスが挙げられます。

- 銀行のインターネットバンキングシステム

SOAPを使用して、顧客のアカウント情報や取引履歴などのデータを安全に送受信します。 - 航空会社の予約システム

SOAPを利用して、顧客が航空券を予約する際の情報や支払い手続きなどのデータをやり取りします。 - 在庫管理システム

企業間での商品の在庫情報を共有する際に、SOAPを使用してデータを送受信します。

これらの具体例では、SOAPが安全かつ信頼性の高いデータ通信を実現するために広く活用されています。

XKMS

XKMS (XML Key Management Specification) は、XMLベースの環境における公開鍵インフラストラクチャ (PKI) の管理を簡素化するための標準規格です。W3C (World Wide Web Consortium) によって定義されており、公開鍵の登録、検証、取得、取り消しなどの操作をWebサービスを通じて行うことができます。

XKMSの主な特徴

XKMSの主な特徴と機能は以下になります。

XMLベースのプロトコル

XKMSはXMLを使用してメッセージを構築し、Webサービスの一部として利用できるため、既存のXMLインフラと統合しやすいです。

分散型PKI管理

クライアントは、キー管理サーバーに対して公開鍵の操作を要求し、サーバーがその要求を処理します。これにより、クライアント側の実装が簡素化されます。

相互運用性

標準化されたプロトコルに基づいているため、異なるシステム間での相互運用性が確保されています。

柔軟性

クライアントアプリケーションは、XKMSサービスを通じて公開鍵の操作を行うため、自身で複雑なPKI機能を実装する必要がありません。

ユースケース(使用例)

XKMSの具体的な例としては、以下のようなサービスが挙げられます。

- Webサービスセキュリティ

Webサービス間のセキュアな通信を実現するために、XKMSが利用されています。XML形式で暗号鍵や証明書の管理を行い、安全なデータのやり取りを可能にしています。 - 電子商取引(Eコマース)

オンラインの取引や支払いシステムにおいて、XKMSが使用されています。顧客情報や取引データの暗号化や認証において、XML Key Management Specificationが重要な役割を果たしています。 - クラウドセキュリティ

クラウドサービスプロバイダーは、顧客のデータを保護するためにXKMSを利用しています。クラウド上でのデータの暗号化や鍵の管理において、XML Key Management Specificationが利用されています。

これらの具体的な例は、XKMSがセキュリティに関連するさまざまなサービスで幅広く活用されていることを示しています。

XML Signature

XML Signatureは、XML文書のデジタル署名を行うための標準規格です。W3C(World Wide Web Consortium)によって策定され、XMLデータの完全性、認証、および認可を確保するために使用されます。この規格は、XML文書全体やその一部に対してデジタル署名を行い、データの改ざんを防ぎ、送信者の正当性を証明するためのものです。

XML Signatureの主な特徴

XML Signatureの主な特徴と機能は以下になります。

データの完全性

XML Signatureは、署名されたデータが改ざんされていないことを保証します。署名が有効である限り、データが送信された後に変更されていないことを確認できます。

データの認証

署名は、データの送信者を確認する手段を提供します。公開鍵インフラストラクチャ(PKI)を使用して、署名者の正当性を検証します。

部分署名

XML署名は、XML文書全体だけでなく、その一部に対しても署名を行うことができます。これにより、複数の署名者が異なる部分に署名することが可能です。

署名の可移植性

XML署名はXMLフォーマットを使用しているため、異なるシステム間での互換性が高く、広範なアプリケーションで利用できます。

ユースケース(使用例)

XML Signatureの具体的な使用例としては、以下のようなサービスが挙げられます。

- 電子文書認証

法的な価値を持つ電子文書において、XML Signatureが使用されています。契約書や重要な文書の電子的な認証や署名において、XML Signatureが利用されています。 - Webサービス通信

Webサービス間の通信において、XML Signatureが使用されています。データの送信元や完全性を確認し、データの改ざんを防ぐためにXML Signatureが利用されています。 - 電子メールセキュリティ

電子メールの送信や受信において、XML Signatureが使用されています。送信元の確認やデータの改ざんを防ぐために、XML Signatureが電子メールのセキュリティに利用されています。

以上の具体的な使用例は、XML Signatureがデータの認証と完全性を確保するために広く活用されていることを示しています。

まとめ

今回は、下記について説明しました。

- SAML

SAMLは、認証および認可情報を交換するためのXMLベースの標準規格であり、さまざまなサービスで使用されています。

これからも、Macのシステムエンジニアとして、日々、習得した知識や経験を発信していきますので、是非、ブックマーク登録してくれると嬉しいです!

それでは、次回のブログで!