今回も、過去の試験問題を解きながら、試験合格に必要な知識を深めていきます。

今回は、EAP-TLSについて説明します。

是非、最後までご覧いただけると嬉しいです。

EAP-TLS

IEEE802.1Xで使われるEAP-TLSによって実施される認証はどれか。

ア CHAPを用いたチャレンジレスポンスによる利用者認証

イ あらかじめ登録した共通鍵によるサーバ認証と、時刻同期ののワンタイムパスワードにより利用者認証

ウ デジタル証明書による認証サーバとクライアントの相互認証

エ 利用者IDとパスワードによる利用者認証

引用:情報処理技術者試験 平成24年 秋 午前Ⅱ問2

解答

ウ

EAP-TLSの概要

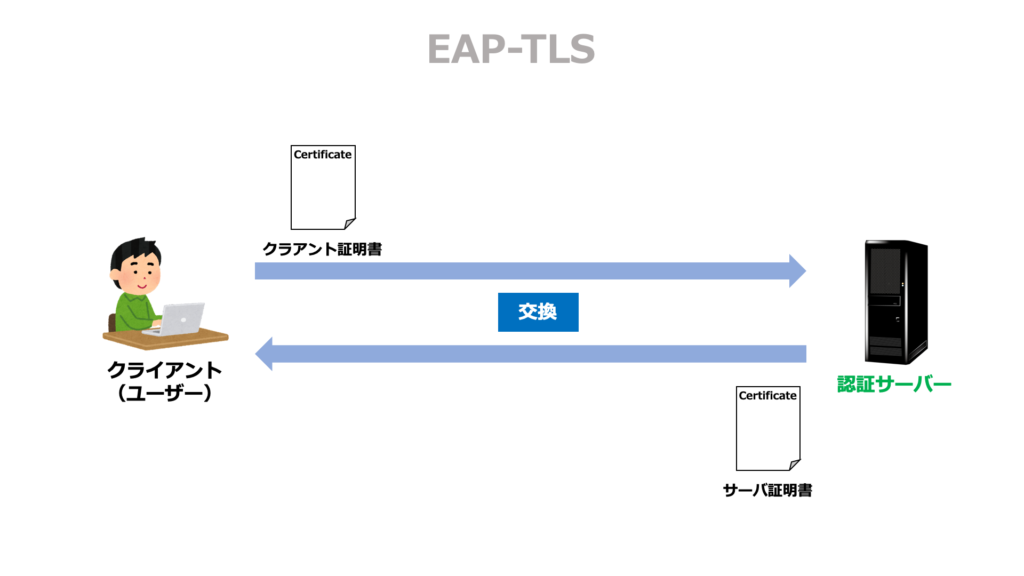

EAP-TLS(Extensible Authentication Protocol – Transport Layer Security)は、無線ネットワークや有線ネットワークにおけるセキュアな認証方法の一つです。EAP(拡張認証プロトコル)の一形態であり、TLS(トランスポート層セキュリティ)プロトコルを使用してデータの機密性と整合性を保護します。

EAP-TLSは、クライアントとサーバー間で相互認証を行うため、双方が信頼できる証明書を持っている必要があります。認証プロセスでは、クライアントとサーバーはそれぞれのデジタル証明書を交換し、TLSハンドシェイクを実行してセッションを確立します。このハンドシェイクにより、共通の暗号化キーが生成され、その後の通信が暗号化されて保護されます。

EAP-TLSは、その高いセキュリティ性から、企業や政府機関などで広く採用されています。特に、ユーザー名やパスワードに依存しない強固な認証方式であり、証明書ベースの認証を利用することで、不正なアクセスを防止する効果があります。ただし、証明書の管理や発行、インフラの構築には一定のコストや手間がかかるため、それを見越した計画が必要です。

総じて、EAP-TLSは高度なセキュリティを提供するための重要なプロトコルであり、セキュリティが重視される環境において、その利点を最大限に発揮します。

EAP(拡張認証プロトコル)

EAP(Extensible Authentication Protocol)は、ネットワーク接続時のユーザー認証に使用される汎用的なフレームワークです。さまざまな認証方式(パスワード、デジタル証明書、生体認証など)をサポートし、Wi-Fi、VPN、PPPなどの異なるネットワーク環境で使用されます。EAPは、具体的な認証メカニズムを定義せず、TLS(Transport Layer Security)などの複数のセキュリティプロトコルと組み合わせて利用されます。代表的な方式として、EAP-TLS、EAP-TTLS、PEAPなどがあります。多様な認証要求に対応できる柔軟性が特徴です。

TLS(Transport Layer Security)

TLS(Transport Layer Security)は、インターネット上でデータの送受信を安全に行うための暗号化プロトコルです。主にウェブサイトの通信(HTTPS)で使用され、通信内容の盗聴や改ざんを防ぎます。TLSは、サーバーとクライアント間でセキュアな接続を確立し、データの機密性と整合性を保証します。TLSには、複数のバージョンが存在し、最新のものほどセキュリティが強化されています。

EAP-MD5の概要

選択肢アの説明は、EAP-MD5の説明になります。

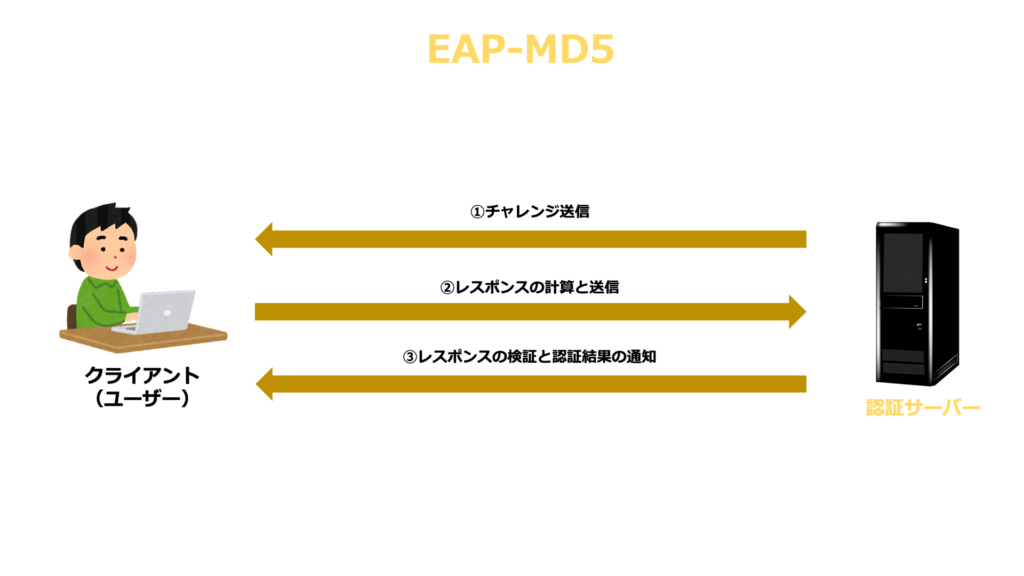

EAP-MD5(Extensible Authentication Protocol – Message Digest 5)は、EAP(拡張認証プロトコル)の認証方法の一つで、簡単かつ迅速にクライアントの認証を行うために使用されます。EAP-MD5は、チャレンジ-レスポンス方式を用いた認証メカニズムであり、ユーザー名とパスワードを使用してクライアントの認証を行います。

EAP-MD5の認証プロセスは、認証サーバーがクライアントに対してランダムなチャレンジ(乱数)を送り、クライアントはこのチャレンジと自分のパスワードを結合してMD5ハッシュを計算し、その結果をサーバーに返します。サーバー側でも同様のハッシュ計算を行い、クライアントから送信されたハッシュと比較することで、認証を行います。この仕組みにより、パスワードがネットワーク上を平文で流れることはありません。

しかし、EAP-MD5にはいくつかの重大な制限があります。まず、クライアント認証のみがサポートされており、サーバー側の認証が行われないため、ユーザーは接続先のサーバーが正当であるかを確認できません。また、MD5ハッシュ自体が脆弱であるため、現代の標準としてはセキュリティ上のリスクがあります。たとえば、リプレイ攻撃や中間者攻撃(Man-in-the-Middle attack)に対する防御が不十分です。

そのため、EAP-MD5は現在ではあまり使用されておらず、より高度なセキュリティプロトコル(例:EAP-TLSやEAP-TTLS)が推奨されます。EAP-MD5のシンプルさは魅力的であるものの、セキュリティが重視される環境では十分な保護を提供できないため、利用する際にはそのリスクを十分に理解した上で適切な対策を講じる必要があります。

リプレイ攻撃

リプレイ攻撃(リプレイアタック)は、正規の通信データを不正に取得し、それを再送信することで、通信の再現や認証の突破を狙う攻撃手法です。たとえば、攻撃者が通信の認証情報を盗み、その情報を使用して後でシステムに不正アクセスを試みることが考えられます。主に、認証やセッションの保護が十分でないシステムで発生します。対策として、タイムスタンプやワンタイムパスワードの使用が有効です。

中間者攻撃(Man-in-the-Middle attack)

中間者攻撃(Man-in-the-Middle attack)は、攻撃者が通信の中継点に割り込み、通信内容を盗聴したり改ざんしたりする攻撃手法です。攻撃者は、両者が正規の通信相手だと思い込むように振る舞い、情報を不正に取得します。主に、暗号化が不十分なネットワークや信頼されていないWi-Fiで発生しやすいです。対策として、通信の暗号化(HTTPSの使用)や証明書の検証が重要です。

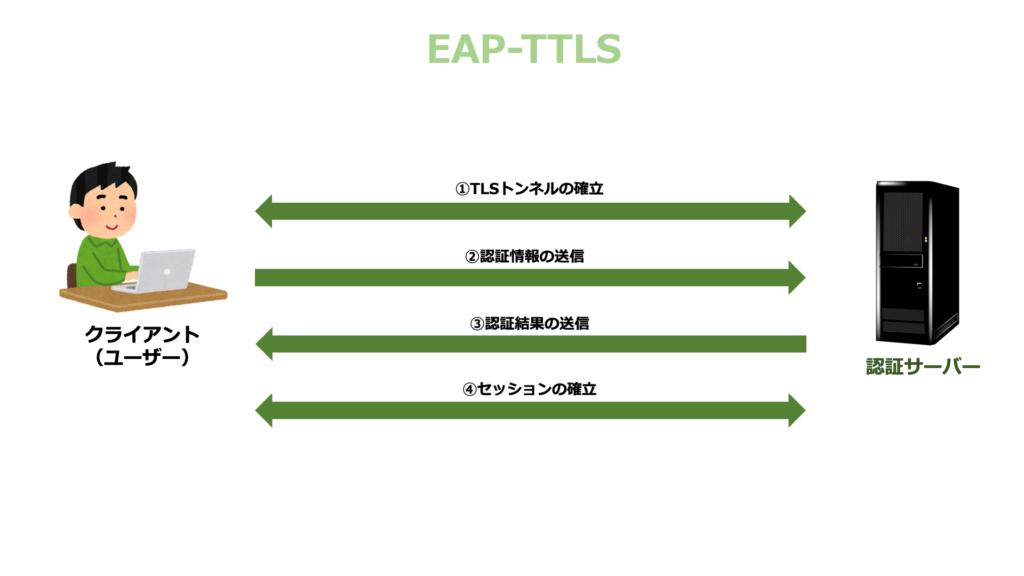

EAP-TTLSの概要

選択肢イの説明は、EAP-TTLSの説明になります。

EAP-TTLS(Extensible Authentication Protocol – Tunneled Transport Layer Security)は、EAP(拡張認証プロトコル)の一種であり、セキュリティを強化するためにTLS(トランスポート層セキュリティ)トンネルを使用してクライアントとサーバー間で認証情報を保護します。EAP-TTLSは、EAP-TLSに類似していますが、クライアント証明書が必須でない点で異なり、設定の柔軟性と簡便さを提供します。

EAP-TTLSの認証プロセスは、まずサーバーが自身のデジタル証明書をクライアントに提示することで始まります。クライアントはサーバーの証明書を検証し、信頼できると判断されると、安全なTLSトンネルが確立されます。このトンネル内で、クライアントはユーザー名とパスワードなどの認証情報を送信し、これらの情報が暗号化されて送信されるため、盗聴や改ざんから保護されます。

EAP-TTLSは、サーバー認証に加えて、複数の内部認証プロトコル(PAP、CHAP、MS-CHAP、MS-CHAPv2など)をサポートしているため、既存の認証インフラを変更することなく、容易に統合できます。クライアント証明書を必要としないため、証明書管理の手間やコストを削減できるという利点もあります。

EAP-TTLSは、相互認証とデータ保護を提供し、比較的高いセキュリティを確保しながらも、導入と管理が容易であるため、企業や組織のネットワーク認証に広く利用されています。特に、クライアント側で証明書を使用する必要がないため、従業員やゲストユーザーが多様なデバイスを使用する環境でも効果的です。

ただし、EAP-TTLSのセキュリティは、サーバー証明書の適切な管理に依存しているため、証明書の発行や更新、失効の管理が重要です。これにより、適切なセキュリティが維持され、ネットワークに対する不正アクセスのリスクが低減されます。

総じて、EAP-TTLSは高いセキュリティと柔軟性を提供する認証プロトコルであり、証明書管理の負担を軽減しつつ、強力な暗号化を使用してデータと認証情報を保護するため、さまざまな環境での利用に適しています。

PAP

PAP(Password Authentication Protocol)は、ネットワーク接続時に使用される認証プロトコルで、ユーザー名とパスワードをプレーンテキストで送信して認証を行います。シンプルで実装が容易ですが、暗号化されていないため、盗聴されると容易に情報が漏洩するリスクがあります。安全性の観点から、より高度な認証プロトコル(例:CHAP)への移行が推奨されます。

CHAP

CHAP(Challenge Handshake Authentication Protocol)は、ネットワーク接続時に使用される認証プロトコルで、チャレンジと応答を用いてユーザーを認証します。パスワードそのものを送信せず、暗号化された応答を使うため、PAPよりも安全です。主に、盗聴やリプレイ攻撃からの保護を目的としています。

MS-CHAP

MS-CHAP(Microsoft Challenge Handshake Authentication Protocol)は、CHAPを基にMicrosoftが独自に拡張した認証プロトコルで、Windows環境でのネットワーク認証に使用されます。MS-CHAPは、パスワードの暗号化とチャレンジ応答方式を用いて、より高いセキュリティを提供しますが、既知の脆弱性もあり、後継のMS-CHAPv2への移行が推奨されています。

MS-CHAPv2

MS-CHAPv2(Microsoft Challenge Handshake Authentication Protocol version 2)は、MS-CHAPの改良版で、双方向認証とより強力な暗号化アルゴリズムを使用してセキュリティを強化した認証プロトコルです。通信双方が相互に認証を行い、リプレイ攻撃やパスワードの盗難に対する耐性を向上させています。ただし、一部の脆弱性が指摘されており、使用時には適切なセキュリティ対策が求められます。

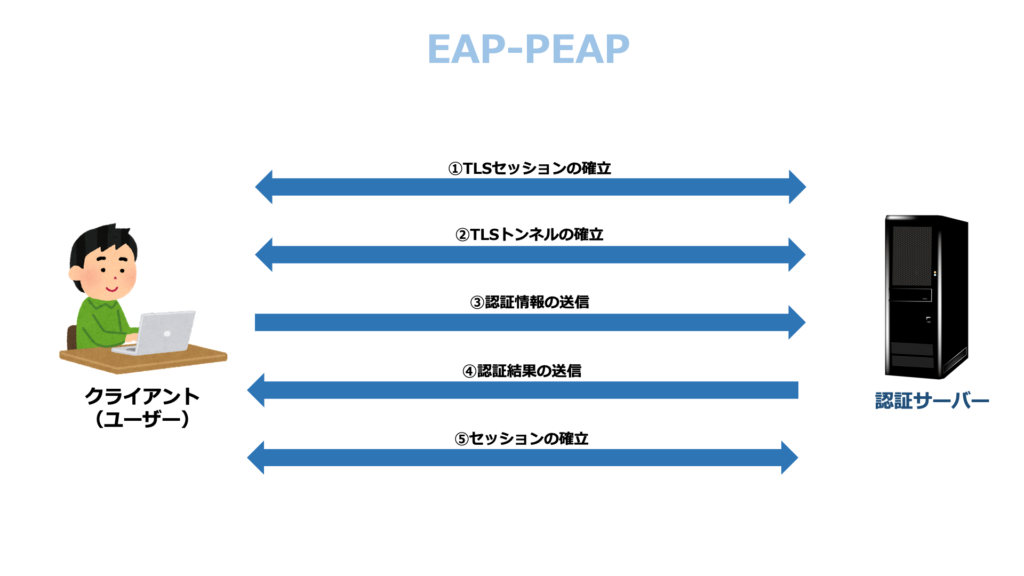

EAP-PEAPの概要

選択肢エの説明は、EAP-PEAPの説明になります。

EAP-PEAP(Extensible Authentication Protocol – Protected Extensible Authentication Protocol)は、無線ネットワークや有線ネットワークで使用されるセキュアな認証プロトコルの一つで、EAPの拡張プロトコルです。EAP-TLSやEAP-TTLSに似ていますが、特にユーザー名とパスワードベースの認証を安全に行うために設計されています。PEAPは、マイクロソフト、シスコ、RSAセキュリティによって共同で開発され、広く採用されています。

EAP-PEAPの認証プロセスは、二つのフェーズで構成されています。最初のフェーズでは、サーバーがクライアントに対してデジタル証明書を提示し、サーバーの信頼性を検証します。この段階で、安全なTLS(トランスポート層セキュリティ)トンネルがクライアントとサーバー間で確立されます。このトンネルは、すべての後続の認証通信を暗号化し、セキュリティを高めます。

第二のフェーズでは、TLSトンネル内で、クライアントはユーザー名とパスワードなどの認証情報を使用して自分自身を認証します。内部認証プロトコルとして、MS-CHAPv2(Microsoft Challenge Handshake Authentication Protocol version 2)が一般的に使用されます。この二重の保護により、認証情報が盗聴や中間者攻撃(Man-in-the-Middle attack)から守られます。

EAP-PEAPの主な利点は、クライアント側に証明書のインストールが不要であるため、導入と管理が比較的容易であることです。サーバー側のみで証明書を使用するため、証明書管理の負担が軽減され、ネットワーク管理者にとっての運用コストを削減できます。また、TLSトンネルを使用することで、ユーザーの認証情報が強力に保護されるため、ネットワークセキュリティが向上します。

EAP-PEAPは、企業ネットワークや教育機関、政府機関など、多くの組織で広く使用されています。特に、従業員やユーザーのデバイスが多様であり、証明書管理の複雑さを避けたい場合に適しています。また、ユーザー名とパスワードを使用する従来の認証方式を強化したい場合にも、EAP-PEAPは有効です。

EAP-PEAPのセキュリティは、サーバー証明書の信頼性とその管理に依存しています。サーバー証明書が適切に管理されていない場合、信頼性が損なわれ、中間者攻撃などのリスクが高まる可能性があります。そのため、証明書の発行や更新、失効の管理を適切に行うことが重要です。

総じて、EAP-PEAPは、高いセキュリティを提供しつつ、クライアント証明書管理の複雑さを回避できる認証プロトコルであり、多様なネットワーク環境での利用に適しています。特に、ユーザー認証情報の保護とネットワークアクセスの制御が重要な環境で、その強力なセキュリティ機能が活かされます。

まとめ

今回は、下記について説明しました。

- EAP-TLS

EAP-TLSは、クライアントとサーバーがそれぞれ証明書を所有し、証明書を交換することでセッションを確立します。この方式により、非常に高いセキュリティを提供する認証となっており、セキュリティ要件の厳しいシステムで使用されます。

これからも、Macのシステムエンジニアとして、日々、習得した知識や経験を発信していきますので、是非、ブックマーク登録してくれると嬉しいです!

それでは、次回のブログで!