今回も、過去の試験問題を解きながら、試験合格に必要な知識を深めていきます。

今回は、OAuth 2.0について説明します。

是非、最後までご覧いただけると嬉しいです。

OAuth 2.0

OAuth 2.0に関する記述のうち、適切なものはどれか。

ア 認可を行うためのプロトコルであり、認可サーバが、アクセスしてきた者が利用者(リソースオーナー)本人であるかどうかを確認するためのものである。

イ 認可を行うためのプロトコルであり、認可サーバが、利用者(リソースオーナー)の許可を得て、サービス(クライアント)に対し、適切な権限を付与するためのものである。

ウ 認証を行うためのプロトコルであり、認証サーバが、アクセスしてきた者が利用者(リソースオーナー)本人であるかどうかを確認するためのものである。

エ 認証を行うためのプロトコルであり、認証サーバが、利用者(リソースオーナー)の許可を得て、サービス(クライアント)に対し、適切な権限を付与するためのものである。

引用:情報処理技術者試験 令和6年 秋 午前Ⅱ問14

解答

イ

OAuth 2.0の概要

OAuth 2.0は、インターネット上でリソースへのアクセスを第三者に許可するための業界標準プロトコルです。主にユーザーのパスワードを共有せずに、アプリケーションがユーザーのリソースにアクセスできるようにすることを目的としています。OAuth 2.0は、広範な用途で採用されており、特にソーシャルメディア、クラウドサービス、APIなどで広く使用されています。

OAuth 2.0の基本コンポーネント

OAuth 2.0には、以下の主要なコンポーネントがあります。

- リソースオーナー(Resource Owner):リソースへのアクセス権を持つエンドユーザーです。

- クライアント(Client):リソースオーナーのデータにアクセスしたいアプリケーションです。クライアントは、リソースオーナーからアクセス許可を受け取ります。

- 認可サーバー(Authorization Server):クライアントにアクセストークンを発行するサーバーです。リソースオーナーの認証とクライアントの認可を担当します。

- リソースサーバー(Resource Server):保護されたリソースをホストするサーバーです。認可サーバーから発行されたアクセストークンを使用して、クライアントのリクエストを認証します。

OAuth 2.0のフロー

OAuth 2.0には、いくつかの異なる認可フローがあります。それぞれのフローは異なるユースケースに適しています。以下は、代表的なフローの概要です。

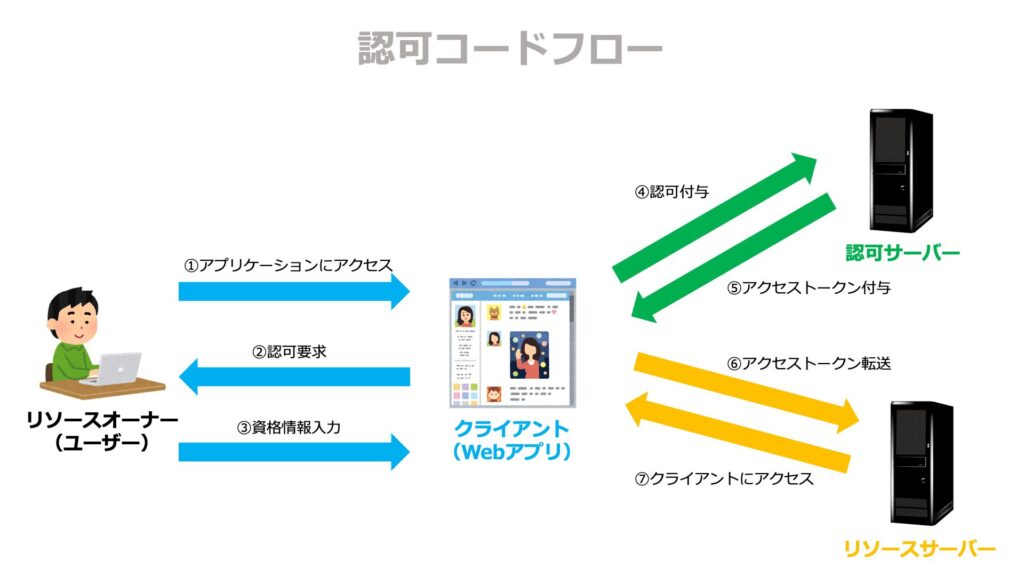

認可コードフロー(Authorization Code Flow)

このフローは、サーバーサイドアプリケーションに最適です。以下のステップで構成されます。

- アプリケーションにアクセス:リソースオーナー(ユーザー)がクライアント(Webアプリなど)にアクセスします。

- 認可要求:クライアントは、リソースオーナー(ユーザー)に認可サーバーへのログインを要求します。

- 資格情報入力:リソースオーナー(ユーザー)は、ユーザーIDやパスワードなどの資格情報を入力します。

- 認可付与:クライアントは認可サーバーに対して、リソースへのアクセスを要求するリクエストを送信します。このリクエストには、クライアントのID、リダイレクトURI、スコープ(アクセス権の範囲)などの情報が含まれます。

- アクセストークン付与:認可サーバーはリクエストを検証し、正しければクライアントにアクセストークン(およびオプションでリフレッシュトークン)を発行します。

- アクセストークン転送:クライアントは、取得したアクセストークンをヘッダーに含めて、リソースサーバーに対してリソースへのアクセスを要求します。

- クライアントにアクセス:リソースサーバーはアクセストークンを検証し、有効であればクライアントにリソースを提供します。

インプリシットフロー(Implicit Flow)

このフローは、クライアントシークレットを安全に管理できないクライアントサイドアプリケーション(例:シングルページアプリケーション)に適しています。認可コードを取得するステップをスキップし、直接アクセストークンを取得します。

クライアントクレデンシャルフロー(Client Credentials Flow)

このフローは、クライアントが自身の資格情報を使用して直接リソースにアクセスする場合に使用されます。ユーザーの介在が不要なバックエンド間の通信に適しています。

リソースオーナーパスワードクレデンシャルフロー(Resource Owner Password Credentials Flow)

このフローは、ユーザーがクライアントに直接ユーザー名とパスワードを提供する場合に使用されます。ただし、セキュリティ上のリスクがあるため、信頼できるクライアントでのみ使用されるべきです。

OAuth 2.0の実装例

実際の実装例として、GoogleやFacebookのOAuth 2.0を使用した認証があります。これらのプラットフォームでは、OAuth 2.0を通じてサードパーティアプリケーションがユーザーの情報にアクセスすることを許可しています。

例えば、GoogleのOAuth 2.0では以下のようなステップを踏みます。

- アプリケーションの登録:Google API ConsoleでクライアントIDとクライアントシークレットを取得。

- 認可リクエスト:ユーザーをGoogleの認可サーバーにリダイレクト。

- 認可コードの取得:ユーザーが認可すると、Googleから認可コードが返される。

- アクセストークンの取得:認可コードをGoogleに送信し、アクセストークンを取得。

- リソースアクセス:アクセストークンを使用してGoogle APIにアクセス。

OAuth 2.0のメリット・デメリット

OAuth 2.0のメリット

ユーザーの利便性向上

- パスワードの再利用防止:ユーザーは、各サービスごとに異なるパスワードを覚える必要がなくなります。

- ワンクリックログイン:既に利用しているサービスのアカウントで、簡単に他のサービスにログインできます。

開発者の利便性向上

- 標準化されたプロトコル:OAuth 2.0 は業界標準の認証プロトコルであり、多くのライブラリやツールが提供されています。

- 柔軟な実装:さまざまな認証フローに対応しており、開発者は自社のサービスに最適な方法を選択できます。

セキュリティの強化

- パスワード漏洩のリスク軽減:ユーザーのパスワードが直接第三者サービスに渡されることがないため、パスワード漏洩のリスクを減らすことができます。

- アクセストークンによる制御:アクセストークンによって、許可された範囲のアクセスのみを許可することができます。

OAuth 2.0のデメリット

複雑性

- 実装の複雑性:OAuth 2.0は柔軟で多機能な仕様である反面、実装する際に考慮すべき要素が多く、正確に導入するためには高度な知識と技術が求められます。

- 設定と管理の手間:各フローや権限スコープの設定には複雑な構成が必要で、セキュリティを確保しつつ適切に運用するには、継続的な管理と更新が不可欠です。

セキュリティリスク

- リダイレクトURIの不正利用:リダイレクトURIが厳密に検証されていない場合、不正なリダイレクトが発生し、攻撃者が認可コードやアクセストークンを取得するリスクがあります。

- アクセストークンの盗難:アクセストークンが安全に保護されていない場合、第三者がトークンを盗んで不正にリソースにアクセスする可能性があります。

- 認証情報の漏洩:クライアントシークレットやリフレッシュトークンなどの機密情報が漏洩した場合、攻撃者がリソースにアクセスするリスクが高まります。

依存性

- 外部プロバイダへの依存:OAuth 2.0では、認証やトークン発行を外部の認証サーバに依存するため、プロバイダのサービス停止や仕様変更がシステム全体の稼働に影響を与える可能性があります。

- トークンの有効期限管理:クライアントは、アクセストークンやリフレッシュトークンの有効期限を管理する必要があり、プロバイダに依存することで、トークン更新の失敗や不整合が発生するリスクがあります。

OAuth 2.0のまとめ

OAuth 2.0は、インターネット上で安全にリソースへのアクセスを許可するための強力なプロトコルです。その柔軟性とセキュリティ機能により、広範なアプリケーションで採用されています。正確な実装とセキュリティ対策を講じることで、OAuth 2.0を用いた安全なリソースアクセスを実現できます。

まとめ

今回は、下記について説明しました。

- OAuth 2.0

OAuth 2.0は、リソースオーナーがクライアントにアクセス権を委譲するための業界標準の認証フレームワークで、安全にAPIやWebサービスにアクセスするために広く使用されています。

これからも、Macのシステムエンジニアとして、日々、習得した知識や経験を発信していきますので、是非、ブックマーク登録してくれると嬉しいです!

それでは、次回のブログで!