今回のブログは、Professional Cloud Network Engineer認定取得講座10回目です!今回は、「模擬試験から重要項目をピックアップして説明します! 〜その伍〜」です!

今回も、「Professional Cloud Network Engineer」認定資格の模擬試験から、私がピックアップした重要項目について説明します。模擬試験については、下記URLから受験することができます。

Professional Cloud Network Engineer 模擬試験

今回は、模擬試験の問題11と12、13から重要項目をピックアップしています。

是非、最後までご覧いただけると嬉しいです。

Cloud VPN

概要

Cloud VPNは、IPsec VPN接続を使用して、オンプレミスネットワークや他のクラウドプロバイダのネットワークをGoogle CloudのVPCネットワークと安全に接続するためのサービスです。

Cloud VPNには、高可用性を提供するHA VPNと、シンプルな構成で利用できるClassic VPNの2つのゲートウェイタイプがあります。

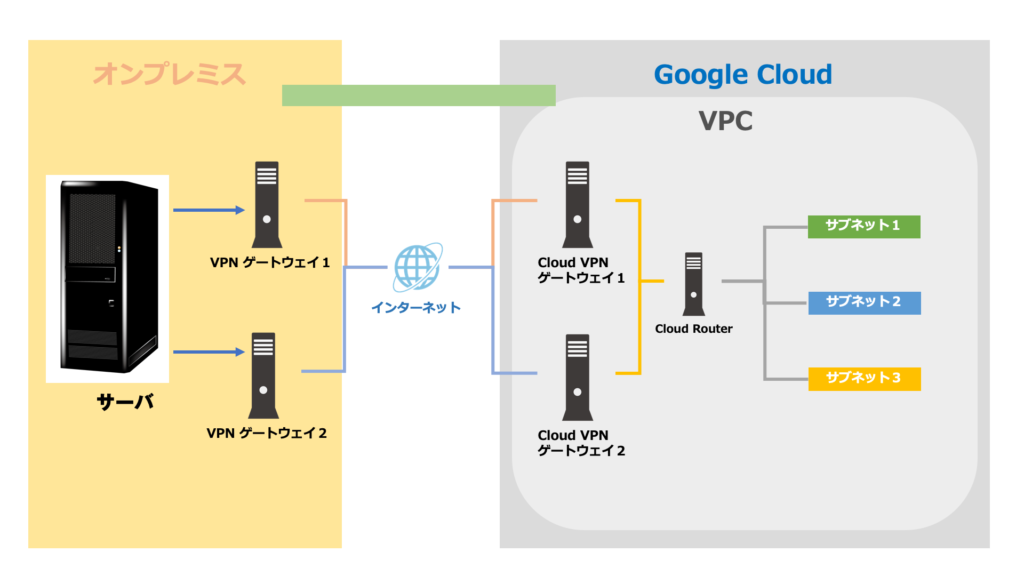

HA VPNは、99.99%のサービス可用性SLAを提供し、大容量の接続を実現できます。また、公共のインターネットを経由せずにデータを送信できるため、より安全な通信が可能です。ただし、特定の構成条件があり、2つのピアVPNゲートウェイに接続する必要があります。上記の図は、HA VPNの構成図です。

Classic VPNは、99.9%のサービス可用性SLAを提供し、IPv6をサポートしていません。シンプルな構成で利用できるため、簡単な接続を実現したい場合に適しています。

プロジェクトのニーズと要件に合わせて、適切なVPNゲートウェイを選択する必要があります。

仕様

Cloud VPN の仕様を要約すると、以下のようになります。

- Cloud VPN は、オンプレミスネットワークと VPC ネットワークを IPsec を使用して接続するサービスです。

- クライアントからゲートウェイへの接続はサポートされていません。

- IKEv1 と IKEv2 の両方をサポートしています。

- トンネル MTU は 1,460 バイトです。

- IPv6 は サポート対象外です。

- GRE トラフィック※をサポートしています。

※GREトラフィックとは、Google Cloudの仮想マシン(VM)間で、インターネットや他のネットワークを経由して通信するための技術です。 - データ転送ネットワークとして使用できます。

具体的には、以下の点が要件として定められています。

- ピア VPN ゲートウェイには静的外部(インターネットルーティング可能な)IPv4 アドレスが必要です。

- トンネルの平均パケットサイズに応じて、250,000 パケット/秒は 1 Gbps~3 Gbps の帯域幅に相当します。

- ピア VPN ゲートウェイは、事前分割をサポートする必要があります。

- パケットは、カプセル化する前に断片化する必要があります。

- トンネルの片側の VM とネットワークで MTU が高い場合、Cloud VPN は MSS クランプ※を使用して TCP MTU を 1460 に減らします。

※MSS クランプとは、TCP パケットの最大サイズを制限する機能です。 - IKEv2 を使用する必要があります。

- 強力な事前共有キーを生成する必要があります。

Cloud VPN は、オンプレミスネットワークと VPC ネットワークを安全かつ効率的に接続するために使用できるサービスです。上記の要件を満たす場合は、Cloud VPN の利用を検討することをおすすめします。

ベストプラクティス

Cloud VPNのベストプラクティスは、以下の3つの観点から構成されています。

- セキュリティ:強力な事前共有キー、IPアドレスの制限、暗号の選択など、セキュリティを強化するための対策を講じます。

- 可用性:HA VPNの活用、アクティブ/アクティブトンネル構成の採用など、障害発生時の影響を最小限に抑える対策を講じます。

- 運用:プロジェクトの分離、ルーティングの設定など、運用を効率化するための対策を講じます。

以下に、各対策の概要を説明します。

セキュリティ対策

- 強力な事前共有キーを使用する:事前共有キーは、VPNトンネルの認証に使用される鍵です。強力な事前共有キーを使用することで、トンネルへの不正アクセスを防止することができます。

- ピアVPNゲートウェイのIPアドレスを制限する:未承認のVPNトンネルを防ぐために、ピアVPNゲートウェイに指定できるIPアドレスを制限します。

- 最も強力な暗号を構成する:暗号は、VPNトンネルで使用されるデータの暗号化に使用されます。最も強力な暗号を使用することで、データの盗聴を防止することができます。

可用性対策

- HA VPNを活用する:HA VPNを使用すると、VPNゲートウェイの1つが故障した場合でも、もう一方のゲートウェイによって接続を維持することができます。

- アクティブ/アクティブトンネル構成を採用する:アクティブ/アクティブトンネル構成を採用すると、両方のVPNゲートウェイが同時にトンネルを処理することができます。これにより、トラフィックのスループットとパフォーマンスを向上させることができます。

運用対策

- プロジェクトを分離する:ネットワークリソースごとに個別のGoogle Cloudプロジェクトを使用すると、IAMのロールと権限の管理を簡素化することができます。

- ルーティングを設定する:動的ルーティングとBGPを使用すると、オンプレミスネットワークとVPCネットワーク間のトラフィックを効率的にルーティングすることができます。

これらの対策は、Cloud VPNの導入・運用時に必ず実施する必要があります。

Cloud Router

概要

Cloud Routerとは、Google Cloud で提供されるマネージドサービスです。BGP(Border Gateway Protocol)を使って、IP プレフィックスを広告し、完全に分散された動的ルートを設定します。物理デバイスやアプライアンスの代わりに、ソフトウェアタスクとして構成されます。BGP(Border Gateway Protocol)は、インターネット上の異なるネットワークやルーターがお互いに通信する際に使われる、ルーティング(経路選択)のプロトコルです。これは、異なるネットワーク間でデータがどの経路を通って送受信されるかを決定するためのルールや指針のセットです。

イメージとしては、BGPはインターネットの地図を作成し、データがどの道を通って目的地に届くかを調整する役割を果たします。各ネットワークやルーターは、BGPを使って周りのネットワークに対して「私はこのデータをこの経路を通して送信することができます」という情報を共有し、インターネット上のデータ転送を効率的に管理します。

要するに、BGPはインターネットのトラフィックがどのルートを通るかを決めるトラフィック調整の仕組みであり、インターネットの順調な運用に不可欠な要素です。

Cloud Routerは、Google Cloud のさまざまなプロダクトで利用できます。

- Cloud Interconnect:オンプレミスネットワークや他のクラウドと Google Cloud を接続する

- Cloud VPN:オンプレミスネットワークや他のクラウドと Google Cloud を接続する

- Router アプライアンス:Google Cloud のネットワークを管理するためのコンソール

Cloud Routerは、Google Cloud VPC ネットワークとリモートネットワーク間のルートを動的に交換します。そのため、静的ルートの指定は不要で、プレフィックスとネクストホップの変更は自動的に VPC ネットワークと他のネットワーク間で伝播されます。

Cloud Routerは、2 つの VPC ネットワークを Google Cloud 内で接続するためにも使用できます。この場合、2 つの HA VPN と 2 つのクラウドルータを使用して、それぞれのネットワークに接続します。

ダイレクトピアリングとキャリアピアリングではクラウドルータは使用されません。

仕様

Cloud RouterでBGPを設定すると、クラウド内のネットワークとオンプレミスネットワークを接続することができます。

デフォルトでは、Cloud Routerで広告されるルートには、クラウド内のすべてのサブネットが含まれます。必要に応じて、カスタムルートを追加することもできます。

BGPを使用する際には、ルーターピアリングセッションをセキュアにするために、MD5認証を使用することができます。また、Google側のASN(自律システム番号)を指定する必要があります。

IPv6もサポートされており、IPv4とIPv6のプレフィックスを交換することができます。ただし、一部のリソースではIPv6プレフィックス交換がサポートされていない場合があります。

具体的には、以下のようなことができます。

- クラウド内のネットワークとオンプレミスネットワークを接続する

- クラウド内のすべてのサブネットをオンプレミスネットワークに公開する

- カスタムルートをオンプレミスネットワークに公開する

- オンプレミスネットワークからクラウド内のリソースにアクセスする

このように、クラウドルータはVPCネットワークと他のネットワークを接続するための重要な役割を果たします。

ベストプラクティス

オンプレミスネットワークとGoogle Cloudを接続する際には、以下の点に注意する必要があります。

- 高可用性:ネットワーク接続が障害で中断されないように、BFD、MD5認証、グレースフルリスタートなどの機能を活用します。

- セキュリティ:BGPセッションを認証して、不正なアクセスを防ぎます。

- 冗長性:オンプレミスネットワークを複数のGoogle Cloudプロジェクトに接続する場合は、動的ルーティングを使用して接続を冗長化します。

- 監視:Cloud Routerの上限を超えないように、Cloud Monitoringを使用してアラートポリシーを作成します。

- カスタマイズ:必要に応じて、カスタム学習ルートを構成して、ネットワークの到達性を向上させます。

具体的には、以下のような対策が考えられます。

- オンプレミスBGPデバイスでBFDを有効にする:BFDは、ネットワークリンクがダウンしたかどうかをリアルタイムで検出する機能です。これにより、ネットワークリンクがダウンした際に、Cloud RouterがBGPセッションを切断し、ネットワークトラフィックが中断されるのを防ぐことができます。

- BGPセッションでMD5認証を有効にする:MD5認証は、BGPセッションの信頼性を高める機能です。これにより、不正なBGPセッションによる攻撃を防ぐことができます。

- オンプレミスBGPデバイスでグレースフルリスタートを有効にする:グレースフルリスタートは、Cloud RouterまたはオンプレミスBGPデバイスの再起動時に、BGPセッションを再確立する時間を延長する機能です。これにより、再起動によるネットワークトラフィックの中断を最小限に抑えることができます。

- 2つのオンプレミスBGPデバイスを構成する:2つのオンプレミスBGPデバイスを構成することで、冗長なネットワーク接続を実現することができます。これにより、1つのオンプレミスBGPデバイスが障害でダウンしても、ネットワークトラフィックが中断されないようにすることができます。

- 動的ルーティングを使用してVPCネットワークピアリングと共有VPCを検討する:動的ルーティングを使用すると、オンプレミスネットワークを複数のGoogle Cloudプロジェクトに接続することができます。これにより、ネットワークトラフィックを効率的にルーティングし、ネットワークの可用性を向上させることができます。

- Cloud Monitoringを使用してアラートポリシーを作成する:Cloud Monitoringを使用してアラートポリシーを作成することで、Cloud Routerの上限を超えるなどの異常を検知することができます。これにより、ネットワークのパフォーマンスを監視し、問題を早期に発見することができます。

- カスタム学習ルートを構成する:必要に応じて、カスタム学習ルートを構成することで、ネットワークの到達性を向上させることができます。たとえば、カスタム学習ルートを構成して、特定のトラフィックを特定のルートにルーティングするようにすることができます。

これらの対策を組み合わせることで、オンプレミスネットワークとGoogle Cloudの接続をより安全で信頼性の高いものにすることができます。

Cloud Interconnect

概要

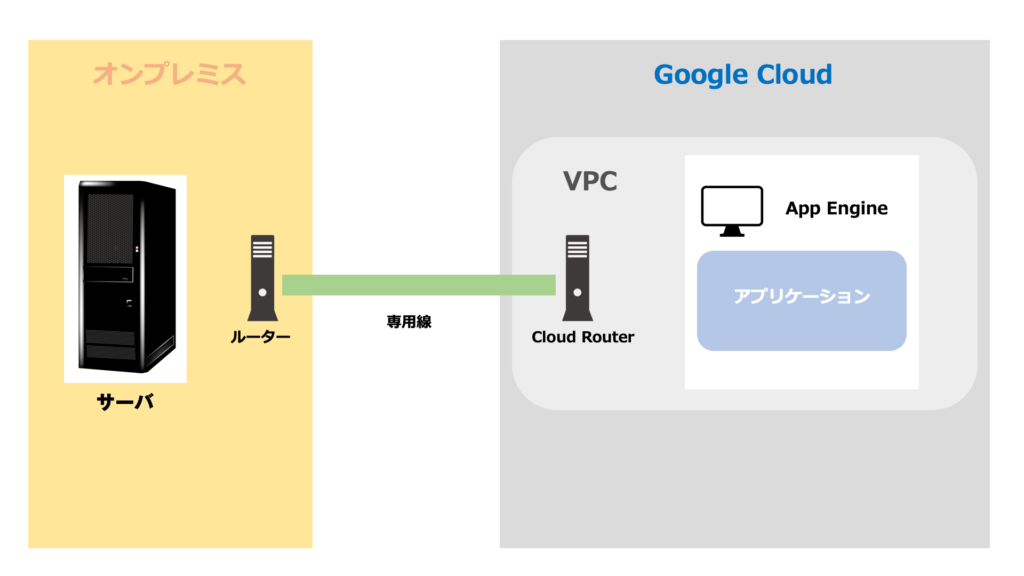

Cloud Interconnectは、Google Cloudとオンプレミスネットワーク、または別のクラウドサービスプロバイダのネットワークを専用の物理接続で結ぶサービスです。これにより、低レイテンシで高可用性のデータ転送が可能になります。

具体的には、以下の3つのオプションがあります。

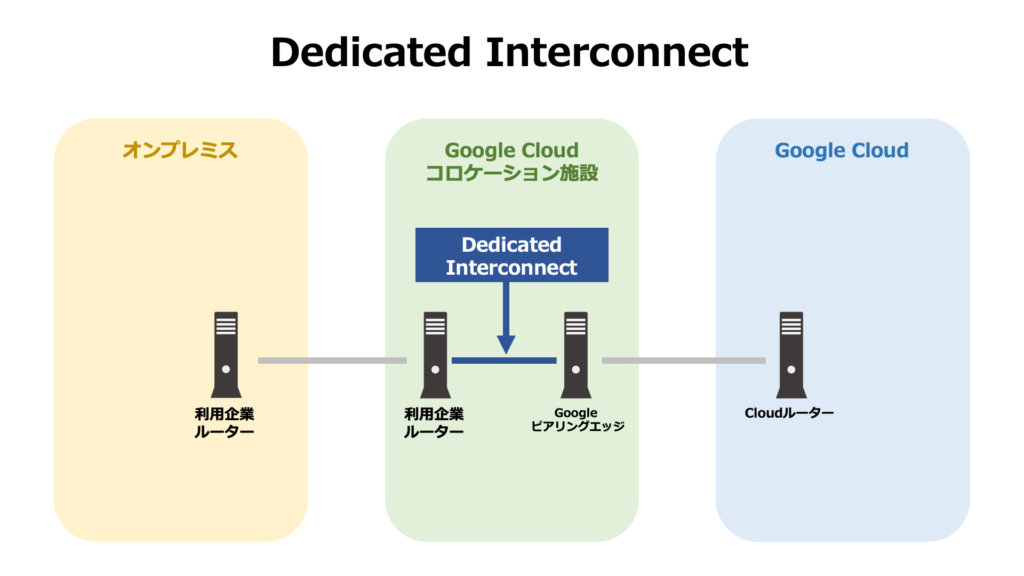

- Dedicated Interconnect:Googleの拠点に専用の接続回線を敷設する。

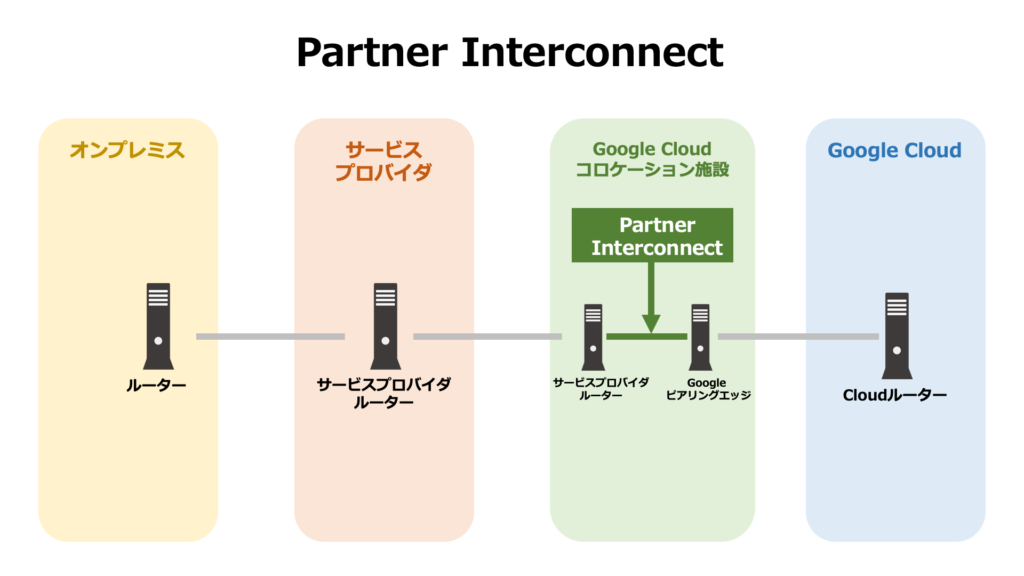

- Partner Interconnect:パートナー企業のサービスを利用する。

- Cross-Cloud Interconnect:別のクラウドサービスプロバイダとGoogleを接続する。

Cloud Interconnectは、以下のような場合に適しています。

- オンプレミス環境とGoogle Cloudをシームレスに連携させたい。

- データセンター間の大容量データ転送をしたい。

- セキュリティを重視したデータ転送をしたい。

以下に、Cloud Interconnectの具体的な用途をいくつか挙げます。

- オンプレミスのデータセンターとGoogle Cloudの仮想マシンを連携して、Webアプリケーションを構築する。

- データセンター間で大規模なデータベースを同期する。

- 監視カメラやセンサーなどのデータをGoogle Cloudで分析する。

Cloud Interconnectは、Google Cloudとオンプレミス環境、または別のクラウドサービスプロバイダのネットワークを接続するための強力なツールです。さまざまな用途に応じて、最適なオプションを選択することができます。

メリット

Cloud Interconnectを使用すると、オンプレミスネットワークとGoogle Cloud Platform(GCP)のVPCネットワークを、インターネットを経由せず直接接続できます。これにより、以下のメリットが得られます。

- 低レイテンシと高可用性の接続:トラフィックがインターネットを経由せず、専用線または専用線を持つサービスプロバイダを介して転送されるため、レイテンシが低下し、中断が減少します。

- 直接アクセス:VPCネットワークの内部IPアドレスに直接アクセスできるため、NATデバイスやVPNトンネルの設定や管理が不要になります。

- 柔軟な接続容量:帯域幅要件に合わせて接続容量を調整できます。

- コスト削減:Dedicated Interconnect、Partner Interconnect、ダイレクトピアリング、キャリアピアリングを使用することで、VPCネットワークからの外向きトラフィックの最適化とコスト削減が可能です。

- 限定公開のGoogleアクセス:オンプレミスホストからGoogle APIとサービスにアクセスするために、外部IPアドレスではなく内部IPアドレスを使用できます。

- セキュリティの向上:Cloud Interconnectを介したHA VPNをデプロイすることで、Cloud InterconnectトラフィックにIPsec暗号化を適用できます。

具体的には、Cloud Interconnectを使用すると、オンプレミスネットワークとGCPのVPCネットワークを、以下の方法で接続できます。

- Dedicated Interconnect:Google Cloudのピアリングポイントとオンプレミスネットワークの専用線を接続します。

- Partner Interconnect:Google Cloudのピアリングポイントと、サービスプロバイダが提供する専用線を接続します。

- ダイレクトピアリング:2つのGCP VPCネットワークを直接接続します。

- キャリアピアリング:GCPのピアリングポイントと、通信事業者が提供する専用線を接続します。

Cloud Interconnectは、オンプレミスネットワークとGCPのVPCネットワークを直接接続したい場合に、最適なソリューションです。

ベストプラクティス

Cloud Interconnectのベストプラクティスは、以下の3つのポイントにまとめられます。

1.可用性と容量を確保する

- 冗長性のある接続を作成して、障害時にトラフィックが途切れないようにします。

- 各エッジアベイラビリティドメイン※に十分な容量を確保して、トラフィックの増加に対応できるようにします。

※エッジアベイラビリティドメインは、Google Cloud PlatformのネットワークサービスであるCloud Interconnectの接続を分散させるための仕組みです。

2.構成を簡単にする

- 物理接続とVLANアタッチメントを別々のプロジェクトに配置して、構成を容易にします。

- 共有VPCネットワークでは、ホストプロジェクト内でVLANアタッチメントを構成します。

3.セキュリティを確保する

- 物理接続とVLANアタッチメントを別々のプロジェクトに配置して、構成を容易にします。

- 共有VPCネットワークでは、ホストプロジェクト内でVLANアタッチメントを構成します。

具体的には、以下の点に注意しましょう。

- 物理接続とVLANアタッチメントは別々のプロジェクトに配置する

- 共有VPCネットワークでは、ホストプロジェクト内でVLANアタッチメントを構成する

- 冗長性のある接続を作成して、障害時にトラフィックが途切れないようにする

- 各エッジアベイラビリティドメインに十分な容量を確保して、トラフィックの増加に対応できるようにする

- 適切なIAMロールと権限を構成して、リソースへのアクセスを制御する

これらのベストプラクティスに従うことで、Cloud Interconnectを効果的に計画および構成し、高可用性と十分な容量を確保することができます。

まとめ

本日は下記3点について説明しました。

- Cloud VPN

- Cloud Router

- Cloud Interconnect

今回説明した3つの項目は、模擬試験でいうと、問題11と12、13で出題されている内容からピックアップしています。

これからも、Macのシステムエンジニアとして、日々、習得した知識や経験を発信していきますので、是非、ブックマーク登録してくれると嬉しいです!

それでは、次回のブログで!