前回、Google Cloudのセキュアな設計について述べましたが、今回は、社内ネットワーク構築におけるセキュアな設計について考えてみようと思います。

私は、前職で、オンプレミスのネットワークエンジニアでした。現職は、クラウドエンジニアですが、ネットワークに関する技術や情報については、常にキャッチアップしています。

今、私が、顧客からセキュアな社内ネットワークを構築してほしいという要望を受けたら、どのような設計を行うかを考えてみました。

これから、ネットワーク設計を行いたい人や企業の情報システム担当者のお役に立てれば幸いです。

ぜひ、最後までご覧いただけると幸いです。

セキュアな社内ネットワークの概要

私が考えるセキュアな社内ネットワークは、基本、クラウドのネットワークと同じ考え方です。それは、以下3つです。

- 冗長化

- 最小限のルーティング設定

- ゼロトラスト

この3つの考え方を取り入れて、具体的な設計が以下6点です。

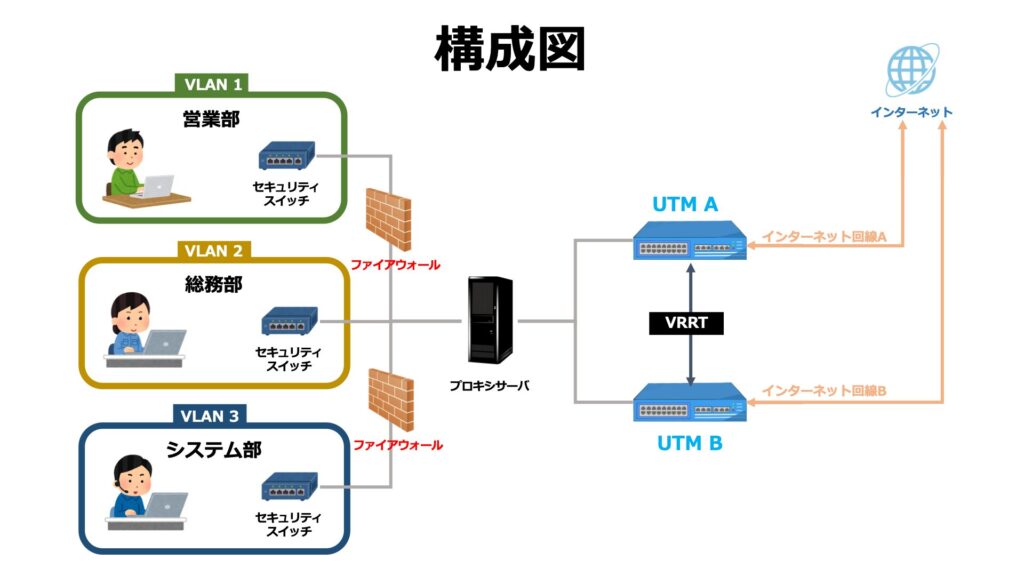

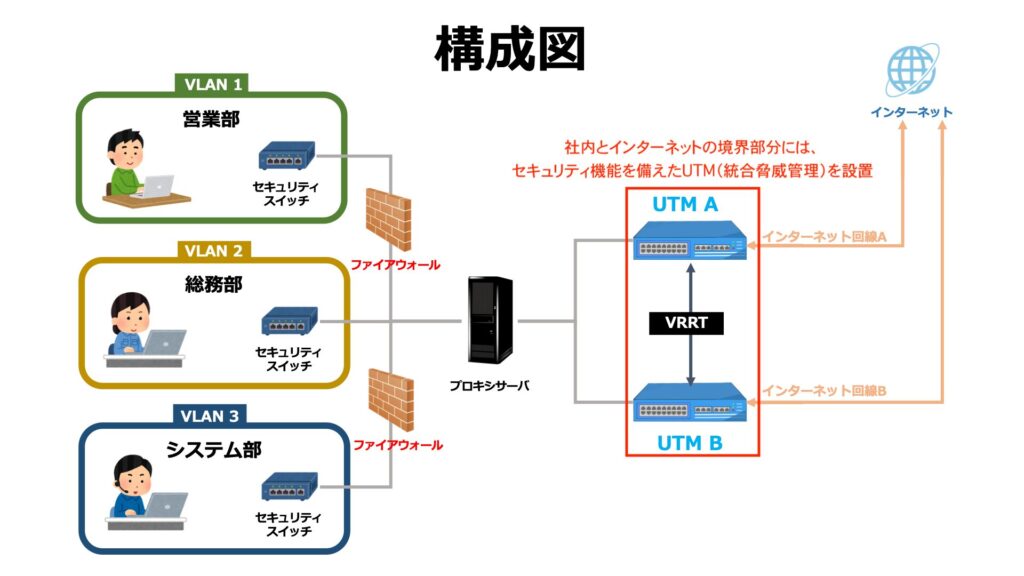

- 社内とインターネットの境界部分には、セキュリティ機能を備えたUTM(統合脅威管理)を設置

- ゲートウェイとインターネット回線を冗長化

- LANセグメントは分割

- LANのルーティングは最小限にする

- セキュリティスイッチを設置

- プロキシサーバを設置

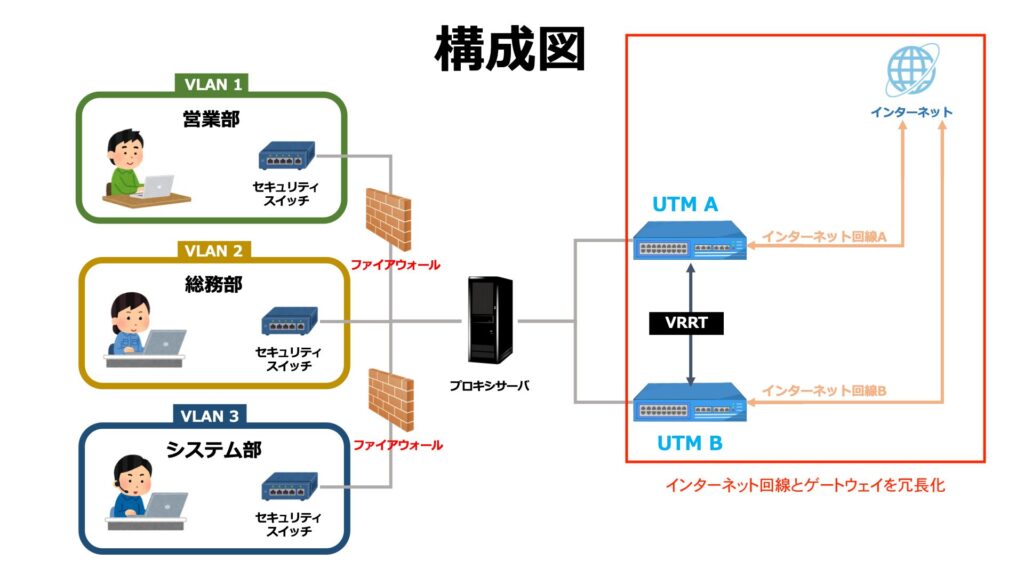

社内とインターネットの境界部分には、セキュリティ機能を備えたUTM(統合脅威管理)を設置

社内とインターネットの境界部分には、セキュリティ機能を備えたUTM(統合脅威管理)を設置します。UTM(統合脅威管理)は、ファイアウォール、アンチウイルス、侵入防止、VPNなど複数のセキュリティ機能を一体化したデバイスです。

私の経験上、ルーターなどのゲートウェイ装置は、まず100%不正アクセスを試みされていることが一般的なので、UTMを設置することが必須です。私は、実務で、Fortinet製UTM「FortiGate」の設置を行っていました。「FortiGate」は、UTMシェア1位の製品なので、オススメです。

FortiGateは、以前、別のブログで説明していますのでそちらもご参照ください。FortiGateには、IDS/IPSや、Webフィルタ機能、Eメールフィルタ機能等が備わっています。また、SSL-VPN機能も備わっているため、社内のデバイスにアクセスしたいといった要望にも応えることができます。

インターネット回線とゲートウェイを冗長化

次は、インターネット回線とゲートウェイを冗長化するです。インターネット回線の冗長化については、片方のインターネット回線が使用できなくなることを想定して、別々のプロバイダのインターネット回線を契約します。

そして、この2つのインターネット回線のゲートウェイであるUTMを冗長化します。具体的には、VRRPを採用して冗長化します。

VRRP(Virtual Router Redundancy Protocol)は、複数のルーターを仮想的に1つのルーターとして動作させ、1台のルーターに障害が発生しても他のルーターが自動的に引き継ぐことでネットワークの可用性を高めるプロトコルです。これにより、ネットワークの冗長化と高い信頼性が実現されます。

私が、ネットワークエンジニアだったときに、顧客にネットワーク機器のメンテナンスを行いたい旨話すと、大体、インターネットが使えないと仕事にならないと言われ、断られることが多かったです。また、休日に作業してほしいと言われることも多かったです。

インターネット回線を冗長化し、VRRTを採用することで、インターネットを繋いだまま、ゲートウェイ機器のメンテナンスができます。

ハッキングの多くは、VPNルーターやUTMのファームウェアのアップデートが不十分なことが原因で発生していることが多いです。この状況を踏まえ、インターネット回線とゲートウェイの冗長化を提案します。この構成により、常に一方の機器のメンテナンスが可能になり、セキュリティレベルの向上に繋がるだけでなく、社内ネットワークの安定性も高めることができます。

VRRPは、同じメーカーのUTMで行います。過去、顧客の予算に合わず、UTMとルーターの組み合わせでVRRPを構成したこともありました。私は、以前、FortiGateとヤマハ製ルーターの組み合わせでVRRPを構築した経験があります。しかし、可能であれば、同じメーカーのUTMでVRRPを構成することを推奨します。

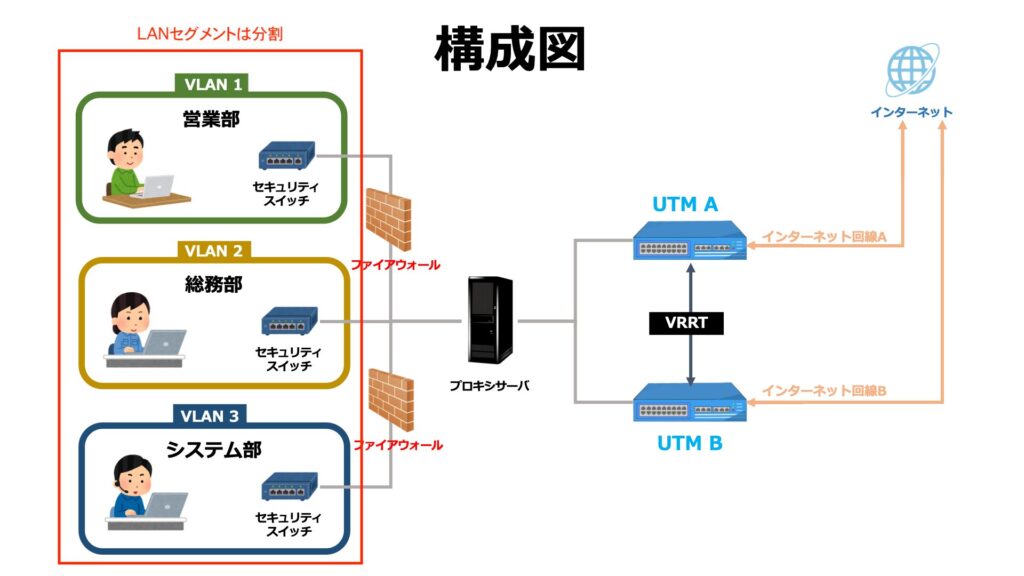

LANセグメントは分割

次は、LANセグメントは分割です。

前職では、中小企業のネットワーク構築を行うことが多かったので、1つのセグメントだけを使用して構築することが多かったです。しかし、昨今のランサムウェア被害事例を見ていると、1つのセグメントだけを採用していることで、ネットワーク上のPCがランサムウェアに感染し、その内部探索によりLAN全体が調査され、ウィルスが拡散していることが多いです。

そのため、VLAN(仮想LAN)を使用してLANセグメントを細かく分割します。

VLANは、物理的なネットワークを論理的に分割する技術で、異なるネットワークセグメント間の通信を制限し、ネットワークのセキュリティと効率を向上させます。これにより、特定のデバイスやユーザーグループ間のトラフィックを隔離し、管理しやすくなります。

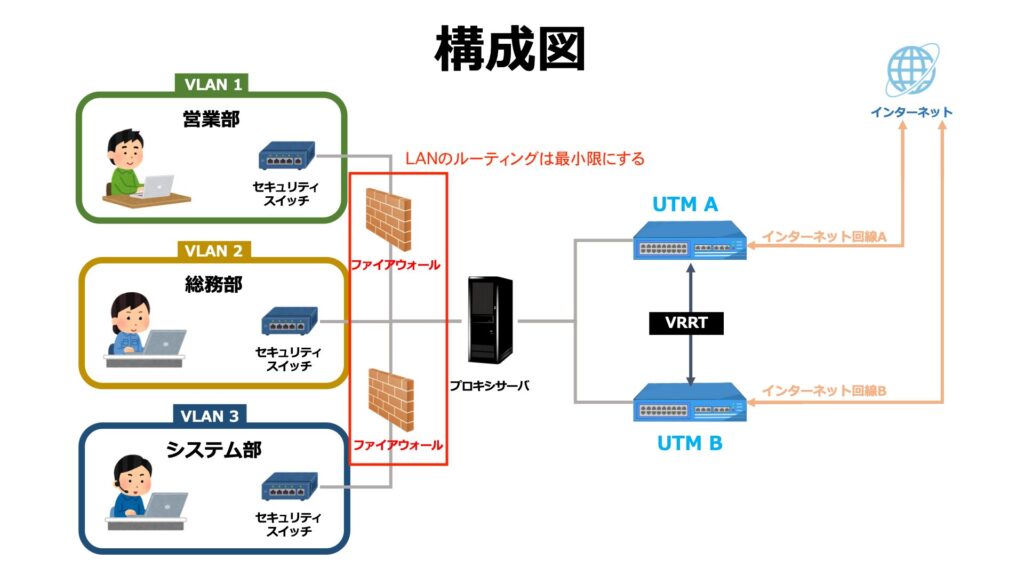

LANのルーティングは最小限にする

次は、LANのルーティングは最小限にするです。

LANをVLANで細かく分割することで、部署間でファイル共有などを行う際に業務が円滑に進まなくなる可能性があります。そのため、LAN間のルーティングは行いますが、最小限にとどめます。

昨今では、データ保管がオンプレミスからクラウドに移行しているため、LANのルーティングの必要性は減少しています。しかし、情報システム担当者が社員のクライアントをサポートする際に、画面共有やRDPを使用することがありますので、最小限のルーティング設定を行います。

クライアント側の設定については、また別のブログで詳しく書こうと思います。

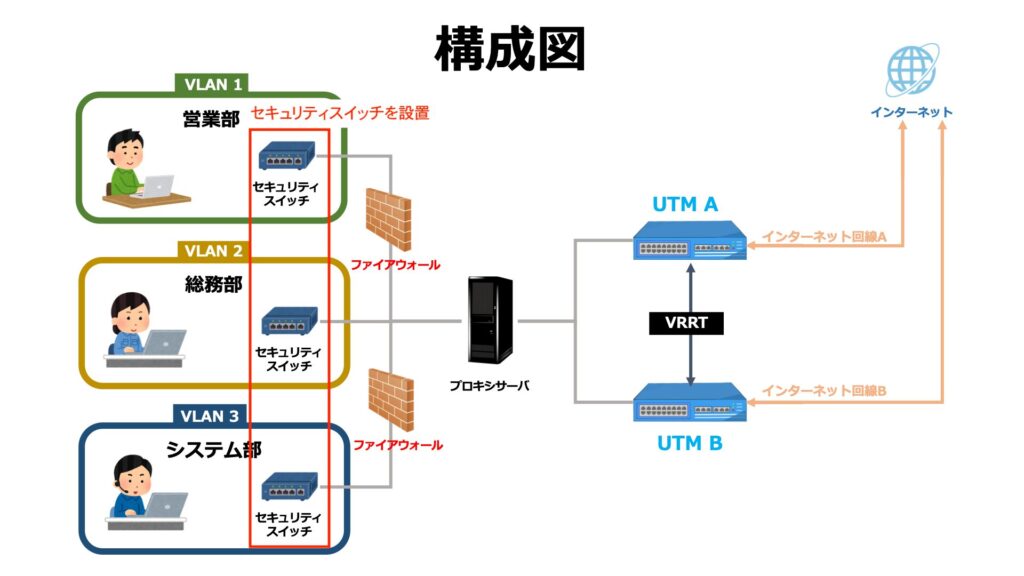

セキュリティスイッチを設置

次は、セキュリティスイッチを設置するです。

セキュリティスイッチは、ネットワーク機器の一種で、ネットワーク上のトラフィックを監視し、不正アクセスやマルウェア感染などの脅威からネットワークを保護する機能を備えています。

セキュリティスイッチには、脅威検知・遮断機能があります。これは、マルウェア、ランサムウェア、不正アクセスなどの脅威を自動的に検知し、遮断することができる機能です。

各セグメントにセキュリティスイッチを設置することで、インターネットゲートウェイを通過したウイルスを遮断または検知し、社内ネットワークのセキュリティを担保することができます。

プロキシサーバを設置

最後は、プロキシサーバを設置するです。

プロキシサーバのプロキシとは、代理という意味です。プロキシサーバは、クライアントとインターネット上のリソース(ウェブサイトやサービスなど)の間に位置し、クライアントからのリクエストとレスポンスを中継するサーバです。プロキシサーバは、クライアントが直接アクセスするのではなく、代わりにリクエストを受け取り、そのリクエストを目的のWebサーバに転送します。目的のWebサーバからのレスポンスを受け取ったプロキシサーバは、クライアントにレスポンスを返します。

プロキシサーバを設置することで、悪意のあるサイトやコンテンツをフィルタリングし、クライアントをマルウェアから保護します。また、プロキシサーバがクライアントのIPアドレスを隠すことで、直接攻撃を防ぐことができます。

通常、プロキシサーバを設置していない場合、クライアントとWebサーバは1対1で接続します。悪意のあるWebサーバは、クライアントのWebブラウザなどの情報を基にウイルスを仕込むことができるため、プロキシサーバを設置することで、クライアントとWebサーバが直接接続するのを回避できます。

上記で紹介したFortiGateにはプロキシ機能が備わっており、それを使用することも可能です。ただし、初期設定ではオフになっているため、注意が必要です。プロキシ機能を有効にするとFortiGateの負荷が高くなり、ネットワークのパフォーマンスが低下する可能性があるため、別のプロキシサーバを用意することをおすすめします。

以上6点が、現在私が考える社内ネットワーク構築のセキュアな設計になります。

まとめ

本日は、下記7点について説明しました

- セキュアな社内ネットワークの概要

- 社内とインターネットの境界部分には、セキュリティ機能を備えたUTM(統合脅威管理)を設置

- インターネット回線とゲートウェイを冗長化

- LANセグメントは分割

- LANのルーティングは最小限にする

- セキュリティスイッチを設置

- プロキシサーバを設置

ランサムウェアの被害から社内ネットワークを守るため、私が考えるセキュアな社内ネットワークの設計について説明しました。これからも、ランサムウェアの被害を防ぐために、自分ができることを精一杯やっていきたいと思います。

これからも、Macのシステムエンジニアとして、日々、習得した知識や経験を発信していきますので、是非、ブックマーク登録してくれると嬉しいです!

それでは、次回のブログで!