今回のブログは、Professional Cloud Network Engineer認定取得講座7回目です!今回は、「模擬試験から重要項目をピックアップして説明します! 〜その弐〜」です!

今回も、「Professional Cloud Network Engineer」認定資格の模擬試験から、私がピックアップした重要項目について説明します。模擬試験については、下記URLから受験することができます。

Professional Cloud Network Engineer 模擬試験

今回は、模擬試験の問題3と4から重要項目をピックアップしています。

是非、最後までご覧いただけると嬉しいです。

VPC Service Controls

概要

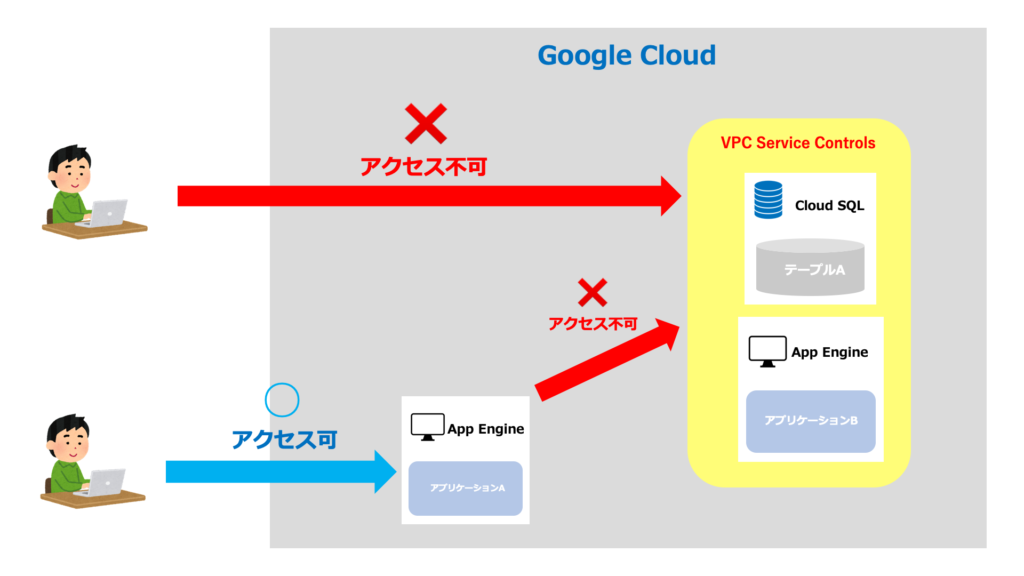

VPC Service Controlsは、Google Cloudのマルチテナントサービスへのアクセスを制御するセキュリティツールです。下記のような特徴があります。

- セキュリティチームは、細かい境界制御を定義し、異なるGoogle Cloudのサービスやプロジェクトに統一的なセキュリティポリシーを適用できます。

- 内部でのリソースの作成、更新、削除も柔軟に行えるため、セキュリティ制御がスケーラブルです。

- IDやコンテキストを活用してマルチテナントサービスへの安全なアクセスを実現します。

- Cloud Storageバケット、Bigtableインスタンス、BigQueryデータセットなどのGoogle Cloudリソースの周囲に仮想的なセキュリティ境界を確立できます。

VPC Service Controlsを利用することで、機密データを非公開にしたまま、Google Cloudの管理されたストレージやデータ処理機能を利用可能です。

具体的には、以下の機能を提供します。

- ポリシーベースのアクセス制御:ユーザーID、IPアドレス、デバイスなどの属性に基づいて、細かいアクセス制御ポリシーを作成できます。

- 境界セキュリティ:Google Cloudのマルチテナントサービスへのアクセスを制御することで、データの漏洩や改ざんを防止します。

- スケーラビリティ:内部でのリソースの作成、更新、削除も柔軟に行えるため、セキュリティ制御をスケーラブルに運用できます。

VPC Service Controlsは、Google Cloudのセキュリティを強化するための重要なツールです。

サービス境界

サービス境界は、Google CloudのプロジェクトやVPCネットワークのレベルで設定されるセキュリティ制御です。データの漏洩を軽減するために使用されます。

サービス境界モード

サービス境界には、自動適用モードとドライランモードの2つのモードがあります。

- 自動適用モードは、サービス境界のデフォルトモードです。境界内外のリクエストに対して適切な制御を行い、制限されたサービスへのリクエストを拒否します。

- ドライラン※モードでは、リクエストの拒否は行われず、違反ログが生成されます。ドライラン境界は、境界の変更の影響評価や新しい境界のテストなどに使用されます。

※ドライラン・・・テスト環境で本番環境で実行するあらゆるテスト等を実行し不具合の有無等を確認すること

サービス境界の構成手順

サービス境界を構成するには、以下の手順に従います。

- アクセスポリシーを作成します。アクセスポリシーは、サービス境界とアクセスレベルを定義します。

- サービス境界を保護します。サービス境界は、プロジェクト内のGoogle Cloudサービスを保護するために使用されます。

- VPCのアクセス可能なサービスを設定します。VPC内のアクセス可能なサービスを制限することで、境界内のアクセスを特定のサービスに制限します。

- VPCネットワークからのプライベート接続を設定します。セキュリティ機能を追加するために、限定公開のGoogleアクセスを使用してVPCネットワークとオンプレミスホストを保護します。

- 上りルールを使用してコンテキストアウェアアクセスを許可します。クライアント属性に基づいて、境界内のリソースへのコンテキストアウェアアクセスを許可できます。

- 上りルールと下りルールを使用して安全なデータ交換を構成します。プロジェクト間での安全なデータ交換を実現するために、上りルールと下りルールを設定します。

これらの手順に従って、Google Cloudコンソール、gcloudコマンドラインツール、またはAccess Context Manager APIを使用してVPC Service Controlsを構成します。

まとめ

- サービス境界は、Google Cloudのセキュリティを強化するための重要なツールです。

- サービス境界を適切に設定することで、データの漏洩を軽減できます。

- サービス境界を構成する際には、アクセスポリシー、保護するサービス、アクセス可能なサービス、プライベート接続、コンテキストアウェアアクセス、データ交換などの要素を考慮する必要があります。

ベストプラクティス

VPC Service Controlsは、Google Cloudのマルチテナントサービスへのアクセスを制御するセキュリティツールです。しかし、無用に有効化すると、既存のアプリケーションに問題が生じ、停止する可能性があるため、慎重に計画し、データの収集、テスト、違反ログの分析を行うことが推奨されています。

VPC Service Controlsをオンボードする際には、以下のプロセスを繰り返します。

- ネットワークセキュリティチームと関係者を含むミーティングを設定し、アクションアイテムを文書化します。

- すべての有効なアクセスパターンを特定し、文書化します。

- ユースケースを特定し、ワークロードのアクセスパターンを分類します。

- インタビューを行い、アクセスパターンとユースケースを確認します。

- ドライランを実施し、違反を特定します。

- 違反を分析し、問題を特定します。

最終的に、VPC Service Controlsを適用する前に、十分に計画し、テストし、違反ログを分析して適切なセキュリティ制御を適用することが重要です。

具体的には、以下の点に注意する必要があります。

- 既存のアプリケーションに影響を与える可能性のあるアクセスパターンを特定します。

- アプリケーションチームと協力して、ワークロードのユースケースを理解します。

- ドライランを実施して、違反を特定し、問題を解決します。

VPC Service Controlsは、Google Cloudのセキュリティを強化するための重要なツールですが、適切な計画と運用が欠かせません。

Private Google Access(限定公開の Google アクセス)

概要

Private Google Access(限定公開の Google アクセス)は、Google CloudのVPCネットワーク内の内部IPアドレスのみを持つVMインスタンスが、Google APIや外部IPアドレスを持つサービスにアクセスできるようにする機能です。

限定公開のGoogleアクセスのメリット

- インターネットに直接アクセスする必要がないため、セキュリティを強化できます。

- ネットワーク帯域幅を節約できます。

- ファイアウォールやロードバランサなどのネットワークデバイスを追加する必要がありません。

限定公開のGoogleアクセスの設定

限定公開のGoogleアクセスを有効にするには、サブネットごとに設定する必要があります。

限定公開のGoogleアクセスの使用方法

限定公開のGoogleアクセスを使用すると、Googleの本番環境インフラストラクチャ内のAPIやサービスにアクセスできます。他のGoogleサービスにアクセスするには、Service Networking APIを使用するか、Private Service Connectを使用する方法があります。

限定公開のGoogleアクセスの例

限定公開のGoogleアクセスを有効にすると、VPCネットワーク内のVMインスタンスは、Google APIやサービスにアクセスできるようになります。ただし、インターネットに直接アクセスすることはできません。

まとめ

- 限定公開のGoogleアクセスは、Google CloudのVPCネットワーク内の内部IPアドレスのみを持つVMインスタンスのセキュリティを強化するための重要な機能です。

- 限定公開のGoogleアクセスを使用すると、インターネットに直接アクセスする必要がないため、セキュリティを強化できます。

- 限定公開のGoogleアクセスは、サブネットごとに設定する必要があります。

- 限定公開のGoogleアクセスを使用すると、Googleの本番環境インフラストラクチャ内のAPIやサービスにアクセスできます。

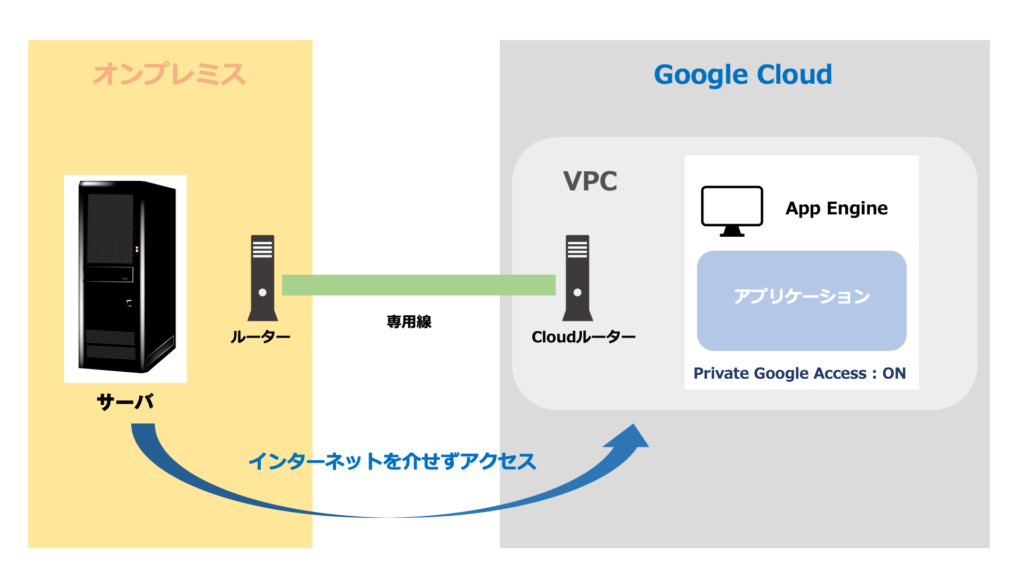

オンプレミスホストの限定公開のGoogleアクセス構成

オンプレミスホスト向けの限定公開のGoogleアクセスを使用することで、Cloud VPNトンネルやCloud Interconnect用のVLANアタッチメントを介して、オンプレミスシステムからGoogle APIとサービスに接続できます。これは、Google Cloud内でトラフィックが処理され、インターネットを経由せずに接続が行われる代替手段です。

オンプレミスホストのために限定公開のGoogleアクセスを有効にする方法を説明します。以下は仕様と要件の要点です。

- 限定公開のGoogleアクセスは、APIが自動的に有効にならないため、Google Cloudコンソールの[APIとサービス]ページから個別に有効にする必要があります。

- オンプレミスからのトラフィックを特定のドメイン名(private.googleapis.comまたはrestricted.googleapis.com)に関連付けられたIPアドレスに転送する必要があります。

- オンプレミスネットワークは、Cloud VPNトンネルまたはVLANアタッチメントを使用してVPCネットワークに接続する必要があります。

- VPCネットワークには、特定のIP範囲へのルートが必要です。

- オンプレミスネットワークが接続するVPCネットワークには、オンプレミスネットワークへの適切なルートが必要であり、ネクストホップが同じリージョン内に存在する必要があります。

- IPv6をサポートする場合、VPCネットワークへの接続を構成する必要があります。

- プロジェクトのオーナーや編集者、ネットワーク管理者のロールを持つユーザーが必要な権限を持ちます。

ネットワークの構成に関して、オンプレミスホスト向けの限定公開のGoogleアクセスには、オンプレミスシステムとVPCネットワーク固有のネットワーク要件があることが説明されています。また、特定のドメインオプションを選択し、それに基づいた設定が必要であることも強調されています。

組織ポリシーサービス

概要

組織のポリシーサービスは、Google Cloud組織のクラウドリソースをプログラムで中央管理するためのツールです。組織ポリシー管理者は、リソースの階層全体にわたって制約を設定できます。

利点

- 組織リソースの使用方法に対する制限を構成して中央管理できます。

- 開発チームがコンプライアンスを遵守できるようにし、違反を防ぐ手段を確立できます。

- プロジェクトオーナーやチームがコンプライアンス違反を気にせずにスピーディに行動できるようになります。

一般的なユースケース

- ドメインに基づいてリソース共有を制限する。

- Identity and Access Management (IAM) サービスアカウントの使用を制限する。

- 新しいリソースの物理的なロケーションを制限する。

主なコンセプト

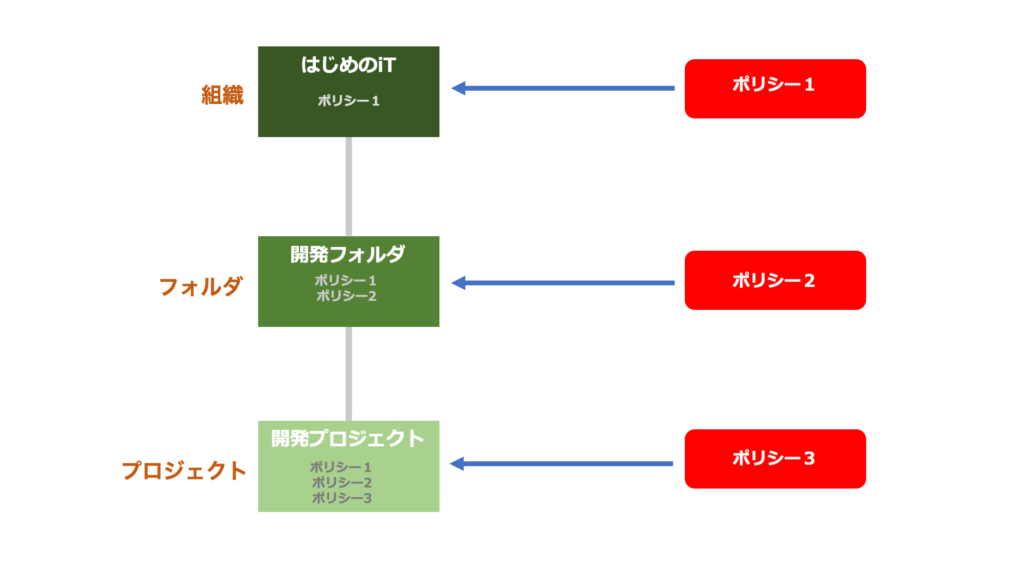

- 組織ポリシー:制約の構成であり、管理者はリソース階層ノード(組織、フォルダ、プロジェクト)にポリシーを設定してリソースとその子リソースに制約を適用します。

- 制約:特定の行動を制御する青写真で、Google Cloudサービスやグループに対するものであり、リソース階層ノードに適用されます。リスト型とブール型の制約があります。

- カスタム制約:プレビュー段階の機能で、特定のサービスリソースの操作を制限できます。

- 継承:組織ポリシーが設定されたノードの子孫はデフォルトでそのポリシーを継承します。組織ポリシー管理者は子孫の制約を上書きできます。

- 違反:ポリシーに違反する動作や状態のことで、Google Cloudサービスは通常制約を適用して違反を防止します。

説明

組織のポリシーサービスは、Google Cloud組織のクラウドリソースをプログラムで管理する方法です。組織ポリシー管理者は、リソースの階層全体にわたって制約を設定できます。

例えば、組織ポリシー管理者は、ドメインに基づいてリソース共有を制限するポリシーを設定できます。これにより、特定のドメインのユーザーは、別のドメインのユーザーとリソースを共有できなくなります。

また、組織ポリシー管理者は、IAMサービスアカウントの使用を制限するポリシーを設定できます。これにより、特定のIAMサービスアカウントは、特定のGoogle Cloudサービスにアクセスできなくなります。

このように、組織のポリシーサービスは、Google Cloud組織のクラウドリソースのセキュリティとコンプライアンスを向上させるのに役立ちます。

具体的な例

組織のポリシーサービスを活用した具体的な例をいくつかご紹介します。

- 金融機関は、PCI DSS※コンプライアンスを維持するために、組織のポリシーサービスを使用して、リソースの使用を制限できます。例えば、金融機関は、特定のIPアドレスまたは地域からのみリソースへのアクセスを許可するポリシーを設定できます。

※PCI DSS(Payment Card Industry Data Security Standard)・・・国際的なクレジット産業向けのデータセキュリティ基準 - 医療機関は、HIPAA※コンプライアンスを維持するために、組織のポリシーサービスを使用して、リソースの使用を制限できます。例えば、医療機関は、特定のユーザーグループのみがリソースにアクセスできるポリシーを設定できます。

※HIPAA(Health Insurance Portability and Accountability Act)・・・医療保険の相互運用性と説明責任に関する法律 - 政府機関は、セキュリティとプライバシーを向上させるために、組織のポリシーサービスを使用して、リソースの使用を制限できます。例えば、政府機関は、特定のユーザーグループのみが特定のGoogle Cloudサービスにアクセスできるポリシーを設定できます。

組織のポリシーサービスは、Google Cloud組織のクラウドリソースのセキュリティとコンプライアンスを向上させるのに役立つ強力なツールです。

制約

制約とは、Google Cloudのサービスの利用を制限するためのルールのことです。制約には、リスト型制約とブール型制約の2種類があります。

リスト型制約

リスト型制約は、特定の値を許可または拒否する制約です。例えば、特定のプロジェクトIDのリストが制約に指定されている場合、そのプロジェクトIDにのみアクセスが許可されます。

ブール型制約

ブール型制約は、制約が適用されるかどうかを示す制約です。例えば、constraints/compute.disableSerialPortAccess では、シリアルポートへのアクセスを許可するかどうかを制御します。

制約の設定

制約は、組織のポリシーによって設定されます。ポリシーは、組織のすべてのプロジェクトに適用されます。

制約の例

制約の例としては、以下のようなものが挙げられます。

- 特定のプロジェクトIDにのみCompute Engineインスタンスを作成できるようにする

- 特定のリージョンでのみCloud Storageバケットを作成できるようにする

- 特定のユーザーのみがCloud SQLインスタンスにアクセスできるようにする

制約の適用

制約は、リソース階層ノードに適用されます。リソース階層ノードとは、組織のポリシーが適用される範囲を表します。例えば、組織全体、プロジェクト、プロジェクト内のフォルダ、フォルダ内のリソースなどです。

制約は、リソース階層ノードにユーザー定義の構成が存在しない場合、デフォルトの動作が適用されます。

まとめ

制約は、Google Cloud のサービスの利用を制限するための重要な機能です。制約を適切に設定することで、セキュリティを強化したり、コストを削減したりすることができます。

ネットワークリソースに対する制約

組織ポリシーで制限できるネットワークリソースには下記のようなものがあります。

- リソースの作成先ロケーション

- ネットワーク接続先

- ポートの開放

- IPアドレスの割り当て

- ファイアウォールの設定

- ロードバランサの設定

- ネットワークセキュリティグループの設定

- VPCの設定

- VPNの設定

具体的には、以下の制約を設定できます。

- リソースを作成できるリージョンやゾーンを制限

- 特定のネットワークやサブネットにのみ接続できるように制限

- 特定のポートやプロトコルへの接続を許可または禁止

- 特定のIPアドレスやサブネットからの接続を許可または禁止

- ファイアウォールのルールを定義

- ロードバランサのルールを定義

- ネットワークセキュリティグループのルールを定義

- VPCの設定を制限

- VPNの接続先を制限

これらの制約を設定することで、ネットワークリソースのセキュリティやコンプライアンスを向上させることができます。

まとめ

本日は下記3点について説明しました。

- VPC Service Controls

- Private Google Access(限定公開の Google アクセス)

- 組織ポリシーサービス

今回説明した3つの項目は、模擬試験でいうと、問題3と問題4で出題されている内容からピックアップしています。実際、Google Cloudでのサービスデプロイ時、「VPC Service Controls」や「組織ポリシーサービス」は使用するので、どういった機能か理解しておくと実際のデプロイ時、役に立ちます。

これからも、Macのシステムエンジニアとして、日々、習得した知識や経験を発信していきますので、是非、ブックマーク登録してくれると嬉しいです!

それでは、次回のブログで!